- Zugangsschutzsystem

-

Eine externe (Netzwerk- oder Hardware-) Firewall (von engl. firewall [ˈfaɪəwɔːl] „die Brandwand“) stellt eine kontrollierte Verbindung zwischen zwei Netzen her. Das könnten z. B. ein privates Netz (LAN) und das Internet (WAN) sein; möglich ist aber auch eine Verbindung unterschiedlicher Netzwerksegmente ein und desselben Netzwerks. Die Firewall überwacht den durch sie hindurch laufenden Datenverkehr und entscheidet anhand festgelegter Regeln, ob bestimmte Netzwerkpakete durchgelassen werden, oder nicht. Auf diese Weise versucht die Firewall das private Netzwerk bzw. das Netzsegment vor unerlaubten Zugriffen zu schützen.

Von Regelverstößen einmal abgesehen, besteht die Funktion einer Firewall nicht darin, Angriffe zu erkennen und zu verhindern. Sie besteht lediglich darin, nur bestimmte Kommunikationsbeziehungen – basierend auf Absender- oder Zieladresse und genutzten Diensten – zu erlauben. Für das Aufspüren von Angriffen sind so genannte IDS-Module zuständig, welche durchaus auf einer Firewall aufsetzen können. Sie gehören jedoch nicht zum Firewallmodul.

Eine Firewall besteht aus Soft- und Hardwarekomponenten. Hardwarekomponenten einer Firewall sind Geräte mit Netzwerkschnittstellen, wie Router oder Proxy; Softwarekomponenten sind deren Betriebssysteme sowie die Firewallsoftware, inklusive deren Paket- oder Proxyfilter.

Die entscheidende Abgrenzung zur Personal Firewall ist, dass die Software einer externen Firewall nicht auf dem zu schützenden System selber arbeitet, sondern auf einem separaten Gerät läuft, welches im Datenverkehr zwischen den Netzen vermittelt. Siehe auch Personal Firewall, Abschnitt „Abgrenzung zur Firewall“.

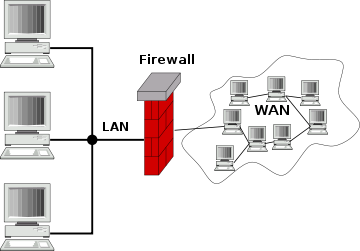

Die Firewall befindet sich zwischen verschiedenen Rechnernetzen und beschränkt den Zugriff zwischen diesen Netzen, in diesem Beispiel zwischen dem Local Area Network (LAN) und dem Wide Area Network (WAN).

Die Firewall befindet sich zwischen verschiedenen Rechnernetzen und beschränkt den Zugriff zwischen diesen Netzen, in diesem Beispiel zwischen dem Local Area Network (LAN) und dem Wide Area Network (WAN).Grundlegendes

Prinzipiell rechtfertigt nicht nur der Übergang vom LAN zum Internet den Einsatz einer Firewall. Auch zwischen zwei oder mehreren organisationsinternen Netzen kann eine Firewall verwendet werden, um dem unterschiedlichen Schutzbedarf der Netzwerkzonen Rechnung zu tragen, beispielsweise bei einer Trennung zwischen dem Büronetz vom Netz der Personalabteilung, in dem personenbezogene Daten gespeichert sind.[1]

Für die Konfiguration einer Firewall sollte der Administrator fundierte Kenntnisse über Netzwerkprotokolle, Routing, Netzwerk- und Informationssicherheit besitzen. Bereits kleine Fehler können die Schutzwirkung einer Firewall zunichte machen.[2] Grundsätzlich sollte man vor der Installation ein Firewall-Konzept ausarbeiten, um die eigenen Anforderungen richtig einschätzen zu können und diese den Möglichkeiten und Grenzen der Firewall gegenüberzustellen. Denn erst wenn man weiß, gegenüber welchen Szenarien man ein bestimmtes Maß an Sicherheit erreichen will, kann man sich Gedanken über das wie machen. In größeren Organisationen wird dies üblicherweise über eine eigene Sicherheitsrichtlinie umgesetzt.[3]

Entstehung der Firewall

In der Anfangszeit des Internet waren Angriffe innerhalb des Netzes weitgehend unbekannt. Erst im Jahr 1988 wurde von Robert Morris der erste Computerwurm programmiert. Der so genannte Morris-Wurm verbreitete sich unter Ausnutzung von einigen Unix-Diensten, wie z. B. sendmail, finger oder rexec sowie der r-Protokolle. Zwar hatte der Wurm keine direkte Schadensroutine, trotzdem legte er wegen seiner aggressiven Weiterverbreitung ca. 6000 Rechner lahm – das entsprach zu dieser Zeit ungefähr 10 % des weltweiten Netzes.[4] Die ersten Packet Filter wurden im Jahr 1985 von Cisco in ihre Router eingebaut.[5] Die erste Studie über das Filtern von Netzwerkverkehr wurde im Jahr 1988 von Jeff Mogul veröffentlicht.[6]

Firewalltypen

externe (Netzwerk- / Hardware-) Firewall

Üblicherweise wird ein Gerät Netzwerk- oder Hardware-Firewall genannt, wenn es sich um ein dediziertes Gerät handelt, das mindestens zwei Netzsegmente voneinander trennt. Man unterscheidet zwischen:

-

- Bridging-Firewall

- Hier sind die Netzwerkschnittstellen wie bei einer Bridge gekoppelt. Derartige Geräte sind, genau wie Bridges oder Switches, im Netz nicht sichtbar, also für einen Angreifer nur schwer zu erkennen und darüber hinaus nur schwer anzugreifen. Denn dieser Typ Firewall hat keine offenen Ports und ist lediglich indirekt über Fehler im Bridging-Code angreifbar. Auf der anderen Seite kann sie lediglich als statischer Paketfilter eingesetzt werden und ist nicht in der Lage, eine Adressumsetzung vorzunehmen, wie das beispielsweise bei einer Verbindung zwischen dem privaten Netz und dem Internet vonnöten ist.

-

- Routing-Firewall

- Hier sind die Netzwerkschnittstellen wie bei einem Router gekoppelt. Das ist die am weitesten verbreitete Art; sie kommt bei praktisch allen SoHo-Geräten (für den privaten Gebrauch und kleinere Unternehmen), aber mitunter auch bei größeren Systemen zum Einsatz. Ein Nachteil ist, dass diese Firewall im Netz sichtbar ist und direkt angegriffen werden kann. Entweder erscheint sie als Verbindungsglied zwischen den Subnetzen (Router ohne NAT), oder aber sie wird gar als vermeintlicher Kommunikationspartner angesprochen (Router im NAT-Modus). Im NAT-Modus bildet diese Firewall ihre eigene externe Adresse auf den jeweiligen internen Client ab, der eine Verbindung zum externen Netz (Internet) hergestellt hat. Bildlich gesehen funktioniert sie dann wie ein automatisiertes Postfach, welches alle ausgehenden Pakete, die die Firewall passieren, mit der eigenen Absenderadresse versieht. Dadurch stellt sie sicher, dass das Zielsystem die Antwortpakete auch wieder an das „Postfach“ schicken wird. Dank einer speziellen NAT-Verwaltung (PAT) erkennt sie, zu welchem internen Gerät ein aus dem Internet eingehendes Antwortpaket gehört. Dorthin leitet sie das Paket weiter, ohne dass der Versender aus dem Internet die wirkliche (interne) Adresse seines Kommunikationspartners kennt. In diesem Modus verdeckt sie – genau wie eine Proxy-Firewall – die Struktur des internen Netzes, ist im Unterschied dazu aber nicht in der Lage, die Verbindung zu beeinflussen.

-

- Proxy-Firewall

- Hier arbeitet die Firewall als Proxy zwischen dem Quell- und Zielsystem und tritt grundsätzlich für wenigstens einer der beiden Seiten selbst als vermeintlicher Kommunikationspartner in Erscheinung. Im Unterschied zur Routing-Firewall terminiert sie die Verbindungen auf beiden Seiten (es handelt sich somit um zwei eigenständige Verbindungen), was bedeutet, dass sie die Kommunikation nicht einfach weiterleitet, sondern selbst führt. Daher kann sie den Inhalt der Netzwerkpakete zusammenhängend analysieren, Anfragen filtern und bei Bedarf beliebige Anpassungen vornehmen, aber auch entscheiden, ob und in welcher Form die Antwort des Ziels an den tatsächlichen Client weitergereicht wird.

Die Hardwarekomponente jeder dieser Firewall-Typen besitzt mehrere Netzwerkschnittstellen (üblicherweise zwischen 2 und 20), an denen jeweils die zu trennenden Netzbereiche angeschlossen sind. Je nach Produkt können diese in folgende Netzwerk- und Vertrauenszonen unterteilt sein:

-

- Das ‚externe Netz’ (WAN)

- Meist das Internet, aber auch ein weiteres Kundennetz. Diese gelten als unsicher (kein Vertrauen).

- Das ‚interne Netz’ (LAN)

- Aus Sicht der Firewall handelt es sich hierbei um das eigene Netz, welches es zu schützen und der Firewall gegenüber als vertrauenswürdig gilt (hohes Vertrauen).

- Das ‚management Netz’

- Dieser Netzwerkanschluss ist optional. Von hier aus erfolgen alle Zugriffe zur Konfiguration des Firewallsystems, zum Einspielen der Regeln und andere Verwaltungsfunktionen (absolutes Vertrauen). Mit Hilfe dieses Netzes wird erreicht, dass sich die Firewall nicht einfach aus dem internen Netz heraus anpassen lässt.

- Die ‚demilitarisierte Zone’ (DMZ)

- An diesem (ebenfalls optionalen) Netzwerkanschluss werden die vom externen Netz aus erreichbaren Server beherbergt (wenig Vertrauen). Diese Server können von sich aus keine eigenen oder nur beschränkte Verbindungen zum internen Netz aufbauen, wohingegen die internen Clients in der Regel auf diese Server genauso zugreifen können, wie auf Server aus dem Internet. Das hat den Vorteil, dass – sollte ein solcher Server aus dem externen Netz heraus eingenommen werden – von dort aus kein direkter Zugriff des Eindringlings auf das interne Netz möglich wird.

-

- Größere Firmen besitzen oft mehrere Firewalls und DMZs mit jeweils unterschiedlichen Rechten, z. B. um die leichter angreifbaren Web- und Mailserver von den Servern mit den Daten für die Außendienstmitarbeiter zu trennen.

-

- Die ‚exposed DMZ’ (auch kurz ‚DMZ’) und der ‚exposed Host’

- Die Bezeichnung ‚exposed DMZ’ („freiliegende demilitarisierte Zone“) lässt die Vermutung zu, dass es sich hierbei um ein separates Netz handeln könnte, obgleich man deren vermeintlichen virtuellen Netzwerkanschluss nur einem einzigen internen Computer zuordnen kann. Diese „Zone“ wird je nach Hersteller manchmal sogar dreist „DMZ“ (ohne „exposed“) genannt, hat aber weder etwas mit einer echten DMZ, noch mit einer irgendwie anders gearteten separaten Netzwerkzone gemein. Da viele billige Geräte aus Kostengründen nicht die technischen Voraussetzungen dafür bieten, missbrauchen einige Hersteller die Bezeichnung „DMZ“ für eine andere Funktionalität, die in Fachkreisen als ‚exposed Host’ bezeichnet wird. Ziel der Marketingstrategen ist es, ihr Produkt bewusst mit einem falschen Fachbegriff bewerben zu können.

-

- An diesem ‚exposed Host’ werden alle Pakete aus dem externen Netz durchgereicht, die nicht einem anderen Empfänger zugeordnet werden können. Er ist dadurch über die externe Adresse der Firewall auf allen seinen Ports aus dem Internet heraus erreichbar, wodurch die Teilnehmer aus dem Internet praktisch uneingeschränkt auf alle seine Netzwerkdienste zugreifen können. Sobald aber dieser (exposed-) Computer von einem Eindringling eingenommen wird, hat man den Firewallschutz auch für alle anderen internen Teilnehmer verloren, da von dort aus ein ungehinderter Zugriff auf das interne Netz möglich ist. Man setzt also damit ein Element mit geringer Vertrauensstufe (exposed Host), das eigentlich in eine echte DMZ gehört, inmitten einer Zone mit einer hohen Vertrauensstufe (das interne Netz).

Neben der Möglichkeit, auf einer geeigneten Maschine eine Firewall-Software (beispielsweise Check-Point-Firewall 1 oder IPCop) zu installieren und das Betriebssystem selber zu härten, gibt es die Möglichkeit, eine Firewall-Appliance zu benutzen: Sie bieten eine aufeinander abgestimmte Kombination aus Hardware, gehärtetem Betriebssystem und Firewall-Software (z. B. Cisco ASA oder Astaro Security Gateway).[7]

Personal Firewalls

→ Hauptartikel: Personal Firewall

Eine Personal- oder auch Desktop-Firewall ist eine Software, die lokal auf dem zu schützenden Computer installiert wird. Sie kontrolliert die Verbindung zwischen dem PC und dem Netzwerk, an dem der PC angeschlossen ist und ist somit in der Lage, Netzwerkzugriffe zwischen dem PC und dem Internet genauso zu filtern, wie die Zugriffe zwischen dem PC und dem lokalen Netz. Die Installation auf dem zu schützenden Rechner erlaubt es auch, anwendungsspezifisch oder nach Benutzerkennungen zu filtern. Der direkte Zugriff auf das zu überwachende System erweitert die Möglichkeiten dieser Software ungemein. Im Umkehrschluss haben allerdings auch Programme, welche auf derselben Hardware wie die Firewall laufen, wesentlich mehr Möglichkeiten diese zu manipulieren und zu umgehen, als bei einer externen Firewall. Daher kann die Desktop-Firewall eine externe Firewall lediglich ergänzen, jedoch nicht ersetzen.

Die Schutzwirkung von Personal Firewalls ist umstritten, da sie einerseits unerwünschten Datenverkehr erschweren, andererseits auch durch Fehler im eigenen Code den Rechner unsicher machen könnten.[8][9]

Firewall-Technologien

Eine Firewall kann mit verschiedenen Methoden erwünschten von unerwünschtem Netzwerkverkehr unterscheiden, von denen aber nicht jedes Produkt alle unterstützt. Die eingesetzten Technologien sollen hier kurz beschrieben werden:

Paketfilter

→ Hauptartikel: Paketfilter, Firewall-Regelwerk

Die einfache Filterung von Datenpaketen anhand von Ziel-Port, Quell- und Ziel-Adresse ist die Grundfunktion aller Netzwerk-Firewalls. Die Prüfung erfolgt anhand eines vom Firewall-Administrator definierten Regelwerks. Übliche Regeln sind beispielsweise:

- Aus dem Internet sind zum Mailserver in der DMZ Mail-Dienste (SMTP, POP3 und IMAP) erlaubt.

- Der Mailserver darf aus der DMZ in das Internet Mails per SMTP verschicken und DNS-Anfragen stellen.

- Aus dem Lokalen Netz sind Administrations-Dienste (SSH, Remote Desktop, Backup) zum Mailserver erlaubt.

- Alle anderen Pakete in oder aus der DMZ werden in eine Logdatei geschrieben und danach verworfen.

Diese rudimentäre Filterung beherrschen heutzutage auch die meisten Router und gute Switches.

Stateful Inspection

→ Hauptartikel: Stateful Packet Inspection

Stateful Inspection (zustandsgesteuerte Filterung) ist eine erweiterte Form der Paketfilterung, die auf der OSI-Schicht 3, 4 und ggf. 7 eine kurze Inspektion durchführt, um eine Statustabelle aller Netzwerkverbindungen erstellen zu können. Dadurch erkennt diese Firewall Zusammenhänge zwischen den Paketen und kann aktiv auf die Beziehung zur dazu gehörenden Sitzung schließen. So gelingt es ihr nach einem Verbindungsaufbau zu erkennen, ob und wann der interne Client mit dem externen Zielsystem kommuniziert und lässt nur dann Antworten darauf zu. Sendet das Zielsystem also Daten, die von dem internen Client nicht angefordert wurden, so blockiert die Firewall den Transfer selbst bei bestehender Verbindung zwischen Client und Zielsystem. Das unterscheidet diese Firewall massiv von einem gewöhnlichen Paketfilter.

Im Gegensatz zu einem Proxy wird die Verbindung selbst nicht beeinflusst.

Application Layer Firewall / Proxy Firewall

→ Hauptartikel: Web Application Firewall

Eine Application Layer Firewall (ALF) beachtet zusätzlich zu den reinen Verkehrsdaten wie Quelle, Ziel und Dienst noch den Inhalt der Netzwerkpakete auf der OSI-Schicht 7. Das ermöglicht den Einsatz so genannter dedicated Proxies, die eine spezialisierte Contentfilterung oder auch einen Malwarescan ermöglichen.

Entgegen einem populären Missverständnis besteht die grundlegende Aufgabe einer ALF nicht darin, bestimmten Applikationen (Programmen) den Zugriff zum Netz zu gewähren oder zu verbieten. Der Name Application wurde lediglich aus dem Application Layer der OSI-Schicht 7 abgeleitet. Allerdings kann ein circuit level Proxy auf einer solchen Firewall aufgesetzt werden, der neben einer protokollunabhängigen Port- und Adressfilterung eine (mögliche) Authentifizierung für den Verbindungsaufbau unterstützt, ohne die es einer Anwendung nicht möglich ist, mit dem externen Netz (Internet) zu kommunizieren.

Contentfilter

→ Hauptartikel: Contentfilter

Eine Firewall kann mit Hilfe eines Inhalts- oder Contentfilters die Nutzdaten einer Verbindung auswerten. Einsatzgebiete können zum Beispiel sein:

- Herausfiltern von ActiveX und/oder JavaScript aus angeforderten Webseiten

- Blockieren von Viren oder Trojanern in Webseiten

- Filtern von vertraulichen Firmeninformationen (z. B. Bilanzdaten)

- Sperren von unerwünschten Webseiten anhand von Schlüsselwörtern

- unerwünschte Anwendungsprotokolle (zum Beispiel Filesharing) blockieren

Die meisten Systeme lassen nur die Definition von sehr einfachen Regeln zu; das Problem ist aber prinzipiell sehr komplex und das Konzept ist eventuell technisch nicht vollständig umsetzbar. Sollten beispielsweise wirklich vollständig die vertraulichen Informationen aus dem Datenverkehr zu nicht autorisierten Systemen herausgefiltert werden, so müsste erst das technische Problem gelöst werden, wie vertrauliche steganografische oder verschlüsselte Informationen erkannt und gefiltert werden können.

Trotz der in aktuellen Firewall-Systemen recht einfach gestalteten Regeln kann deren Ausführung sehr vielschichtig werden: Häufig müssen einzelne Pakete zusammengesetzt werden, damit der betrachtete Datenverkehr (z. B. Webseiten) als Ganzes erkannt, durchsucht und eventuell verändert werden kann. Anschließend muss der Datenverkehr wieder in einzelne Pakete zerteilt und weitergeschickt werden.

Proxy

→ Hauptartikel: Proxy

Eine ALF setzt integrierte Proxies ein, die aufgrund ihrer Arbeitsweise stellvertretend (engl. proxy = Stellvertreter) für die Clients die Verbindung zum Zielsystem aufbauen. Für den Server ist als Absender nur die IP-Adresse des Proxys und nicht die des Clients sichtbar. Die Struktur des LANs ist damit aus dem Internet nicht erkennbar.

Für jedes höhere Kommunikationsprotokoll (HTTP, FTP, DNS, SMTP, POP3, MS-RPC usw.) gibt es einen eigenen ‚dedicated Proxy’. Auf einer einzigen ALF können mehrere ‚dedicated Proxies’ gleichzeitig laufen. Sie können u.a. unerwünschte Protokolloptionen verbieten, etwa in einer SMTP-Transaktion kein BDAT, VRFY o. Ä. zulassen.[10]

Intrusion Detection und Intrusion Prevention Systeme

→ Hauptartikel: Intrusion Detection System und Intrusion Prevention System

„Intrusion Detection Systeme“ (IDS) und „Intrusion Prevention Systeme“ (IPS) werden immer öfter in Firewalls integriert. Beide erkennen einen Einbruchsversuch anhand von Kommunikationsmustern. Der Unterschied ist, dass ein IDS den Angriff nur erkennt (Detection (engl.) = Erkennung) und ein IPS (Prevention (engl.) = Verhinderung) den Angriff zu blockieren versucht.

Ein solches System kann mitunter aber auch erst die Möglichkeit für einen Denial of Service-Angriff schaffen. So legen manche Systeme eine temporäre Firewall-Regel an, die alle weiteren Verbindungsversuche von der vermeintlichen angreifenden IP-Adresse blockieren. Schickt aber nun ein Angreifer Pakete mit einer gefälschten Absender-Adresse an das System, so kann er damit erreichen, dass der Zugriff auf die gefälschte Adresse nicht mehr möglich ist. So kann er nacheinander sämtliche Adressen von dem angegriffenen System abschotten, die dieses für seine Arbeit benötigt (DNS-Server usw.).

Network Address Port Translation

→ Hauptartikel: Port Address Translation

Die meisten Firewalls für den privaten Bereich ermöglichen es, mit Hilfe von dynamischer Network Address Port Translation (NAPT, auch PAT) mehrere Rechner über einen Router mit dem Internet zu verbinden. Primäres Ziel dabei ist es, mit einer öffentlichen IP-Adresse mehrere Computer mit privaten IP-Adressen (z. B. aus den Netzen 192.168.0.0/16 oder 10.0.0.0/8) den Zugang ins Internet zu ermöglichen. Im Unterschied zu einem Proxy werden hierbei die Pakete einfach nur weitergeleitet und können inhaltlich nicht analysiert werden.

Man kann dies nur als rudimentäre Sicherheitstechnik ansehen, da die Rechner aus dem LAN geschützt werden, indem ein Zugriff aus dem Internet auf diese Rechner nicht ohne weiteres möglich ist. Dieser Schutz lässt sich umgehen, wenn die Software versucht, einzelne Verbindungen einander zuzuordnen, wie dies beispielsweise für FTP und SIP notwendig ist. Das Schutzniveau eines fachgerechten Paketfilters wird durch bloßes NAPT also nicht erreicht.[11][12]

Weitere Funktionen und Aspekte

Anti-Spoofing (Ingress filtering)

Eine wichtige Funktion von Firewalls ist das Verhindern von IP-Spoofing. Da die Filterung sich wesentlich an den IP-Adressen orientiert, muss so gut wie möglich sichergestellt werden, dass diese nicht gefälscht sind. Firewalls mit Anti-Spoofing-Funktionalität bieten daher die Möglichkeit, bestimmten Netzwerk-Schnittstellen bestimmte IP-Adressen und Netze zuordnen zu können. Der Internet-Schnittstelle werden dann automatisch alle IP-Adressen außer den anderweitig genutzten zugeordnet. IP-Pakete, die an einer falschen Schnittstelle ankommen, werden protokolliert und verworfen. Firewalls mit Internetanbindung können auf der Internet-Schnittstelle alle Pakete von und an Private IP-Adressen (RFC 1918) verwerfen, da diese im Internet sowieso nicht geroutet werden. Dadurch ist ein IP-Spoofing mit diesen Adressen aus dem Internet ausgeschlossen. Obwohl die Zuordnung von IP-Netzen zu bestimmten Netzwerk-Schnittstellen eigentlich eindeutig sein sollte, treten in der Praxis manchmal Probleme auf mit Dual homed host und Routing-Loops (Pakete die auf Hin- und Rückweg unterschiedliche Routen nehmen).

Authentifizierung

Da der Filterung anhand von IP-Adressen wegen potenziellem IP-Spoofing niemals vollständig vertraut werden kann, bieten manche Firewalls die Möglichkeit sich authentifizieren zu lassen und erst dann bestimmte Regeln zeitbeschränkt freigeschaltet zu bekommen. Für eine starke Authentifizierung bietet zum Beispiel die Check Point Firewall-1 die Kompatibilität zu den SecurID-Token der Firma RSA Security.

Hochverfügbarkeit

Durch die Bedeutung des Internets sind Firewalls in vielen Firmen mittlerweile zu kritischen Netzwerk-Komponenten geworden und stellen teilweise sogar einen Single Point of Failure für wichtige Geschäftsprozesse dar. Daher wird durch Hochverfügbarkeits-Techniken wie Failover- oder Cluster-Betrieb versucht, das Risiko eines Ausfalls zu reduzieren.[13] Ein weiterer Vorteil dieser Techniken ist, dass einzelne Firewalls zu Wartungszwecken oder für Software-Aktualisierungen abgeschaltet werden können, ohne die Verbindung zu unterbrechen. Zur Umsetzung werden oft die gleichen Lösungen wie bei hochverfügbaren Routern eingesetzt (beispielsweise HSRP, VRRP oder CARP) oder spezielle Produkte wie Rainwall von EMC2. Für den Failover-Fall gibt es zwei Möglichkeiten, wie die übernehmende Stateful Inspection-Firewall mit den bestehenden Verbindungen umgeht. Eine Methode ist, dass alle Firewalls permanent ihre dynamische Verbindungstabellen untereinander synchronisieren, damit ist jede Firewall in der Lage alle Verbindungen korrekt zuzuordnen. Das andere Verfahren arbeitet ohne Abgleich, aber alle bestehenden Verbindungen werden nach dem Wechsel von der übernehmenden Firewall nochmals gegen das Regelwerk geprüft. Diese Lösung ist einfacher, bereitet aber Probleme bei komplexen Protokollen wie passivem FTP. Da die hierbei ausgehandelten Ports für die Daten-Verbindungen zufällig sind, kann die übernehmende Firewall diese Pakete keiner Regel zuordnen und wird sie verwerfen.

Eine Synchronisation der Verbindungstabellen bieten unter anderem die Firewalls von Check Point, OpenBSD (über pf_sync) und Linux (über ct_sync).

Hochsicherheitsumgebungen

Verschiedene Installationen haben verschiedene Sicherheitsanforderungen. Beispielsweise beim Militär oder auch überall dort wo es um viel Geld geht (Banken, Börse usw.) gibt es Forderungen nach höchster Sicherheit, hier kommen daher oft mehrstufige Lösungen zum Einsatz. Ein Netzwerkpaket passiert also mehrere hintereinander geschaltete Firewallsysteme mit weitestgehend gleicher Konfiguration. Dabei werden verschiedene Hardwarearchitekturen und verschiedene Betriebssystem- und Firewall-Implementationen verwendet, so verlieren systematische Fehler oder eventuell von Programmierern/Herstellern eingebaute Fehler und Hintertüren einen Großteil ihrer Wirksamkeit. Nur die wenigsten Angreifer kennen alle Lücken in allen Produkten. Zusätzlich kann beim Einsatz von Open Source-Produkten auch ein Audit und eine eigene Übersetzung des Quellcodes durchgeführt werden, was Hintertüren weitestgehend ausschließt. Generell ist aber gerade hier die Durchtunnelung ein nicht zu unterschätzendes Risiko, sodass jeder Verkehr explizit durch Whitelists geregelt sein muss und jeglicher Verkehr, der nicht unbedingt benötigt wird, zu unterbinden ist. Hundertprozentige Sicherheit bietet aber höchstens die physikalische Trennung von Netzen.

Virtual Local Area Networks

Moderne Firewalls unterstützen Virtual Local Area Networks (VLANs), d. h. an einer physischen Netzwerkschnittstelle lassen sich über einen entsprechend konfigurierten Switch mehrere logische Netze erreichen. Dadurch lassen sich an die Firewall mehr Netze anschließen, als das physikalische Limit an Netzwerk-Interfaces erlaubt. Die Benutzung von VLANs ist unter Umständen auch billiger, als weitere Netzwerkschnittstellen für die Firewall zu kaufen. Ein weiterer Vorteil ist, dass zur Verbindung neuer Netze allein eine Software-Konfiguration von Firewall und Switch ausreicht, es müssen keine neuen Kabel gezogen werden. Ein Nachteil ist, dass alle VLANs die Kapazität der LAN-Verbindung teilen. Zu dem kommt ein großer Sicherheitsnachteil: die Trennung der verschiedenen Netze unterliegt nicht der Hoheit der Firewall, das System ist somit leichter kompromittierbar. In einem solchen Fall ist die Firewall auf die Zusammenarbeit mit dem eingesetzten Switch angewiesen. Switches sind aber in der Regel keine gehärteten Systeme und bieten oft zusätzliche Angriffsflächen (WWW, SNMP, Telnet usw.), folglich sind Switches für Sicherheitslösungen nicht oder eben nur sehr bedingt geeignet. Sicherheitsprobleme können aus verschiedenen Gründen auftauchen: durch einen fehlerhaft arbeitenden Switch (default Passwort, Backdoor), durch eine falsche Konfiguration des Switches (z. B. SNMP), eine fehlerhafte Implementierung oder Konfiguration der VLAN-Trennung oder auch durch einen Einbruch in die Administration des Switches. Generell wird auch ein Konfigurations-Reset des Switches nicht sofort auffallen, denn viele Switches transportieren VLAN-Pakete (solche mit VLAN-TAGs) auch ohne eine entsprechende VLAN-Konfiguration. Weiter können, z. B. durch Einschleifen eines Hubs, praktischerweise alle LAN-Segmente des VLANs gleichzeitig und unbemerkt abgehört werden. Auf der WAN-Seite können solche VLANs jedoch wertvolle Dienste leisten, im Bereich DMZ sind sie eventuell noch akzeptabel, in einer sicherheitsrelevanten Umgebung sollte von deren Einsatz aber abgesehen werden.

Routing und Multicast

Die meisten Firewalls sind als Router aufgebaut. Das ist gerade im SoHo-Bereich praktisch, denn zum Anschluss mehrerer Rechner wird dort üblicherweise ein Router mit kombinierter NAT- und PPPoE-Funktionalität benötigt. Bei Firmennetzwerken wird oft auch die Routingfunktionalität gewünscht, denn hier ersetzt die Routing-Firewall oft den früher üblichen (Gateway-)Router. Obwohl es Vorteile hat, eine Firewall als Bridge aufzubauen, also als transparente Firewall zu betreiben, funktionieren die meisten nach wie vor als Router. Wird eine Firewall transparent betrieben, kann sie nicht über traceroute oder ähnliche Werkzeuge aufgespürt werden. Sie selber ist also schwerer angreifbar, da ein Angreifer keine IP-Adresse hat, mit der er sie erreichen oder adressieren kann und folglich auch aus einem direkt angrenzenden IP-Netz kommen muss. Die Routing-Funktionalität hängt vom eingesetzten Betriebssystem ab, genauso die Routing-Protokolle (z. B. RIP oder OSPF), die benutzt werden können. Diese kommen normalerweise nur zum Einsatz, wenn dies unbedingt nötig ist, da sie das System im Gegensatz zu einer statischen Routingtabelle eher angreifbar machen.

Genauso wie das Routing hängt die IP-Multicasting-Fähigkeit einer Firewall vom Betriebssystem ab. Die Regeln werden ganz normal mit den Multicast-Adressen (224.0.0.0–239.255.255.255) eingetragen. Weitere Aspekte sind in RFC 2588 beschrieben.

Komplexe Protokolle

Voice over IP und Videokonferenzen

Voice over IP (VoIP) und Videokonferenzen sind für Stateful Firewalls nicht trivial, da meist mehrere verschiedene Protokolle (z. B. für Anrufsignalisierung, Tonübertragung, Bildübertragung, Application-Sharing) und Teilnehmer (Anrufer, Angerufener, Telefonanlagen, Konferenzschaltung) involviert sind. Manche kommerzielle Firewalls verstehen die VoIP-Protokolle (SIP oder Skinny) und sind daher in der Lage, Ports dynamisch zu öffnen.

Siehe auch Session Initiation Protocol (SIP)

File Transfer Protocol (FTP)

FTP ist zwar ein ziemlich altes, aber für Firewalls schwieriges Protokoll. Insbesondere der „Active Mode“, bei dem zusätzlich zur Steuerverbindung auf Port 21 eine weitere Datenverbindung quasi rückwärts vom Server zum Client aufgebaut wird, bereitet manchen Firewalls Probleme. Die rückwärts aufgebaute Verbindung lässt sich vom Betreiber des FTP-Servers theoretisch auch für Angriffe missbrauchen.[14] Daher verbieten manche Firewall-Systeme den Aufbau der Datenverbindung auf Portnummern, die für andere Dienste bekannt sind. Dies hat den Vorteil, dass die Anfälligkeit gegenüber einem Missbrauch der Datenverbindung für Angriffe reduziert wird.

Typische Symptome einer Firewall, die Probleme mit FTP hat, ist eine funktionierende Navigation durch die Verzeichnisse, aber Verbindungsabbrüche ohne Fehlermeldung bei der Datenübertragung. Die oben genannten Probleme treten nicht auf bei FTP im „Passive Mode“ (Konfigurierbar im FTP-Client oder durch Eingabe von „PASV“ in Kommandozeilen-Clients) oder bei Verwendung des verschlüsselten auf dem SSH-Protokoll basierenden SCP.

Fehlersuche

Die Fehlersuche in einem großen Netzwerk kann sehr komplex werden. Häufige Fehler sind z. B., dass eine Firewall-Regel IP-Adressen enthält, die durch eine NAT-Verbindung oder ein VPN geändert wurden. Je nach eingesetzter Firewall-Software und Betriebssystem unterscheiden sich die Möglichkeiten zur Fehlersuche. Anhand der Logdateien können falsche Firewall-Regeln oder IP-Spoofing erkannt werden. Mit Werkzeugen wie beispielsweise tcpdump oder snoop unter Solaris lässt sich der aktuelle Netzwerkverkehr an ein- und ausgehender Netzwerkschnittstelle beobachten und vergleichen. Des Weiteren bieten manche Systeme einen Einblick in die interne Verarbeitung der Firewall-Software (z. B. bei Check Point FW1 mit „fw monitor“).

Bei einem Firewall-System im Cluster-Betrieb sind Logdateien nützlich, um festzustellen, welche Maschine die fehlerhafte Verbindung überhaupt bearbeitet. Die Logdateien sind für eine detaillierte Fehlersuche ungeeignet, wenn sie nicht für jedes einzelne Paket einen Eintrag schreiben, sondern nur pro Verbindung. Neben den Möglichkeiten der Firewall sind Werkzeuge wie ping, nmap oder traceroute hilfreich, um festzustellen, ob der Fehler außerhalb des Systems liegt, z. B. im Routing oder dass der Ziel-Port gar nicht geöffnet ist.

Weitere Features von Firewalls

- Schutz vor SYN-Flooding, z. B. durch SYN-Cookies

- Verwerfen von fehlerhaften Paketen (z. B. widersprüchliche TCP-Flags)

- Schutz vor Ping of Death, Smurf-Attacke, Teardrop-Attacke oder Land-Attacken

- Endpunkt für VPN-Verbindungen

- Berücksichtigung von Quality of Service bei der Verarbeitungspriorität

- Channelling / Link Aggregation, um mehrere physikalische Interfaces zu einem schnellen logischen Interface zusammenzufassen, beispielsweise zwei 100 MBit-Interfaces zu 200 MBit.

Beispiel einer einfachen Firewall-Umgebung

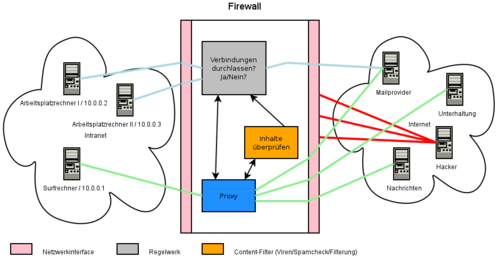

Ein einfacher Firewall-Aufbau soll die Materie verdeutlichen: Eine Firma möchte ihre Arbeitsplatzrechner ins Internet bringen. Man entscheidet sich für eine Firewall, und aufgrund der Viren-/Würmergefahr dürfen die Arbeitsplatz-PCs nicht auf Webseiten zugreifen. Damit auch eine Recherche im Internet möglich ist, gibt es einen dedizierten Surf-Rechner, der über einen Proxy-Zugriff zu Webseiten erhält. Der Surf-Rechner wird zusätzlich dadurch geschützt, dass ActiveX aus den angeforderten HTML-Seiten aus Sicherheitsgründen herausgefiltert wird. Die Arbeitsplatz-PCs dürfen nur Verbindungen zu dem Mail-Server der Firma aufbauen.

Sonstige Zugriffe von außen auf das Firmennetz sollen einfach geblockt werden. Wichtig ist, dass in dieser Konstellation die Arbeitsplatzrechner selbst keinerlei direkte Verbindung zum Internet aufbauen können. Damit können einmal eingeschleuste Schadprogramme sich nur weiter verbreiten oder weitere Schädlinge aus dem Internet nachladen, wenn sie über den Proxy oder den Mailserver einen Weg finden.

Das Firewall-Regelwerk eines Systems mit Stateful Inspection würde in diesem Beispiel folgendermaßen aussehen:

- Die Quellen 10.0.0.2 und 10.0.0.3 (Arbeitsplatzrechner) dürfen zum Ziel „Mailprovider“ per IMAP (Mails abholen) und SMTP (Mails senden) zugreifen

- Quelle 10.0.0.1 (Surfrechner) darf über den Proxy auf beliebige Ziele mit den Diensten HTTP (Webseiten herunterladen) und HTTPS zugreifen (ActiveX wird dabei gefiltert)

- Alle anderen Kommunikationsversuche werden verworfen

- Weitere Beispiele finden sich im Artikel Demilitarized Zone

Schwächen von Firewalls

Firewalls können in einer Sicherheitsstrategie nur vor einem Teil der Bedrohungen schützen. Da sie nur den Netzwerkverkehr an wenigen Stellen filtern, bieten sie keinen Schutz vor Schädlingen, die über Laptops, USB-Sticks oder Disketten in das interne Netz gebracht werden. Die Computerwürmer Sasser, W32.Blaster und Conficker haben durch Ausbrüche in großen Firmen wie der deutschen Postbank und Delta Air Lines gezeigt, dass diese Infektionswege real funktionieren.[15]

Durchtunnelung von Firewalls

→ Hauptartikel: Tunnel (Rechnernetz)

Grundsätzlich kann jeder Dienst auf jeder Portnummer funktionieren. Wenn im Regelwerk der TCP-Port 80 für HTTP freigeschaltet ist, kann darüber trotzdem ein anderes Protokoll laufen. Es müssen nur beide Kommunikationspartner (der Client im internen Netz wie auch der Dienst auf dem Server aus dem externen Netz) entsprechend konfiguriert worden sein. Einen Versuch, dies mithilfe der Firewall zu unterbinden, kann mit Application Layer Firewalls erfolgen, die z. B. Verbindungen auf HTTP-Inhalte überprüfen und alles andere blockieren, was über diesen Port gesendet wird. Allerdings soll jedes Protokoll Daten übertragen, weshalb die Daten in diesem Fall lediglich entsprechend konvertiert werden müssen. Bettet die Software die zu übertragenden Daten also in HTTP ein, ohne dabei den Standard des Protokolls zu verletzen, ist auch diese Firewall dagegen machtlos (die Gegenstelle, der Dienst auf dem Server also, muss diese Art der Konvertierung allerdings verstehen). Genau das macht man beim Tunneln. Manipulierte Daten können hier z. B. in Bilddaten verpackte Tunnel-Datenströme sein. Gänzlich unmöglich wird die inhaltliche Überprüfung durch die Firewall bei verschlüsselten Protokollen, wie HTTPS.

Tunnel bieten daher eine Methode, um die Kontrolle einer Firewall zu umgehen. Tunnel werden auch verwendet, um unsichere Netzwerkprotokolle mithilfe eines gesicherten und verschlüsselten Netzwerkprotokolls abhör- und manipulationssicher zu transportieren. Dies kann beispielsweise durch einen SSH- oder OpenVPN-Tunnel innerhalb einer legitim freigeschalteten Verbindung geschehen.

Sowohl OpenVPN als auch viele SSH-Clients (z. B. Putty) sind zudem in der Lage, einen Tunnel über einen HTTP-Proxy aufzubauen, der eigentlich nur Webseiten weiterleiten sollte. Daneben gibt es spezielle Tunnel-Software für Protokolle wie DNS[16] oder ICMP.

Insbesondere Skype ist ein Beispiel dafür, wie gut sich die meisten Firewalls von innen nach außen umgehen lassen.[17] Solange die Benutzer aus dem internen Netz die Möglichkeit haben, auf Webseiten zuzugreifen, hat der Firewall-Administrator durch die Verschlüsselung technisch kaum eine Chance, eine Durchtunnelung zu verhindern. Dank Whitelists, die den Zugriff auf bestimmte Server beschränken, können Firewalls das Durchtunneln immerhin stark erschweren. Organisationen erweitern die technischen Maßnahmen mitunter durch organisatorische Sicherheitsmaßnahmen, z. B. ein Verbot der bewussten Tunnelnutzung in der Sicherheitsrichtlinie, die der Mitarbeiter unterzeichnen muss.

Ein transparentes Durchdringen einer Firewall wird auch als Firewall Piercing oder FWPRC bezeichnet. [18]

Leistung

Die Leistung einer Firewall zu bewerten, ist nicht so einfach wie zum Beispiel bei einem Router, da die Geschwindigkeit von vielen dynamischen Faktoren abhängt. Dazu gehören die Größe des Regelwerks und Reihenfolge der Regeln, Art des Netzwerk-Verkehrs und Konfiguration der Firewall (z. B. Stateful, Logging). Ein einheitliches Benchmarking von Firewalls ist in RFC 2647 beschrieben.

Zur Optimierung sind folgende Maßnahmen möglich:

- Mehr Hauptspeicher und/oder eine schnellere CPU.

- Ausschalten von Logging für einzelne Regeln.

- Unbenutzte Regeln und Routing-Einträge entfernen.

- Häufig benutzte Regeln im Regelwerk nach oben stellen. Dabei ist zu beachten, dass sich dadurch die Bedeutung des Regelwerks ändern könnte.

- Bei hochverfügbaren Systemen die Synchronisation der Verbindungstabelle für einzelne Regeln ausschalten. Insbesondere bei kurzlebigen HTTP-Verbindungen ist dies gut möglich.

- Produktspezifische Leistungsmerkmale nutzen, wie z. B. Nokia IPSO Flows oder Check Point SecureXL.

- Überprüfung, dass alle Netzwerk-Interfaces mit Full-Duplex arbeiten.

- Anpassung von Netzwerk-Parametern des Betriebssystems[19]

Produkte

Für Personal-Firewall-Produkte siehe dort

Firewall-Software

- „Astaro Security Linux“ ist eine kommerzielle Linux-Distribution für Firewall-Systeme.

- Check Point Firewall 1 ist eine kommerzielle Firewall-Applikation, die auf Unix- Windows- und Nokia-Appliances läuft

- Endian Firewall ist eine Open Source-Linux-Distribution für Gateway/Router/Firewall-Systeme, die umfassenden Gateway-Schutz bietet (Antivirus, Antispam, DMZ, Intrusion Detection, etc.) und als Headless Server sehr einfach über ein Webfrontend zu konfigurieren ist.

- Der Eindisketten-Router fli4l ist neben der CD-Variante Gibraltar ein Projekt, das im Sinne einer nachhaltigen Nutzung die Verwendung von alten PCs als Firewall gestattet.

- IPFire ist eine aus IPCop hervorgegangene Firewall mit 2.6 Kernel und vielen installierbaren Zusatzfunktionen (Proxy, Qemu, DMZ, ...)

- IPCop ist eine einfach zu bedienende Linux-Distribution, ein ausgewogener Kompromiss zwischen sicherer Firewall und reichem Funktionsumfang (Antivirus, Antispam, DMZ, Proxy).

- ipfw ist ein Paketfilter des FreeBSD-Betriebssystems, als wipfw auch für Windows-Systeme verfügbar.

- Netfilter / IPTables – Paketfilter innerhalb des Linux-Kernels.

- M0n0wall ist eine BSD-basierte Firewall, auf Sicherheit optimiert, eine Lösung, die mit ihren Funktionen an Profi-Firewalls herankommt und trotzdem sehr einfach zu konfigurieren ist.

- pfsense ist eine einfach zu bedienende BSD-basierte Firewall, Ableger von M0n0wall, ein Kompromiss zwischen sicherer Firewall und reichem Funktionsumfang (Antivirus, Antispam, DMZ, Proxy).

- Microsoft Internet Security and Acceleration Server ist eine kommerzielle Firewall von Microsoft, basiert auf Windows Server 2000/2003. Vorteilhaft ist die Integration in die Active Directory-Verzeichnisstruktur, nachteilhaft ist das zu komplexe Basis-Betriebssystem mit seinen hinreichend bekannten Sicherheitsproblemen.

- pf ist eine Open Source-Firewall, die ursprünglich für OpenBSD entwickelt und später auf andere BSD-Betriebssysteme portiert wurde.

- Shorewall

- SME Server ist eine auf Open Source-Software basierende Firewall, welche auch Serverfunktionen zum Einsatz im SoHo-Bereich enthält.

Firewall-Appliances

Firewall-Appliances bieten eine aufeinander abgestimmte Kombination aus Hardware, gehärtetem Betriebssystem und Firewall-Software:

- Astaro Security Gateway

- Check Point VPN-1 Edge und UTM-1

- Cisco ASA (Vorgänger: PIX) und Firewall Service Module (FWSM) für Catalyst Switches

- Juniper Networks Netscreen und SSG

- Watchguard Firebox X Core und Peak Appliances

Siehe auch

Quellen

- ↑ BSI Grundschutzkataloge: Sicherheitsgateway (Firewall)

- ↑ BSI Grundschutzkataloge: Fehlerhafte Administration des IT-Systems

- ↑ BSI Grundschutzkataloge: Entwicklung eines Konzepts für Sicherheitsgateways

- ↑ RFC 1135 The Helminthiasis of the Internet

- ↑ Evolution of the Firewall Industry Cisco, 2002

- ↑ The Packet Filter: An Efficient Mechanism for User-level Network Code Jeffrey C. Mogul, November, 1987

- ↑ BSI Grundschutzkataloge: Geeignete Auswahl eines Paketfilters

- ↑ Siehe Witty-Wurm

- ↑ Kritische Sicherheitslücken in Symantecs Desktop Firewalls (Heise.de, 13. Mai 2004)

- ↑ BSI Grundschutzkatalog: Geeignete Auswahl eines Application-Level-Gateways

- ↑ Deutschland sicher im Netz: Worauf Sie beim Router-Kauf achten sollten

- ↑ RFC 2663: IP Network Address Translator (NAT) Terminology and Considerations, Section 9.0

- ↑ BSI Grundschutzkataloge: Sicherheitsgateways und Hochverfügbarkeit

- ↑ FTP-NAT-Test

- ↑ Datenschutzbeauftragter von Microsoft sagt im Sasser-Prozess aus (Heise.de, 6. Juli 2005)

- ↑ Eine Firewall mit Hilfe eines DNS-Tunnels umgehen

- ↑ Jürgen Schmidt: Der Lochtrick, Wie Skype & Co. Firewalls umgehen In: c’t 17/06, Seite 142

- ↑ Methoden zur Umgehung einer Firewall

- ↑ Tuning Check Point Performance

Literatur

- Konzeption von Sicherheitsgateways, Bundesanzeiger, ISBN 978-3-89817-525-8.

- Lessig, Andreas: Linux Firewalls- Ein praktischer Einstieg, O’Reilly, 2006, ISBN 978-3-89721-446-0.

- Artymiak, Jacek: Building Firewalls with OpenBSD and PF, 2nd ed. devGuide.net, Lublin, 2003, ISBN 83-916651-1-9.

- Barth, Wolfgang: Das Firewall-Buch. Grundlagen, Aufbau und Betrieb sicherer Netzwerke mit Linux. Millin-Verl., Poing, 2004, ISBN 3-89990-128-2.

- Lessing, Andreas: Linux-Firewalls – Ein praktischer Einstieg 2. Auflage, O’Reilly, 2006, ISBN 3-89721-446-6 (Download der LaTeX-Quellen).

- Cheswick, William R. u. a.: Firewalls and internet security. Repelling the Wily Hacker. Addison-Wesley, Boston, Mass., 2003, ISBN 0-201-63466-X.

- Strobel, Stefan: Firewalls und IT-Sicherheit. Grundlagen und Praxis sicherer Netze. dpunkt-Verl., Heidelberg, 2003, ISBN 3-89864-152-X.

- RFC 2979 Behavior of and Requirements for Internet Firewalls.

Weblinks

- Ein Vergleich zwischen Personal- und Hardwarefirewall sowie detaillierte Erklärungen zum Thema Firewall finden sich im Habo-WiKi

- Eine Checkliste des Landesbeauftragten für den Datenschutz Niedersachsen kann als allgemeine Orientierungsgrundlage für ein Sicherheitskonzept dienen

- computec.ch listet freie deutschsprachige Publikationen zum Thema Firewalling auf

- Eine BSI Firewall Studie aus dem Jahr 2001 zeigt den direkten Vergleich von sechs Hardwarefirewalls

- webscan.security-check.ch - eine Website für den Funktionstest von Firewalls

- Ein Fachartikel auf SearchSecurity.de gibt Entscheidungshilfen für den Einsatz von Firewalls

-

Wikimedia Foundation.