- Public Key Fingerprint

-

Unter einem öffentlichen Schlüssel (engl. public key) versteht man in der Kryptologie einen Teilschlüssel eines asymmetrischen Kryptosystems, der vom Schlüsselinhaber veröffentlicht wird. Er bildet damit das Gegenstück zum privaten Schlüssel, der nur dem Schlüsselinhaber bekannt ist.

Verwendung

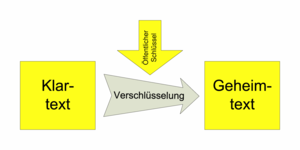

Der öffentliche Schlüssel wird zur Verschlüsselung eines Klartextes in einen Geheimtext genutzt. Die kodierten Daten können nur mit dem privaten Schlüssel wieder entschlüsselt werden. Daher kann der öffentliche Schlüssel allgemein zugänglich sein und beispielsweise auf der Webseite des Schlüsseleigentümers zum Herunterladen bereitgestellt werden. Für den Zweck des allgemeinen Austausches dieser öffentlichen Schlüsselteile haben sich auch eigens Schlüsselserver etabliert.

Bei digitalen Signaturverfahren ermöglicht der öffentliche Schlüssel die Prüfung digitaler Signaturen.

Kennt ein Angreifer nur den öffentlichen Schlüssel, so kann er daraus weder auf den zugehörigen privaten Schlüssel schließen, noch die damit verschlüsselten Nachrichten entschlüsseln oder eine gültige Signatur erstellen.

Fingerabdruck

Der Fingerabdruck eines öffentlichen Schlüssels (englisch: Public Key Fingerprint) oder die Fingerprint ID ist der Hashwert einer, auf einen öffentlichen Schlüssel angewendeten, Hash-Funktion, d. h. eine kurze Zahlenfolge, mit der man den bedeutend längeren Schlüssel eindeutig und zugleich schnell identifizieren kann. Durch den Abgleich des Fingerabdrucks lässt sich ein zuvor elektronisch ausgetauschter Schlüssel am Telefon oder bei einer persönlichen Begegnung verifizieren (siehe Web of Trust).

Beispiel für den Fingerprint eines PGP-kompatiblen öffentlichen Schlüssels:

055F C78F 1121 9349 2C4F 37AF C746 3639 B2D7 795E

Wikimedia Foundation.