- BBS-Generator

-

Der Blum-Blum-Shub-Generator (BBS-Generator; auch „s² mod n - Generator“) ist ein Pseudozufallszahlengenerator, entwickelt 1986 von Lenore Blum, Manuel Blum und Michael Shub. Anwendung findet das System u. a. in der Kryptologie im Entwurf komplexitätstheoretisch sicherer Kryptosysteme.

Inhaltsverzeichnis

Definition

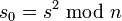

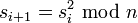

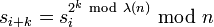

Der BBS-Generator ist definiert als Folge (si) durch die Iterationsvorschrift

,

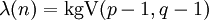

, (dabei bezeichnet

(dabei bezeichnet  den Divisionsrest; siehe Modulo).

den Divisionsrest; siehe Modulo).

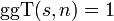

Der Startwert s ist zu n teilerfremd (

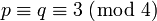

), und der Modul n = pq ist das Produkt zweier ungleicher Primzahlen p und q von der Form 4k + 3, d. h.

), und der Modul n = pq ist das Produkt zweier ungleicher Primzahlen p und q von der Form 4k + 3, d. h.  . Eine Zahl n mit diesen Eigenschaften wird auch Blum-Zahl genannt.

. Eine Zahl n mit diesen Eigenschaften wird auch Blum-Zahl genannt.Der Parameter n sollte außerdem folgenden Bedingungen genügen, damit n möglichst schwer zu faktorisieren ist und der Generator garantiert hochwertige Zufallszahlen erzeugt (siehe Kapitel „Sicherheit“):

- n sollte hinreichend groß sein; für kryptografische Anwendung mindestens etwa 200 Dezimalstellen.

- p und q sollten etwa gleichdimensioniert sein, aber nicht zu nah beieinander liegen, etwa 2 < p / q < 1000.

- p − 1 und p + 1 sowie q − 1 und q + 1 sollten jeweils einen großen Primfaktor haben, größer als ca.

![\sqrt[4]{n}](/pictures/dewiki/97/a561dcba1c3edd834684f65cf1660b8c.png) .

.

Manchmal ist es praktisch, k Iterationsschritte des Generators auf einmal zu berechnen. Dies geht mit der Formel

, wobei hier

, wobei hier  , siehe kgV.

, siehe kgV.

Periodenlänge

Es ist schwierig, die Parameter s und n so zu bestimmen, dass eine ausreichende Periodenlänge garantiert ist. Bei der Verwendung des BBS-Generators in der Kryptographie wird dieses Problem oft vernachlässigt, denn die Wahrscheinlichkeit einer zu kurzen Periode ist sehr klein. Absolute Sicherheit kann ohnehin nicht erreicht werden, da ein Angreifer den Modul n mit Glück faktorisieren könnte, etwa indem er einige Millionen zufällig erzeugte Probeteiler ausprobiert.

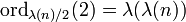

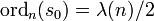

Die Periodenlänge des BBS-Generators ist immer ein Teiler von λ(λ(n)), wobei λ die Carmichael-Funktion ist. Wenn n und s so gewählt werden, dass gilt:

, und

, und ,

,

dann beträgt die Periodenlänge λ(λ(n)).

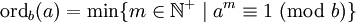

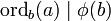

bezeichnet dabei die Ordnung des Elements a der primen Restklassengruppe

bezeichnet dabei die Ordnung des Elements a der primen Restklassengruppe  :

: .

.

Zur effizienten Berechnung kann ausgenutzt werden, dass die Elementordnung laut dem Satz von Lagrange ein Teiler der Gruppenordnung sein muss:

.

.

Dafür muss die Faktorisierung der Gruppenordnung φ(b) bekannt sein (siehe Eulersche φ-Funktion).

Mann muss n also so konstruieren, dass die Faktorisierungen von p − 1 und q − 1 bekannt sind oder mit vertretbarem Aufwand berechnet werden können, und ebenso die Faktorisierungen der um 1 verminderten Primfaktoren von p − 1 und q − 1. Damit können die benötigten Größen und die Faktoren der Gruppenordnungen effizient bestimmt werden. Mit der binären Exponentiation kann man anschließend jeweils

für alle Teiler m von φ(b) effizient berechnen.

für alle Teiler m von φ(b) effizient berechnen.Anwendung

Erzeugung von Zufallsbits

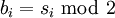

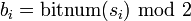

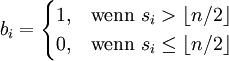

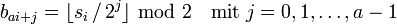

Aus jedem si werden ein oder mehrere Zufallsbits gewonnen. Im einfachsten Fall nimmt man das niederwertigste Bit, also

,

,

oder man berechnet das Paritätsbit zu si:

.

.

Die Funktion

liefert die Zahl der Bits mit dem Wert 1 in der Binärdarstellung von x.

liefert die Zahl der Bits mit dem Wert 1 in der Binärdarstellung von x.Eine weitere Möglichkeit ist die Bestimmung des Positionsbits, das von der Position von si im Intervall [1,n − 1] abhängt:

.

.

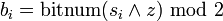

Am besten ist es jedoch, wenn das Paritätsbit von einigen fest gewählten Bits aus si bestimmt wird. Dazu wählt man vorab eine Konstante z als Maske, die etwa so groß wie n ist und eine unregelmäßige, „zufällige“ Binärdarstellung aufweist, und berechnet

.

.

Dabei bezeichnet

die bitweise UND-Verknüpfung.

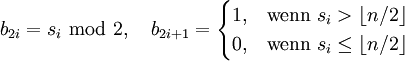

die bitweise UND-Verknüpfung.Aus einem si kann man mehrere Zufallsbits erhalten. Die Erfinder Blum, Blum und Shub haben schon früh vorgeschlagen, das niederwertigste Bit und das Positionsbit zugleich zu nutzen:

.

.

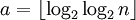

Man kann zeigen, dass der BBS-Generator kryptografisch auch dann noch sicher ist, wenn bis zu

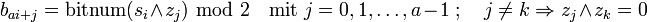

Bits aus jedem si extrahiert werden. Meist werden einfach die a niederwertigsten Bits genommen:

Bits aus jedem si extrahiert werden. Meist werden einfach die a niederwertigsten Bits genommen: ,

,

oder etwas elaborierter, mit „disjunkten“ Masken zj:

.

.

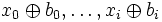

Symmetrisches Kryptosystem

Zunächst wird der BBS-Generator zur Umsetzung eines symmetrischen Kryptosystems verwendet. Als geheimer Schlüssel zwischen Sender und Empfänger dienen n und der Startwert s des Generators.

Z. B. generiert der Sender aus n=7

11=77 und s=64 nach der oben angegebenen Vorschrift die Folge der si. Die zugehörige Pseudozufallszahl bi ergibt sich beispielsweise aus dem letzten Bit des jeweiligen Wertes von si, d. h. bi=si mod 2. Um den Schlüsseltext zu bestimmen, wird der Klartext (im Beispiel: 0011) XOR mit der Pseudozufallszahlenfolge verknüpft.

11=77 und s=64 nach der oben angegebenen Vorschrift die Folge der si. Die zugehörige Pseudozufallszahl bi ergibt sich beispielsweise aus dem letzten Bit des jeweiligen Wertes von si, d. h. bi=si mod 2. Um den Schlüsseltext zu bestimmen, wird der Klartext (im Beispiel: 0011) XOR mit der Pseudozufallszahlenfolge verknüpft.Generierte Folge 15 71 36 64 … Pseudozufallszahlenfolge 1 1 0 0 … Klartext 0 0 1 1 Schlüsseltext 1 1 1 1

Der Empfänger bestimmt seinerseits aus den geheimen Werten n und s die Folgen si und bi. Mit Hilfe des übersendeten Schlüsseltextes wird wiederum mittels XOR der Klartext berechnet.

Generierte Folge 15 71 36 64 … Pseudozufallszahlenfolge 1 1 0 0 … Schlüsseltext 1 1 1 1 Klartext 0 0 1 1

Asymmetrisches Kryptosystem

Zur Umsetzung eines asymmetrischen Kryptosystems eignet sich der BBS-Generator ebenfalls. Dieses Verfahren wurde 1984 von Manuel Blum und Shafi Goldwasser vorgeschlagen und wird auch als Blum-Goldwasser-Kryptosystem bezeichnet. Der geheime Schlüssel auf Seiten des Empfängers sind die Primfaktoren p und q.

Senderseitig laufen die Berechnungen analog zum obigen symmetrischen Fall ab. Zusätzlich zum Schlüsseltext

wird aber noch si+1 gesendet. Da der Empfänger den Startwert nicht kennt, bildet er mit Hilfe der geheimen Primzahlen p und q die Folge der Pseudozufallszahlen ausgehend vom versendeten si+1 bis zum Startwert s zurück. Für das Beispiel bedeutet das, der Empfänger erhält 1111 sowie s4=15.

wird aber noch si+1 gesendet. Da der Empfänger den Startwert nicht kennt, bildet er mit Hilfe der geheimen Primzahlen p und q die Folge der Pseudozufallszahlen ausgehend vom versendeten si+1 bis zum Startwert s zurück. Für das Beispiel bedeutet das, der Empfänger erhält 1111 sowie s4=15.- si-1 = (up

si(q+1)/4 mod q + vq

si(q+1)/4 mod q + vq si(p+1)/4 mod p) mod n

si(p+1)/4 mod p) mod n

Der Ansatz bedient sich des Chinesischen Restealgorithmus, einem Spezialfall des chinesischen Restsatzes. Die beiden Unbekannten u und v sind von den Primfaktoren p und q abhängig und werden zu Beginn mittels des erweiterten Euklidischen Algorithmus bestimmt. Dabei gilt up+vq=1, also 2

11-3

11-3 7=1 im Beispiel. Damit ergibt sich die folgende Abarbeitung.

7=1 im Beispiel. Damit ergibt sich die folgende Abarbeitung.- s3 = (22

152 mod 7 - 21

152 mod 7 - 21 153 mod 11) mod 77

153 mod 11) mod 77 - s3 = (22

1 - 21

1 - 21 9) mod 77 = 64

9) mod 77 = 64

- s2 = (22

642 mod 7 - 21

642 mod 7 - 21 643 mod 11) mod 77

643 mod 11) mod 77 - s2 = (22

1 - 21

1 - 21 3) mod 77 = 36

3) mod 77 = 36

- s1 = (22

362 mod 7 - 21

362 mod 7 - 21 363 mod 11) mod 77

363 mod 11) mod 77 - s1 = (22

1 - 21

1 - 21 5) mod 77 = 71

5) mod 77 = 71

- s0 = (22

712 mod 7 - 21

712 mod 7 - 21 713 mod 11) mod 77

713 mod 11) mod 77 - s0 = (22

1 - 21

1 - 21 4) mod 77 = 15

4) mod 77 = 15

- s = (22

152 mod 7 - 21

152 mod 7 - 21 153 mod 11) mod 77

153 mod 11) mod 77 - s = (22

1 - 21

1 - 21 5) mod 77 = 64

5) mod 77 = 64

Empfängerseitig wird nun analog zum symmetrischen Fall aus der eben rückwärts berechneten BBS-Generatorfolge die Folge der Pseudozufallszahlen bestimmt und letztlich durch XOR-Verknüpfung mit dem Schlüsseltext der Klartext generiert.

Ein so konstruiertes asymmetrisches Kryptosystem ist jedoch nicht sicher gegen aktive Angreifer, z. B. durch einen gewählter Schlüsseltext-Klartext-Angriff (englisch: chosen-ciphertext attack).

Sicherheit

Die Sicherheit des BBS-Generators hängt von der Faktorisierungsannahme (FA) und der Quadratische-Reste-Annahme (QRA) ab.

Faktorisierungsannahme (FA): Die Wahrscheinlichkeit, dass ein schnelles Faktorisierungsverfahren eine ganze Zahl n=pq mit Erfolg faktorisiert, sinkt rapide mit Länge der Faktoren p und q.

Zur Zeit kann keine sichere Aussage getroffen werden, wie schwer Faktorisierung ist. Mit anderen Worten, die Frage nach einem Algorithmus, der in annehmbarer Zeit bei Eingabe beliebiger n die Primfaktorzerlegung in p und q durchführt, bleibt unbeantwortet. Somit kann die Problematik lediglich mit Hilfe einer Annahme abgeschätzt werden.

Für konkrete praktische Anwendungen fordert man dann, dass bei gegebener Länge der Primfaktoren nur ein bestimmter Teil in einer bestimmten Zeit mit maximal verfügbarer Rechnerkapazität und den besten bekannten Faktorisierungsverfahren faktorisiert werden kann, also z. B. bei einer Länge von 1024 Bit werden 2-50 % aller n in einem Jahr faktorisiert.

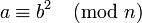

Quadratische-Reste-Annahme (QRA) (englisch: quadratic residuosity assumption): est ist schwierig (im Sinne von aufwändig), von einer gegebenen Zahl zu entscheiden, ob sie ein Quadratischer Rest in einem Restklassenring

ist. Mit anderen Worten, es ist zu entscheiden, ob es zu der gegebenen Zahl a eine Zahl b gibt, so dass

ist. Mit anderen Worten, es ist zu entscheiden, ob es zu der gegebenen Zahl a eine Zahl b gibt, so dass  . Die QRA ist wie die FA nicht bewiesen.

. Die QRA ist wie die FA nicht bewiesen.Zwei Punkte erschweren diesen Test. Erstens gibt es in einem Restklassenring mehrere Wurzeln zu einer gegebenen Zahl. So haben z. B. im

die Zahlen 1 und 3 die gleichen Quadrate:

die Zahlen 1 und 3 die gleichen Quadrate:  . Zweitens interessiert man sich nur für solche Quadrate, die selbst Quadrate sind. Diesen Umstand kann man sich mittels der Definition der BBS-Generatorfolge verdeutlichen.

. Zweitens interessiert man sich nur für solche Quadrate, die selbst Quadrate sind. Diesen Umstand kann man sich mittels der Definition der BBS-Generatorfolge verdeutlichen.Zusammenfassend gilt daher: Der Generator ist sicher, weil die Umkehrung des Quadrierens in einem Restklassenring

mit zusammengesetztem Modul n genauso schwierig ist wie die Faktorisierung von n.

mit zusammengesetztem Modul n genauso schwierig ist wie die Faktorisierung von n.Kongruenzgenerator (linearer, multiplikativer, gemischt linearer, Fibonacci-Generator) | Inverser Kongruenzgenerator | Blum-Blum-Shub-Generator | Mersenne-Twister

Wikimedia Foundation.