- Downup

-

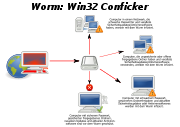

Conficker (auch bekannt unter Downup, Downadup, Kido und Worm.Win32/Conficker) ist ein Computerwurm, der Oktober 2008 auftauchte. Er infiziert mit dem Betriebssystem Microsoft Windows ausgerüstete Computer, wobei hauptsächlich die Version Windows XP betroffen ist; jedoch sind auch andere Versionen gefährdet.

Inhaltsverzeichnis

Verbreitungsmethoden

Ursprünglich hat sich Conficker über die von Microsoft im Bulletin MS08-067[1] beschriebene Sicherheitslücke weiterverbreitet. Es handelt sich dabei um eine sogenannte „Remote code execution vulnerability“ (Sicherheitslücke, durch die von außen eingeschleuster Code ausgeführt werden kann). Damit werden Sicherheitslücken beschrieben, bei denen ein Angreifer durch eine manipulierte Netzwerkmeldung einen Rechner dazu bringen kann, schädlichen Code auszuführen, ohne dass dazu die eigentlich erforderliche Zugriffskontrolle stattfindet.

Darüber hinaus verwendet Conficker allerdings auch Mechanismen, die nicht auf Sicherheitslücken basieren. So werden innerhalb von Netzwerken gezielt Freigaben auf Datei- und Druckdiensten gesucht und benutzt, die von anderen Rechnern ausgelesen werden können.

Auch Wechseldatenträger wie USB-Sticks und externe Festplatten werden zur Weiterverbreitung genutzt, indem gezielt die Autorun-Funktion missbraucht wird.

Neuere Varianten öffnen darüber hinaus auch eine P2P-Verbindung zu anderen infizierten Rechnern und laden so neue Programmteile nach.[2]

Auswirkungen

Um seine eigene Entfernung möglichst zu verhindern, blockiert Conficker die Benutzung von Windows-Diensten wie Windows Update, das Windows-Sicherheitscenter, Windows Defender und das Windows-Systemprotokoll. Durch erfolglose Versuche, sich an passwortgeschützten Dateifreigaben anzumelden, kann es dazu kommen, dass ganze Rechner nicht mehr benutzt werden können, da unter Umständen das entsprechende Benutzerkonto komplett gesperrt wird. Bisher sind keine weiteren schädlichen Aktionen des Wurms bekannt. Allerdings ist Conficker in der Lage, sich mit Servern in Verbindung zu setzen, von denen das Programm schädliche Programmteile nachladen könnte.

Anfang Januar 2009 legte der Wurm ca. 3000 Arbeitsplatzrechner der Kärntner Landesregierung lahm und sorgte dafür, dass Ämter der Kärntner Regierung tagelang offline waren. Zentrale Server der Landesregierung waren nicht betroffen und Amtsgeschäfte konnten somit eingeschränkt fortgeführt werden.

Am 19. Januar 2009 berichtete das Softwaresicherheitsunternehmen F-Secure von über neun Millionen betroffenen Rechnern.[3] Am 22. Januar 2009 berichtete NetMediaEurope (testticker.de), dass rund sieben Prozent aller deutschen PCs vom Conficker-Wurm befallen seien.[4] Kurze Zeit später berichtete spiegel.de am 23. Januar 2009 von womöglich 50 Millionen verseuchten Rechnern.[5] Das seien weit mehr als zuvor angenommen.

Am 23. Januar 2009 schätzte F-Secure die Anzahl der IP-Adressen der infizierten Computer auf weltweit eine Million. Die Verbreitung des Wurmes scheint eingedämmt, seine Desinfektion bleibt eine Herausforderung, ließ die Firma auf ihrem Blog verlauten. Nur ein Prozent der infizierten Computer befinden sich in den USA, während China, Brasilien und Russland zusammen 41 Prozent der Infektionsmeldungen liefern. Mit knapp 16.000 IP-Adressen der infizierten Computer befand sich Deutschland auf dem 16. Platz der internationalen Rangordnung.[6]

Am 5. Februar berichtete F-Secure von einem Anstieg der IP-Adressen auf 1,9 Millionen, aber es wird darauf hingewiesen, dass dies nicht zwingend einen Anstieg der Infektionen beweist, da die Sicherheitsfirma mehr Domains überwacht als früher.[7] Am 27. Februar ist die Anzahl der IP-Adressen, die von ihr aufgezeichnet werden, auf 2,1 bis 2,5 Millionen gestiegen. Allerdings haben sich laut F-Secure-Blog nun mehrere Unternehmen und Organisationen zusammengetan, um gegen den Wurm vorzugehen. So setzte Microsoft am 12. Februar (wie bereits bei Mydoom) einen Betrag von 250.000 US-Dollar für Informationen aus, die zur Identifikation des Conficker-Entwicklers führen.[8]

Am 13. Februar 2009 wurde bekannt, dass bei der Bundeswehr mehrere hundert Rechner von dem Wurm befallen seien.[9] Auch die französische Luftwaffe war davon betroffen. Dort blieben zwei Tage lang die Rechner ausgeschaltet.[10]

In dem am 17. März veröffentlichten Sicherheits-Newsletter berichtet Microsoft über die neue Variante Conficker.D (Microsoft) bzw. W32.Downadup.C (Symantec). Bisherige Varianten erzeugen täglich 250 neue Domainnamen, auf denen sie nach Updates suchen. Der Update-Mechanismus konnte erfolgreich blockiert werden, indem die Registrierung dieser Domains verhindert wurde. Die neue Variante des Wurms erzeugt dagegen ab dem 1. April täglich 50.000 neue Domainnamen, von denen 500 zufällig ausgewählt werden. Eine vorherige Registrierung so vieler Domains täglich ist nicht möglich. Die neue Variante soll außerdem System-Tools und Antiviren-Programme ausschalten können.[11][12]

Am 7. April 2009 bemerkte das Sicherheitsunternehmen Trend Micro eine erhöhte P2P-Aktivität von Conficker.C, womit der Wurm sich selbst in die Conficker.E-Variante wandelt. Damit versucht er nun verstärkt, seine Spuren zu verwischen. So werden nun auch Seiten blockiert, die Programme anbieten, um den Wurm zu entfernen. Außerdem tritt er nun unter einem zufälligem Dateinamen auf und löscht alle seine Spuren auf dem Wirts-PC. Diese Variante scheint sich aber zum 3. Mai 2009 selbst zu deaktivieren.[13] Am 9. April wurde bekannt, dass Conficker.C SpywareProtect2009 installiert, eine Scareware, die dem Anwender eine scheinbare Infektion vorspielt und gegen eine Geldzahlung scheinbar entfernt. Der Download geschieht von einem Server aus der Ukraine aus.[14][15]

Verbindung zu Waledac

Neuere Beobachtungen zeigten, dass Conficker unter anderem Verbindung zu Domains aufnahm, die bereits mit dem Waledac-Wurm infiziert sind, und diesen herunterlud. Waledac steht unter dem Verdacht, eine Verbindung zum Storm Botnetz zu haben.[16]

Beseitigung

Zur Beseitigung von Conficker können Werkzeuge verwendet werden, wie sie bereitgestellt werden von der Universität Bonn,[17] von Microsoft[18], Symantec[19], F-Secure[20] und BitDefender[21].

Das Tool Panda USB Vaccine[22] kann auf FAT-formatierten Datenträgern eine autorun.inf erstellen, die sich weder lesen, bearbeiten noch löschen lässt und somit wirkungsvoll verhindern, dass Conficker diese erstellen kann.

Einzelnachweise

- ↑ Microsoft Security Bulletin MS08-067 – Critical. Microsoft.com (23. Oktober 2008).

- ↑ New Downad/Conficker variant spreading over P2P (Trend Micro)

- ↑ Heise-Online, 19. Januar 2009: F-Secure: Jetzt neun Millionen Windows-PCs mit Conficker-Wurm befallen

- ↑ [1]

- ↑ spiegel.de/netzwelt

- ↑ f-secure.com: Where is Downadup?

- ↑ Infektionen steigen weiter F-Secure.com

- ↑ Downadup, Good News / Bad News F-Secure.com

- ↑ Spiegel-Online: „Bundeswehr kämpft gegen Viren-Befall“

- ↑ ORF-Meldung: „Briefchen für Piloten“

- ↑ Microsoft Sicherheits-Newsletter: Conficker-Wurm rüstet massiv auf (17. März 2009)

- ↑ Heise Online: Conficker-Wurm lädt nach - vielleicht (30. März 2009)

- ↑ DOWNAD/Conficker Watch: New Variant in The Mix? (Trend Micro)

- ↑ Heise-Online: Deckt der Conficker-Wurm jetzt seine Karten auf?, Meldung vom 12. April 2009

- ↑ viruslist.com: The neverending story, 9. April 2009

- ↑ http://www.protectletter.de/waledac-nachfolger-fur-storm-gefunden/

- ↑ Werkzeuge bei der Uni Bonn.

- ↑ Download des Removal Tools von Microsoft. Sendet anonymisierte Daten über Virenfunde an Microsoft

- ↑ Symantec.com W32.Downadup Removal Tool

- ↑ F-Secure.com ISTP and F-Downadup Removal Tool

- ↑ Single PC Removal Tool und Network Removal Tool

- ↑ „Panda USB Vaccine“

Weblinks

- Felix Leder / Tillmann Werner: Containing Conficker, Tools and Infos, Universität Bonn (Analyse und Werkzeuge zum Aufspüren und Beenden des Wurms und zur Impfung des Systems)

- Phillip Porras, Hassen Saidi, Vinod Yegneswaran: An Analysis of Conficker's Logic and Rendezvous Points, SRI International, Erstveröffentlichung 4. März 2009

- Informationsseite bei heise.de, u. a. mit Browsercheck, um Conficker-Infektionen festzustellen.

- Möglichkeit zur Entfernung von Conficker bei F-Secure.

- Conficker Working Group - Informationen, Service (englisch)

Wikimedia Foundation.