- Private-Key-Verfahren

-

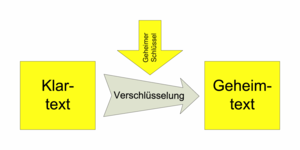

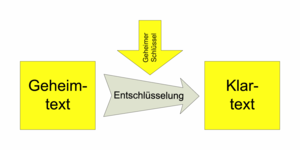

Ein symmetrisches Kryptosystem ist ein Kryptosystem, welches im Gegensatz zu einem asymmetrischen Kryptosystem den gleichen Schlüssel zur Ver- und Entschlüsselung verwendet. Bei manchen symmetrischen Verfahren (z. B. IDEA) ist es dafür zunächst notwendig, den Verschlüsselungs-Schlüssel in einen Entschlüsselungs-Schlüssel zu transformieren.

Man teilt die symmetrischen Verfahren in Blockchiffren und Stromchiffren auf. Mit Stromchiffren wird der Klartext Zeichen für Zeichen verschlüsselt, um den Geheimtext zu erhalten, bzw. entschlüsselt, um den Klartext zu erhalten. Ein Blockchiffre arbeitet mit einer festen Blockgröße und ver- bzw. entschlüsselt mehrere Zeichen in einem Schritt.

Der große Nachteil symmetrischer Verfahren liegt in der Nutzung ein- und desselben Schlüssels zur Ver- und Entschlüsselung, d. h. neben der verschlüsselten Information muss auch der Schlüssel übermittelt werden. Das Problem beim Einsatz symmetrischer Verfahren ist, dass der Schlüssel über einen sicheren Kanal übertragen werden muss, denn die Sicherheit des Verfahrens hängt von der Geheimhaltung des Schlüssels ab. Früher wurde der Schlüssel typischerweise durch einen Boten persönlich überbracht. Seit den 1970er Jahren werden zum Schlüsselaustausch asymmetrische Verschlüsselungsverfahren (zum Beispiel basierend auf dem Diffie-Hellman-Algorithmus) eingesetzt, um den symmetrischen Schlüssel selbst zu verschlüsseln und ihn so über einen unsicheren Kanal übertragen zu können. Bei der Kommunikation können mit dieser Hybriden Verschlüsselung also die Vorteile (beispielsweise die höhere Geschwindigkeit) der symmetrischen Verschlüsselung ausgenutzt werden, während der Schlüssel durch die asymmetrische Verschlüsselung vor dem Zugriff eines Angreifers geschützt wird.

Die ersten angewandten kryptografischen Algorithmen waren alle symmetrische Verfahren und finden schon Erwähnung zu Julius Caesars Zeiten.

Verfahren

- AES (Advanced Encryption Standard) oder Rijndael: der US-amerikanische Verschlüsselungsstandard, Nachfolger des DES; von Joan Daemen und Vincent Rijmen entwickeltes Blockverschlüsselungsverfahren

- DES (Data Encryption Standard) oder Lucifer: bis zum Oktober 2000 der Verschlüsselungsstandard der USA. Lucifer, das Verfahren, wurde 1974 von IBM entwickelt. Die Version für Privatanwender heißt Data Encryption Algorithm (DEA).

- Triple-DES: eine Weiterentwicklung des DES-Verfahrens; dreimal langsamer, aber um Größenordnungen sicherer

- IDEA (International Data Encryption Algorithm): ein 1990 an der ETH Zürich entwickeltes Blockverschlüsselungsverfahren; Software-patentiert von Ascom Systec; Anwendung in PGP

- Blowfish: 1993 von Bruce Schneier entwickeltes Blockverschlüsselungsverfahren, unpatentiert

- QUISCI (Quick Stream Cipher): sehr schnelles Stromverschlüsselungsverfahren von Stefan Müller 2001 entwickelt, unpatentiert

- Twofish: Blockverschlüsselungsverfahren, vom Counterpane Team; wird u.a. in Microsoft Windows eingesetzt.

- CAST-128, CAST-256: Blockverschlüsselungsverfahren von Carlisle M. Adams, unpatentiert

- RC2, RC4, RC5, RC6 („Rivest Cipher“): mehrere Verschlüsselungsverfahren von Ronald L. Rivest

Weblinks

CAST-Algorithmen (engl.)

Siehe auch

Kryptografie, Kryptologie, Kryptoanalyse, Needham-Schroeder-Protokoll, Einfacher Cäsar

Wikimedia Foundation.