- DMZ-Host

-

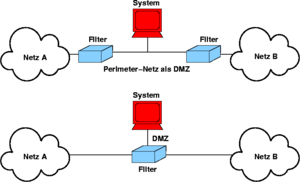

Eine Demilitarized Zone (DMZ, auch ent- oder demilitarisierte Zone) bezeichnet ein Computernetz mit sicherheitstechnisch kontrollierten Zugriffmöglichkeiten auf die daran angeschlossenen Server.

Die in der DMZ aufgestellten Systeme werden durch eine oder mehrere Firewalls gegen andere Netze (z. B. Internet, LAN) abgeschirmt. Durch diese Trennung kann der Zugriff auf öffentlich erreichbare Dienste (Bastion Hosts mit z. B. E-Mail, WWW o. ä.) gestattet und gleichzeitig das interne Netz (LAN) vor unberechtigten Zugriffen geschützt werden.

Der Sinn besteht darin, auf möglichst sicherer Basis Dienste des Rechnerverbundes sowohl dem WAN (Internet) als auch dem LAN (Intranet) zur Verfügung zu stellen.

Ihre Schutzwirkung entfaltet eine DMZ durch die Isolation eines Systems gegenüber zwei oder mehr Netzen.

Inhaltsverzeichnis

Sicherheitsaspekte

In Deutschland empfiehlt das BSI in seinen IT-Grundschutzhandbüchern ein zweistufiges Firewall-Konzept zum Internet. In diesem Fall trennt eine Firewall das Internet von der DMZ und eine weitere Firewall die DMZ vom eigenen Netz. Dadurch kompromittiert eine einzelne Schwachstelle noch nicht gleich das interne Netz. Im Idealfall sind die beiden Firewalls von verschiedenen Herstellern, da ansonsten eine bekannte Schwachstelle ausreichen würde, um beide Firewalls zu überwinden.

Die Filterfunktionen können aber durchaus von einem einzelnen Gerät übernommen werden; in diesem Fall benötigt das filternde System mindestens drei Netzanschlüsse: je einen für die beiden zu verbindenden Netzsegmente (z. B. WAN und LAN) und einen dritten für die DMZ (siehe auch Dual homed host).

Auch wenn die Firewall das interne Netz vor Angriffen eines kompromittierten Servers aus der DMZ schützt, sind die anderen Server in der DMZ direkt angreifbar, solange nicht noch weitere Schutzmaßnahmen getroffen werden. Dies könnte z. B. eine Segmentierung in VLANs sein oder Software Firewalls auf den einzelnen Servern, die alle Pakete aus dem DMZ-Netz verwerfen.

Ein Verbindungsaufbau sollte grundsätzlich immer aus dem internen Netz in die DMZ erfolgen, niemals aus der DMZ in das interne Netz. Als letzte Instanz über diesen Grundsatz wacht in der Regel der Firewall-Administrator vor der Regel-Freischaltung. Dadurch reduziert sich das Gefährdungspotential eines kompromittierten Servers in der DMZ weitestgehend auf Angriffe:

- auf die innere Firewall direkt,

- auf andere Server in der gleichen DMZ und

- über Sicherheitslücken in Administrations-Werkzeugen wie Telnet[1] oder SSH[2].

Weitere Versionen

Exposed Host als „Pseudo-DMZ“

Einige Router für den Heimgebrauch bezeichnen die Konfiguration eines Exposed-Host fälschlicherweise als „DMZ“. Dabei kann man die IP-Adresse eines Rechners im internen Netz angeben, an den alle Pakete aus dem Internet weitergeleitet werden, die nicht über die NAT-Tabelle einem anderen Empfänger zugeordnet werden können. Dieses Verfahren stellt ein erhebliches Sicherheitsrisiko dar. Es eignet sich eher für die Fehlersuche, um temporär den Einfluss der Firewall zu umgehen, etwa bei Problemen mit bestimmten Datenverbindungen. Ein Port-Forwarding der tatsächlich benutzten Ports ist dem vorzuziehen.

Es hängt von der konkreten Konfiguration der Firewall ab, ob zunächst Port-Forwardings auf andere Rechner berücksichtigt werden und erst danach der Exposed Host, oder ob der Exposed Host die Port-Forwardings auf andere Rechner unwirksam macht.

Dirty DMZ

Als dirty DMZ oder dirty net bezeichnet man im Allgemeinen das Netzsegment zwischen dem Perimeterrouter und der Firewall des (internen) LAN. Diese Zone hat von außen nur die eingeschränkte Sicherheit des Perimeterrouters. Diese Version der DMZ liefert einen Performancegewinn, da die eingehenden Daten nur einfach (Perimeterrouter) gefiltert werden müssen.

Protected DMZ

Mit protected DMZ bezeichnet man eine DMZ, die an einem eigenen LAN-Interface auf der Firewall hängt. Diese DMZ hat die individuelle Sicherheit der Firewall. Viele Firewalls haben mehrere LAN-Interfaces, um mehrere DMZs einzurichten.

Einzelnachweise

- ↑ Telnet-Clients mehrerer Hersteller verwundbar Heise.de, 29.03.2005

- ↑ Zwei Schwachstellen in PuTTY Heise.de, 21.02.2005

Wikimedia Foundation.