- Internetwurm

-

Ein Computerwurm ist ein Computerprogramm, das sich über Computernetzwerke verbreitet und dafür so genannte „höhere Ressourcen“, wie eine Wirtsapplikation, Netzwerkdienste oder eine Benutzerinteraktion benötigt. Es verbreitet sich zum Beispiel durch das Versenden infizierter E-Mails (selbstständig durch eine SMTP-Engine oder durch ein E-Mail-Programm), durch IRC-, Peer-to-Peer- und Instant-Messaging-MMS. Die Klassifizierung als Wurm bezieht sich hierbei auf die Verbreitungsfunktion.

Ein Wurmprogramm muss nicht unbedingt eine spezielle Schadensroutine enthalten. Da das Wurmprogramm aber sowohl auf den infizierten Systemen als auch auf den Systemen, die es zu infizieren versucht, Ressourcen zur Weiterverbreitung bindet, kann es allein dadurch erhebliche wirtschaftliche Schäden anrichten. Des Weiteren können Würmer die Belastung anderer Systeme im Netzwerk wie Mailserver, Router und Firewalls erhöhen.

Laut einer Untersuchung von Sophos, eines Herstellers von Anti-Viren-Software, besteht eine 50-prozentige Wahrscheinlichkeit für einen neuen PC mit Windows XP ohne Aktualisierungen, im Internet innerhalb von zwölf Minuten mit schädlicher Software infiziert zu werden. (Stand: Juli 2005)[1]

Unterschied zwischen Virus und Wurm

Computerviren und -würmer verbreiten sich beide auf Computern, doch basieren sie zum Teil auf verschiedenen Konzepten und Techniken. Ein Virus verbreitet sich, indem es Dateien infiziert, also sich in eine ausführbare Datei, in einigen Fällen auch in einen Bootsektor oder als Makro in eine interpretierbare Datei integriert und somit Teil einer schon bestehenden Programmroutine wird. Die Verbreitung des Virus erfolgt durch Weitergabe dieser infizierten Dateien. Auf welchem Wege sie weitergegeben werden (über Datenträger oder Netzwerke), ist für die Definition „Virus“ unerheblich. Der Unterschied zum Computerwurm besteht einerseits darin, dass ein Virus sich autark verbreitet, da die oben erwähnte Abhängigkeit zur „höheren Ressource“ nicht besteht.

Würmer warten andererseits nicht passiv darauf, dass sie mit infizierten Dateien weitergegeben werden. Sie versuchen auf unterschiedliche Art, aktiv via Netzwerk weitere Computer zu infizieren. Aber auch ein Wurm kann – wie ein Virus – in vertrauenswürdigen Dateien getarnt integriert sein, in diesem Fall hat man evtl. beide Übertragungsarten und daher eine Mischform. Als dritte Art gibt es noch die Trojaner (Trojanisches Pferd), diese zeichnen sich vor allem dadurch aus, dass sie eine Hintertür auf dem System installieren, über welche die Versender (etwa die Programmierer) Zugriff auf den kompromittierten Rechner haben. Heutzutage sind häufig Mischformen (Trojanerwürmer und Trojanerviren) anzutreffen.

Tarnung und Verbreitung

Würmer verbreiten sich derzeit meistens entweder über E-Mails oder über Netzwerke. In seltenen Fällen werden diese auch als Download oder integriertes Objekt auf Webseiten angeboten. Diese Methode hat aber den Nachteil, dass der Betreiber einer Webseite kaum anonym bleiben kann.

Einmal aktiviert durchsucht die Schadsoftware die Adresslisten und Kontakte des E-Mail-Programms und versendet automatisch an alle gefundenen Adressen eine E-Mail mit sich selbst als Anhang, ohne dass der Benutzer es merkt. In diesem Zusammenhang sind insbesondere die Microsoft-Produkte – oder die auf einem Microsoft-Betriebssystem aufbauenden E-Mail-Programme – auffällig geworden. Jedoch sind auch andere Betriebssysteme und Clients angreifbar und haben vom Anwender ungewollt und vollautomatisch Schadcode verbreitet. Je mehr Möglichkeiten ein Wurm hat, sich weiterzuversenden, umso erfolgreicher kann er sich verbreiten.

Da der Computerwurm selbst ein ausführbares Programm darstellt (ob nun als Binärdatei oder in Form eines durch eine andere Anwendung zu interpretierenden Quelltextes), ist er darauf angewiesen, entweder vom Benutzer ausgeführt zu werden, oder durch eine Sicherheitslücke im Zusammenhang mit dem Empfang des Computerwurms automatisch ausgeführt zu werden. Da Sicherheitslücken eher selten sind und bei funktionierender Unterstützung durch den Hersteller zumeist auch relativ schnell geschlossen werden, kommt der Verbreitung von Schadcode durch Bequemlichkeit, Unwissenheit und mitunter auch fahrlässiges Fehlverhalten des Benutzers selbst eine nicht zu unterschätzende Bedeutung zu.

Ausführung durch den Benutzer

Der Wurm wird als E-Mail-Anhang empfangen. Der Empfänger soll nun veranlasst werden, den Anhang zu öffnen und somit eine Infektion auszulösen. Dies kann unter zwei sich ergänzenden Voraussetzungen erfolgen:

- Der Empfänger der E-Mail muss ein besonderes Interesse daran haben, den Anhang zu öffnen.

- Der Empfänger darf sich der Gefährlichkeit des Anhangs nicht bewusst werden.

Die hier verwendeten Methoden greifen eigentlich den Benutzer des EDV-Systems an, nicht das System selbst.

Psychologische Beeinflussung des Empfängers

Das Interesse des Empfängers am Anhang wird erweckt, wenn der Inhalt der dazugehörigen E-Mail entweder auf eine besondere Schockwirkung abzielt, indem beispielsweise mit Rechtsmitteln bis hin zur Strafverfolgung gedroht wird. Andere Begleittexte versuchen, Neugier oder Begierden zu erwecken, indem hohe Geldbeträge versprochen oder vermeintlich private Bilddateien mit oder ohne pornographischem Inhalt angeboten werden. In jedem Fall wird der Empfänger auf den Anhang der E-Mail verwiesen, welcher ausführliche Informationen enthalten soll. Das so geweckte Interesse am Dateianhang dämpft naturgemäß auch eventuelle Sicherheitsbedenken (siehe auch: Social Engineering).

Tarnung durch doppelte Dateinamenserweiterung

Wurmprogrammdateien werden mit doppelter Dateinamenserweiterung versehen, wobei darauf gebaut wird, dass beim Empfänger die Anzeige der Dateinamenerweiterung für bekannte Dateitypen ausgeblendet wird (Windows-Standardeinstellung). So wird beispielsweise eine ausführbare Anwendung „music.mp3.exe“ unter Windows nur als „music.mp3“ angezeigt. Somit erscheint es dem Opfer zunächst als harmlose Musikdatei.

Der Anwender könnte den wahren Dateityp jedoch erkennen, da das angezeigte Dateisymbol (Icon) dem Standardsymbol einer Anwendung entspricht. Eine Anwendung zum Abspielen von Multimediadateien kann eine derartig getarnte ausführbare Datei ebenfalls nicht öffnen, reagiert also mit einer Fehlermeldung.

Lange Dateinamen

Die Verwendung eines unverdächtigen, aber äußerst langen Dateinamens (etwa private_bilder_meiner_familie_aus_dem_sommercamp_nordsee_2003.jpg.exe) soll über die Dateinamenerweiterung hinwegtäuschen. Da der Dateiname zumeist in einem relativ kleinen Dialogfenster angezeigt wird, bleibt der letzte Teil des Dateinamens und somit die Erweiterung verborgen. Eine zusätzliche Tarnung wird erreicht, indem als Dateiname zunächst ein kurzer, unverdächtiger Name mit falscher Dateinamenerweiterung verwendet wird, an den eine Vielzahl von Leerzeichen vor der echten Erweiterung eingefügt sind (etwa ihre_Daten.doc .exe). Dadurch erscheint in einem kleinen Dialogfenster kein Hinweis mehr auf den eigentlich erheblich längeren Namen.

Wenig verbreitete Typen von ausführbaren Dateien

Da Anwendungen des Typs .exe als ausführbare Dateien relativ bekannt sind, wird mitunter auch auf weniger verbreitete Dateitypen (Dateiformate) zurückgegriffen:

- Dateitypen, welche vor allem als Systemkomponenten zum Einsatz kommen und deshalb von unerfahrenen Benutzern wenig beachtet werden (Beispiele: .dll, .ax, .ocx).

- Dateien, welche mitunter auch als nichtausführbare Formate auftreten können (Beispiele: .dll, .scf, .ini).

- Dateitypen, welche durch andere Dateitypen abgelöst wurden und deshalb weniger gebräuchlich geworden sind (Beispiele: .com, .pif, .bat). Die Dateiendung .com ist zudem geeignet, einen Link auf eine Internet-Seite vorzutäuschen (z. B. www.namexyz.com).

Komprimierung

Durch die Verwendung von Komprimierungsformaten (ZIP) wird einerseits der Dateityp verschleiert und andererseits die Anwendung automatischer Schutzvorkehrungen erschwert bis umgangen. Da moderne Virenscanner auch in Archiven komprimierte Dateien analysieren können, wird auch mit Verschlüsselung gearbeitet, was aber mitunter den Argwohn des Benutzers wecken könnte. Alternativ kann auch zunächst ein mehrfach komprimiertes übergroßes Archiv gesendet werden, um den Virenscanner durch Überlastung auszuschalten.

Automatische Ausführung

Eine von außerhalb auf ein EDV-System übertragene Datei kann von der betreffenden Systemkomponente oder der auf diesem System befindlichen Übertragungssoftware sofort geöffnet werden. Üblicherweise ist dies aber nicht vorgesehen. Internetbrowser arbeiten darüber hinaus in einer sogenannten „Sandbox“, welche als zusätzliche Abschirmung dienen soll. Wenn dies nicht so wäre, könnte auf einer Internetseite einfach die Dos-Kommandozeile format c: als Link eingebaut werden.

Tatsächlich bestehen aber Sicherheitslücken, vor allem deshalb, weil einige Funktionen vorgesehen sind, welche der Bequemlichkeit des Anwenders dienen sollen, aber die üblichen Sicherheitseinschränkungen durchbrechen. Hierzu gehören die automatische Ausführung von Anwendungen, welche als „Objekte“ in eine Webseite oder ein HTML-E-Mail eingebunden sind.

Da die Architektur der Microsoft-Systeme eine hohe Proprietät und eine Orientierung an einem bestimmten Nutzerprofil aufweist, ergeben sich hier besonders häufig Sicherheitsprobleme. Die Verwendung von ActiveX-Objekten, welche von außerhalb aktiviert werden können, sowie die Implementierung von JScript und VBScript als relativ mächtige Scriptsprachen kann eine gewisse Benutzerfreundlichkeit ermöglichen, birgt aber hohe Risiken. Letztlich müssen bestimmte, vom Entwickler eigentlich gewollte Funktionen blockiert werden, um übliche Sicherheitsstandards zu erfüllen. Dabei kann es hin und wieder zu Fehlern kommen, welche bei der Verbreitung von Malware genutzt werden können.

Der Wurm MS Blaster nutzt einen Remote-Exploit in der RPC/DCOM-Schnittstelle von Windows 2000 und XP. Das bedeutet, er nutzt eine Sicherheitslücke aus (engl. „to exploit“), um Rechner über Netzwerke zu infizieren. Nach einer Infektion beginnt er, wahllos Netze (also z. B. das Internet) nach weiteren Rechnern mit dieser Sicherheitslücke abzusuchen, um sie unverzüglich ebenfalls zu infizieren (siehe auch: Geschichte der Computerwürmer).

Neben Sicherheitslücken des Betriebssystems können auch Sicherheitslücken in Anwendungssoftware Einfallstore für Würmer bieten. Eine Reihe von Würmern nutzt einen Fehler im E-Mail-Programm Microsoft Outlook Express. Die Anlagen von HTML-E-Mails werden von Outlook Express üblicherweise inline, also direkt in der Nachricht selbst, dargestellt. Alternativ kann der Quelltext der E-Mail auch eine Referenz enthalten, unter welcher die betreffende Datei online hinterlegt ist, und dann in einem Inlineframe dargestellt wird. Innerhalb eines HTML-Quelltextes können Dateiformate, welche nicht dem Internetstandard entsprechen und deshalb normalerweise nicht direkt in eine HTML-Seite eingebunden werden können, als „Objekte“ definiert werden. Dazu wird dem System mitgeteilt, welcher Art das „Objekt“ ist und wie das System damit zu verfahren hat. Der HTML-Parser mshtml.dll müsste jetzt abfragen, ob diese Art von „Objekt“ bekannt ist und ausgeführt werden darf. Offensichtlich ist diese Abfrage der Schwachpunkt des Systems, da eine bestimmte fehlerhafte Abfrage zu einem Systemfehler und daraufhin zur Ausführung des „Objektes“ führt, obwohl das Gegenteil zu erwarten wäre. Allein das Betrachten des E-Mail-Textes startete also—ohne weiteres Zutun des Anwenders—die Schadsoftware. Dieser Fehler ist bei allen Versionen des Internet Explorers so oder ähnlich aufgetreten. Jedes Mal, so auch jetzt, wurde der Fehler durch eine Aktualisierung behoben. Eine ähnliche Sicherheitslücke existierte auch im E-Mail-Programm „Eudora“.

Auch speziell für den Angriff auf Servercomputer konzipierte Würmer sind bekannt. So spezialisierte sich in der Vergangenheit eine ganze Reihe von Würmern auf Sicherheitslücken im Internet Information Services (weit verbreitete Webserver-Software für Windows). Nach der Infektion begannen die Server selbstständig nach weiteren Servern zu suchen, um auch diese zu infizieren.

Instant-Messaging-Würmer

Instant-Messaging-Programme wie zum Beispiel ICQ oder MSN Messenger sind durch ihre Web- Anbindung ebenfalls anfällig für Malware. Ein Wurm dieser Art verbreitet sich, indem an einen Messenger ein Link zu einer Internetseite geschickt wird, welche den Wurm enthält. Klickt der Benutzer auf den Link, wird der Wurm auf dessen Computer installiert und ausgeführt, da der Instant-Messenger zumeist keinen eigenen HTML-Parser enthält, sondern den Parser des Internet-Explorer mitnutzt. Nun sendet der Wurm von diesem Computer den Link an alle eingetragenen Kontakte weiter.

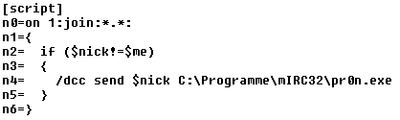

IRC-Würmer

Eine durch einen IRC-Wurm modifizierte script.ini-Datei des Programms mIRCIRC-Clients sind Programme, mit denen jeder beliebige Benutzer mit anderen Benutzern virtuell in Echtzeit Textnachrichten im Internet Relay Chat austauschen kann. Die meisten IRC-Programme benutzen, um sich am IRC-Server anmelden zu können, ein spezielles Script, das beim Starten des Programms ausgeführt wird. Dieses Script beinhaltet Befehle, die das IRC-Programm ausführt. Diese Befehle sind zum Beispiel das Einloggen in einen Channel, das Schreiben von Meldungen, aber auch das Versenden von Dateien. Ein IRC-Wurm, der einen Computer infiziert hat, sucht nach IRC-Programmen, die er benutzen kann, um sich weiterzuverbreiten. Wenn er ein solches Programm gefunden hat, modifiziert er das Script, welches automatisch geladen wird. Beim nächsten Start des IRC-Programms wird der Wurm selbstständig an alle Benutzer in einem Chatraum verschickt. Wenn ein Benutzer den Download akzeptiert und öffnet, wiederholt sich das Ganze. Derzeit gibt es für fünf IRC-Programme IRC-Würmer (mIRC, pIRCh, vIRC, dIRC und Xircon).

P2P-Würmer

Peer-to-Peer ist eine Netzwerkform, die ohne Server Rechner im Netz verbindet, d. h. eine Direktverbindung zwischen den einzelnen Benutzern herstellt. Die meisten im Internet bestehenden Tauschbörsen wie Kazaa, Morpheus oder BitTorrent Systeme nutzen Peer-to-Peer-Technologie. Es gibt im Großen und Ganzen drei Möglichkeiten, wie sich ein Wurm in einer Tauschbörse verbreitet.

Die erste Möglichkeit ist, dass sich der Wurm in den freigegebenen Ordner kopiert, von dem andere Benutzer Dateien herunterladen können. Für diese Art von Würmern ist die richtige Namensgebung wichtig, da mehr Benutzer eine Datei mit einem interessanten Namen herunterladen als eine Datei mit einem zufällig erstellten Namen. Darum gibt es Würmer, die ihre Namen im Internet auf speziellen Seiten suchen, um so glaubwürdig wie möglich zu sein. Diese Art der Verbreitung in Tauschbörsen ist einfach, aber nicht besonders effektiv, da in Tauschbörsen üblicherweise eher große Dateien getauscht werden und fast jedes Filesharing-Programm inzwischen wirksame Filter besitzt, um bestimmte verdächtige Dateiformate auszugrenzen.

Bei der zweiten Möglichkeit der Verbreitung bietet der Wurm über ein Peer-to-Peer-Protokoll bei jeder Suchabfrage den anderen Benutzern des P2P-Netzwerkes eine infizierte Datei als Suchergebnis (Hashset oder .torrent- File) an. Der Benutzer kopiert dann den Wurm als vermeintlich gesuchte Datei auf seinen Computer und infiziert ihn beim Öffnen. Diese Art der Verbreitung ist sehr effektiv, sofern die Dateigröße des Wurms annähernd so groß ist wie die gesuchte Datei, aber schwierig zu programmieren und deshalb kaum verbreitet.

Die dritte und gefährlichste Methode, der sich ein Wurm bedienen kann, um sich in einem P2P-Netzwerk zu verbreiten, ist ein automatisierter Angriff des Wurms auf alle Nachbarn im P2P-Netzwerk. Diese Methode ist deshalb so gefährlich, weil zum einen keine Aktion seitens des Benutzers (wie das Herunterladen einer Datei und deren Ausführen auf dem Rechner) benötigt wird. Der Wurm greift automatisiert eine Sicherheitslücke im P2P-Programm an und infiziert dieses dadurch. Zum anderen ist der Wurm in der Lage, sich rasend schnell zu verbreiten, da er bei jedem infizierten Client eine Liste seiner Nachbarn im P2P-Netzwerk vorfindet, die er dann angreifen kann. Dadurch kann der Wurm auch einer Entdeckung vorbeugen, da „normale“ Würmer eine große Anzahl an Verbindungen zu anderen Systemen im Internet aufbauen, was als anormales Verhalten angesehen wird. Ein P2P-Netzwerk basiert aber darauf, dass jeder Nutzer viele Verbindungen zu anderen Teilnehmern aufbaut, was die Erkennung des Wurms anhand des von ihm verursachten Traffics deutlich erschwert.

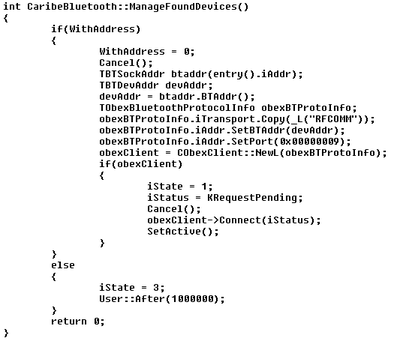

Handywürmer

→ Hauptartikel: Handyvirus

Handywürmer sind die neueste Art von Würmern. Zuerst aufgetreten sind sie im Juni 2004. Die derzeitigen Würmer verbreiten sich meist über Bluetooth, einer kabellose Verbindung zwischen Handys, Drucker oder Scanner mit einer Reichweite von ungefähr zehn bis 100 Metern. Handywürmer greifen überwiegend das Betriebssystem Symbian OS an und versuchen, sich selbst mit Bluetooth an alle erreichbaren Bluetooth-Empfänger zu schicken. Gleich wie im Computersektor – so vermuten Antivirenhersteller – werden im Handybereich immer mehr Viren und Würmer auftreten. Seit dem Jahr 2005 ist es auch möglich, dass sich Handywürmer durch MMS verbreiten. Die derzeitigen Handywürmer sind noch zu trivial, um als wirkliche Gefahr zu gelten. Nur in wenigen Einzelfällen sind Handywürmer „in-the-wild“ (offiziell verbreitet) gesichtet worden. Sicherheitsexperten befürchten, dass die Entwicklung von Handywürmern zukünftig das gleiche Ausmaß annimmt wie die Entwicklung der bereits lange existierenden Computerwürmer. Ein wirklicher Schutz gegen Handywürmer wird zurzeit erst entwickelt. Allerdings gibt es schon mehrere Antiviren-Programme für mobile Systeme wie Symbian OS oder Windows Mobile. Antivirenhersteller empfehlen ihren Kunden daher, Bluetooth standardmäßig zu deaktivieren.

Sicherheitslücken in Anwendungen

Heutige Anwendungen sind so komplex, dass nicht mehr garantiert werden kann, dass sie fehlerfrei sind. Man geht in der Regel sogar davon aus, dass zahlreiche Fehler enthalten sind. Einige dieser Fehler lassen sich dazu benutzen, Programm-Code auszuführen, was aber natürlich durch den Programmierer der fehlerhaften Anwendung niemals vorgesehen war. Geschickt geformte Daten können so plötzlich einen MP3-Player z. B. veranlassen, Dateien zu löschen.

Schützen kann man sich dagegen durch viel Aufmerksamkeit: Allgemein gilt, dass Software (Betriebssystem, E-Mail-Software) immer auf dem neuesten stabilen Stand sein sollte. Viele Würmer nutzen Sicherheitslücken veralteter Softwareversionen, um sich zu verbreiten. Rechner, deren Software auf dem neuesten Stand ist und deren bekannte Sicherheitslücken beseitigt sind, sind deutlich schwerer zu infizieren. Außerdem gilt es sich zu informieren, ob in den verwendeten Anwendungen und im Betriebssystem Sicherheitslücken existieren und wie man diese Lücken schließen kann. Bei oft auffälligen Anwendungen ist zu überlegen, ob man diese Anwendung wirklich weiter einsetzen möchte.

Unterscheiden muss man nach Client-Anwendungen bzw. nicht netzwerkfähige Anwendungen und Server-Anwendungen. Die erste Klasse von Anwendungen muss vom Benutzer des Computers dazu veranlasst werden, Daten zu verarbeiten. Ein E-Mail-Programm beispielsweise holt nur vom Benutzer initiiert E-Mails ab, über das Netzwerk lässt sich dieser Vorgang nicht steuern. Gegen Lücken in solchen Anwendungen helfen keine Paketfilter und auch keine Personal-Firewalls. Entweder man verwendet eine solche Anwendung einfach nicht oder man versucht, durch Patches diese Lücken zu schließen.

Die zweite Klasse von Anwendungen, Server-Anwendungen oder auch Dienste, warten auf Anfragen über das Netzwerk: jeder Fremde kann Daten an diese Anwendungen per Netzwerk/Internet schicken. Somit steigt das Risiko, infiziert zu werden, wenn Sicherheitslücken in solchen Anwendungen existieren. Windows beispielsweise startet eine Vielzahl von zumeist unnötigen Server-Anwendungen schon beim Systemstart. Mehrere Würmer hatten so bereits leichtes Spiel, als Sicherheitslücken in diesen Server-Anwendungen bekannt wurden – notwendig ist diese sicherheitskritische Standard-Konfiguration von Windows nicht.

Schützen kann man sich vor Sicherheitslücken in Server-Anwendungen durch rechtzeitiges Einspielen von Patches, durch Beenden oder Umkonfiguration der Server-Anwendung, so dass keine Anfragen mehr über das Netzwerk angenommen werden, oder durch das Dazwischenschalten von Paketfiltern, die riskante Anfragen an Server-Anwendungen ausfiltern.

Schutz vor Social Engineering

Technisch kann man sich nicht vor Social Engineering schützen, man ist darauf angewiesen, seinen Verstand zu gebrauchen und stets kritisch zu sein.

Gegen die Verbreitungsform E-Mail ist der sicherste Schutz der verantwortungsvolle Umgang mit E-Mail und deren Anhängen. Es sollten keine unverlangten Anhänge geöffnet werden. Auch bekannte Absender sind keine Gewährleistung der Echtheit, da zum einen die Absender meist gefälscht sind und zum anderen bekannte Absender ebenfalls Opfer von Würmern werden können. Im Zweifelsfall sollte man beim Absender nachfragen. Vor dem Öffnen zugesandter Dateien ist eine vorherige Prüfung mit der Antivirensoftware niemals falsch.

Schutz durch Software

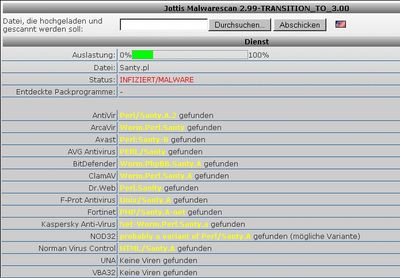

Virenscanner

Ein Virenscanner kann im Einzelfall Infektionen verhindern, wenn vor dem Ausführen einer Datei, die einen Wurm enthält, der Virenscanner die Datei prüft, den Wurm erkennt und zugleich das Ausführen verhindert oder schon im Vorfeld bei Routine-Scans diese Datei entdeckt und der Anwender darauf aufmerksam gemacht wird. Ein solches Szenario ist beim Social Engineering denkbar, wo dem Anwender nicht klar ist, dass er eine Datei ausführt oder über die Eigenschaften des Programms getäuscht wird. Da der Virenscanner aber den Wurm möglicherweise nicht kennt, ist dieses Szenario durch einen Virenscanner nicht abgedeckt. Zahlreiche andere Infektionsmöglichkeiten können vom Virenscanner gar nicht verhindert werden, beispielsweise die Infektion über eine laufende Server-Anwendung.

Die Bereinigung eines infizierten Systems ist durch einen Virenscanner nicht zuverlässig möglich. Hersteller von Virenscannern empfehlen das Neuaufsetzen des infizierten Systems, siehe auch Kompromittierung.

Personal-Firewalls

Es kann hilfreich sein, eine Personal-Firewall-Software zu verwenden bzw. zu aktivieren, wenn sie im Lieferumfang des Betriebssystems enthalten ist (aktuelle Linux-Distributionen, Windows XP Service Pack 2). Diese kann, wenn sie richtig konfiguriert ist, Anfragen über das Netzwerk an laufende Server-Anwendungen ausfiltern und somit das Ausnutzen von auch noch unbekannten Sicherheitslücken verhindern. Sinnvoll ist diese Maßnahme vor allem, wenn es nicht möglich ist, die Server-Anwendung zu beenden oder so zu konfigurieren, dass Anfragen nicht mehr angenommen werden oder aber wenn die Gefahr besteht, dass eine Server-Anwendung ungewollt gestartet wird. Allerdings können diese Personal-Firewalls selbst Sicherheitslücken enthalten, durch die Angreifer in ein System eindringen können.

Paketfilter

Die meisten Personal-Firewalls haben auch einen Paketfilter integriert. Ein Paketfilter ist eine Anwendung, die Netzwerkkommunikation nach bestimmten technischen Kriterien filtern kann. Diese Kriterien kann man durch die Konfiguration des Paketfilters festlegen. Um sich vor Angriffen auf Server-Anwendungen zu schützen, kann man einen solchen Paketfilter einsetzen, indem man Anfragen an diese Server-Anwendung ausfiltert, wenn Gründe dagegen sprechen, die Server-Anwendung zu beenden, oder die Gefahr besteht, dass eine Server-Anwendung ungewollt gestartet wird.

Rechtetrennung des Betriebssystems

Ausgereifte Betriebssysteme (Mac OS, Linux, Windows ab Version NT (beschränkt)) bieten von Hause aus Sicherheitsmechanismen, welche eine Infektion deutlich erschweren bzw. (nahezu) unmöglich machen können. Trotzdem arbeiten beispielsweise viele Windows-Benutzer stets mit Administratorrechten. In diesem Betriebszustand sind viele Sicherheitsschranken des Betriebssystems außer Kraft. Ein versehentlich oder automatisch gestartetes Wurmprogramm (das gleiche gilt für Viren) kann sich ungehindert die Kontrolle über viele Systemfunktionen aneignen. Sinnvoller ist es, sich zwei Benutzerkonten einzurichten: eines für die routinemäßige Arbeit mit stark eingeschränkten Benutzerrechten, insbesondere eingeschränkten Rechten zur Softwareinstallation; das andere mit Administratorrechten allein für Installations- und Konfigurationsarbeiten. Diverse Programme funktionieren unter Windows nicht oder nur unzuverlässig mit eingeschränkten Benutzerrechten. Für alle Betriebssysteme gilt aber, dass das Arbeiten mit eingeschränkten Benutzerrechten Computerwürmer nicht in jedem Fall verhindert. Grund dafür ist, dass jeder Benutzer zum Beispiel E-Mails verschicken kann.

Wirtschaftlicher Schaden

Der finanzielle Schaden, den Computerwürmer anrichten können, ist viel höher als jener bei Computerviren. Grund dafür ist der enorme Verbrauch an Netzwerkressourcen. Dieser Verbrauch kann zu einem Ausfall von Servern wegen Überlastung führen. Wenn ein Server ausfällt, führt das in Betrieben zu einem Arbeitsausfall. Anfang Mai 2004 erlitt eine Anzeigetafel des Flughafens Wien-Schwechat durch den Wurm „Sasser“ kurzfristig einen Totalausfall. Auswirkungen hatte dies aber nur auf das interne Informationssystem und konnte durch einen Neustart des betroffenen Computers behoben werden. Es entstanden keine Schäden, nicht einmal eine Verspätung. SQL Slammer wiederum belastete stellenweise die Internet-Infrastruktur derart, dass vielerorts die Verbindungen komplett zusammenbrachen.

Einen weiteren wirtschaftlichen Schaden können in Zukunft Handywürmer nach sich ziehen, die sich über MMS verbreiten. Wenn ein solcher Wurm dutzende kostenpflichtige MMS verschickt, ist mit einem hohen finanziellen Verlust zu rechnen.

Weitere finanzielle Schäden können durch so genannte Distributed-Denial-of-Service-Attacken entstehen. Wie am Beispiel W32.Blaster ersichtlich ist, können dadurch sogar große Unternehmen wie SCO oder Microsoft in Bedrängnis gebracht werden.

Kopfgeld auf Wurmautoren

Im November 2003 gründete Microsoft ein so genanntes Anti-Virus-Reward-Program, um weltweit die Jagd auf Verantwortliche für die Verbreitung von Würmern und Viren zu unterstützen. Bei der Gründung erhielt die Initiative ein Startkapital von 5 Millionen US-Dollar, wovon bereits ein Teil der Summe für die Ergreifung und Verurteilung aktueller Wurm-Verbreiter zur Belohnung ausgesetzt wurde. Damit will Microsoft die zuständigen Ermittlungsbehörden bei der Fahndung nach den Verursachern unterstützen. Microsoft arbeitet mit Interpol, dem FBI, dem Secret Service und dem „Internet Fraud Complaint Center“ zusammen, denn „boshafte Würmer und Viren sind kriminelle Attacken auf jedermann, der das Internet benutzt“.

Auf dieser „Wanted“-Liste erschienen unter anderem die Autoren der Würmer W32.Blaster, Sasser, Netsky und Sobig. Im Mai 2004 hatte dieses Programm seinen ersten Erfolg, als der Wurmautor von Sasser und Netsky verhaftet und verurteilt wurde. Der zu diesem Zeitpunkt 18-jährige Schüler aus Waffensen im Kreis Rotenburg/Wümme wurde von seinen Freunden wegen der ausgesetzten Belohnung angezeigt.[2]

Geschichte

Anfänge

Das Konzept eines Computerwurms oder Netzwerkwurms wurde schon 1975 im Science-Fiction-Buch The Shockwave Rider (dt. Der Schockwellenreiter) von John Brunner erwähnt.

Aber erst im Jahr 1987 richtete ein Computerwurm tatsächlich Schaden an. So wurde das VNET vom scheinbar harmlosen XMAS EXEC kurzfristig komplett lahmgelegt.

Kurz darauf, am 2. November 1988, wurde von Robert Morris der erste Computerwurm für das Internet programmiert und freigesetzt.[3] Der so genannte Morris-Wurm verbreitete sich unter Ausnutzung von einigen Unix-Diensten, wie z. B. sendmail, finger oder rexec sowie der r-Protokolle. Zwar hatte der Wurm keine direkte Schadensroutine, trotzdem legte er wegen seiner aggressiven Weiterverbreitung ca. 6000 Rechner lahm – das entsprach zu dieser Zeit ungefähr 10 % des weltweiten Netzes.[4]

Die Entwicklung von Computerwürmern blieb bis Mitte der 90er Jahre beinahe stehen. Grund dafür war, dass das Internet noch nicht die Ausdehnung besaß, die es heute hat. Bis dahin konnten sich Computerviren viel schneller verbreiten.

Mitte der 90er bis 2000

In diesem Zeitraum entwickelten sich die Computerwürmer wieder. Erst im Jahr 1997 läutete der erste E-Mail-Wurm ein neues Zeitalter für Netzwerk-Würmer ein. Er ist in der Makrosprache VBA für Microsoft Word 6/7 geschrieben und wird ShareFun genannt.

Im selben Jahr wurde auch noch der erste Wurm entdeckt, der sich über IRC verbreiten kann. Er benutzte dabei die script.ini-Datei des Programms mIRC.

Ein weiteres prägendes Ereignis in diesem Jahr war die Entdeckung des Wurms Homer, der als erster für seine Verbreitung das Transferprotokoll FTP benutzte. Ab diesem Zeitpunkt wurde klar, dass auch Netzwerkprotokolle von Würmern ausgenutzt werden können.

Das Jahr 1999 war für Würmer sehr entscheidend. Einerseits verbreitete sich über Outlook der E-Mail-Wurm Melissa weltweit und sorgte für große Aufmerksamkeit der Medien. Andererseits wurden erstmals auch komplexe Würmer wie Toadie (der sowohl DOS- als auch Windows-Dateien infiziert und sich über IRC und E-Mail verbreitete) und W32.Babylonia (der sich als erste Malware selbst aktualisieren konnte) entwickelt.

Im Jahr 2000 geriet ein Wurm besonders ins öffentliche Bewusstsein: Mit seinem massiven Auftreten inspirierte der I-love-you-E-Mail-Wurm viele Nachahmer.

2001 bis heute

Eine wichtige Entwicklung im Jahr 2001 war das Auftreten der ersten Würmer mit einer eigenen SMTP-Engine. Ab diesem Zeitpunkt waren Würmer nicht mehr auf Microsoft Outlook (Express) angewiesen. Auch wurden die ersten Würmer entdeckt, die sich via ICQ oder Peer-to-Peer-Netzwerken verbreiten konnten.

Aber die wichtigste Erneuerung – oder Wiederentdeckung seit dem Morris-Wurm aus dem Jahr 1988 – war das Ausnutzen von Sicherheitslöchern oder Softwareschwachstellen in Programmen. So erreichte der Wurm Code Red im Jahr 2001 eine große Verbreitung, da er eine Lücke in Microsofts Internet Information Services ausnutzt.

Durch das Ausnutzen von Schwachstellen konnten nun auch die ersten dateilosen Würmer in Erscheinung treten. Sie verbreiteten sich durch Sicherheitslücken und blieben nur im RAM, nisteten sich also nicht auf die Festplatte ein.

Im Jahr 2002 wurde mit dem Wurm Slapper die bis zurzeit am weitesten verbreitete Malware für das Betriebssystem Linux geschrieben.

Das Ausnutzen von Sicherheitslücken hielt auch in den Jahren 2003 und 2004 an. Der Wurm SQL Slammer verbreitete sich sehr stark durch Ausnutzen einer Sicherheitslücke im Microsoft SQL Server. Bis dahin wurden Privat-Anwender von dieser Art von Würmern verschont. Das änderte sich im August 2003, als der Wurm W32.Blaster eine Sicherheitslücke im Microsoft-Windows-Betriebssystem ausnutzte und mit einer gewaltigen Verbreitungswelle Schlagzeilen machte. Im Jahr 2004 nutzte der Wurm Sasser ein ähnliches Verfahren und griff damit auch wieder Privatanwender an.

Im Jahr 2004 wurde der Wurm Mydoom das erste Mal gesichtet. Die schnelle Verbreitung des Wurms führte für ein paar Stunden zu einer durchschnittlich 10-prozentigen Verlangsamung des Internetverkehrs und einer durchschnittlich erhöhten Ladezeit der Webseiten von 50 Prozent.

In den Jahren 2004 und 2005 wurden die ersten Computerwürmer für Handys entdeckt, die sich auf Smartphones mit dem Betriebssystem Symbian OS verbreiten. SymbOS.Caribe war der erste Handywurm, der sich mit der Bluetooth-Netzwerktechnik weiterverbreitet. Im Januar 2005 erschien mit SymbOS.Commwarrior dann der erste Wurm, der sich selbst als MMS verschicken kann. Die Verbreitung von Handywürmern wird mittlerweile von mehreren Antivirenprogramm-Herstellern gemeldet. Vor allem bei großen Veranstaltungen gibt es immer wieder Masseninfektionen durch Bluetooth-Würmer.

Der erste Wurm für Apples Mac-OS-X-Betriebssystem wurde am 13. Februar 2006 im Forum einer US-amerikanischen Gerüchteseite veröffentlicht. Bis dahin galt das Betriebssystem der Macintosh-Computer als gänzlich von Würmern unbelastet. Bisher ist sich die Applegemeinde noch nicht sicher, ob es sich bei diesem Wurm tatsächlich um einen Wurm (Art der Verbreitung) oder einen Virus (Infizierung von ausführbarem Programmcode und verstecken darin) handelt. Auch die Benennung des Wurmes ist bisher noch nicht eindeutig. Die Firma Sophos benannte ihn OSX/Leap-A (erster veröffentlichter Mac-OS-X-Wurm), Andrew Welch (verfasste die erste technische Beschreibung der „Schadensroutinen“) nannte ihn OSX/Oomp-A (nach der Überprüfungsroutine die den Wurm vor der Reinfektion schützen soll).

Im März 2006 wurde von einer niederländischen Forschergruppe rund um den Universitätsprofessor Andrew Tanenbaum der erste Computerwurm für RFID-Funkchips veröffentlicht. Durch eine SQL-Injection im Datenbankprogramm Oracle kann sich das 127 Byte große Programm selbständig verbreiten.[5]

Das United States Strategic Command hat im November 2008 in einer Direktive den Einsatz von persönlichen USB-Sticks und weiterer tragbarer Speichermedien im eigenen Computernetzwerk verboten, um es vor Computerwurm-Angriffen zu schützen. Grund hierfür war die Verbreitung des Wurms Agent.btz [6]

Literatur

- John Biggs: Black Hat – Misfits, Criminals, and Scammers in the Internet Age. Apress, Berkeley Cal 2004, ISBN 1-59059-379-0 (englisch)

- Ralf Burger: Das große Computer-Viren-Buch. Data Becker, Düsseldorf 1989, ISBN 3-89011-200-5

- Peter Szor: The Art Of Computer Virus Research And Defense. Addison-Wesley, Upper Saddle River NJ 2005, ISBN 0-321-30454-3 (englisch)

Siehe auch

Einzelnachweise

- ↑ http://www.sophos.de/pressoffice/news/articles/2005/07/pr_20050701midyearroundup.html

- ↑ Stern: Der Wurm von der Wümme

- ↑ http://www.pressetext.at/pte.mc?pte=081101001

- ↑ RFC 1135 The Helminthiasis of the Internet

- ↑ Is Your Cat Infected with a Computer Virus?

- ↑ http://www.gulli.com/news/us-milit-r-wegen-wurm-attacke-2008-11-21/

Weblinks

- RFC 4949: Internet Security Glossary, Version 2 (u. a. Definition von Worm)

- Konstantin Rozinov: Reverse Code Engineering. An In-Depth Analysis of the Bagle Virus. 2004

- Computer Parasitology. Klassifikation und Geschichte von Computerwürmern. Virus Bulletin Konferenz 1999.

- Bundesamt für Sicherheit in der Informationstechnik (Beschreibung – W32.Sober.H@mm)

- Nicholas C Weaver: Warhol Worms: The Potential for Very Fast Internet Plagues. 2002

- A Sober Primer: The worm from A to Z (Computerworld, 5. Januar 2005)

Wikimedia Foundation.