- MTAN

-

Eine Transaktionsnummer (TAN) ist ein Einmalpasswort, das üblicherweise aus sechs Dezimalziffern besteht und vorwiegend im Online-Banking verwendet wird.

Inhaltsverzeichnis

Realisierung

Es gibt verschiedene Ansätze, um TANs zu erzeugen, zu prüfen und zum Nutzer zu übertragen. Einige davon werden im folgenden beschrieben.

TAN-Liste

Als Teilnehmer beim Electronic Banking erhält man, meist per Post, eine Liste von Transaktionsnummern. Bei jedem Buchungsvorgang – der Transaktion – muss eine beliebige TAN der aktiven Liste eingegeben werden. Sie ist eine Ergänzung zur Persönlichen Identifikationsnummer (PIN). Falls die Bank nach Eingabe der korrekten PIN einen Buchungsauftrag mit korrekter TAN erhält, geht sie davon aus, dass der Auftrag vom Kunden abgesendet wurde. Die TAN wird von der Bank als Quasi-Unterschrift interpretiert. Sie verfällt nach einmaligem Gebrauch. Wenn die TAN-Liste zur Neige geht, erhält der Kunde von der Bank eine neue.

Dieses System gilt als veraltet, wird aber dennoch bei den meisten Banken angewandt.

Indizierte TAN-Liste

Einen Schritt weiter geht das Verfahren der indizierten TAN, kurz iTAN: Der Kunde kann hier seinen Auftrag nicht mehr mit einer beliebigen TAN aus seiner Liste legitimieren, sondern wird von der Bank aufgefordert, eine bestimmte, durch eine Positionsnummer (Index) gekennzeichnete TAN aus seiner zu diesem Zweck nun durchnummerierten Liste einzugeben. Dadurch ist zeitlich unabhängiges Erschleichen einer TAN für einen Betrüger ohne Wert. Als einzige Angriffsmöglichkeit bleibt ein gleichzeitiger Man-in-the-middle-Angriff, bei dem das Opfer dazu verleitet wird, sich auf der gefälschten Homebanking-Website anzumelden, motiviert zum Beispiel durch eine Phishing-Mail oder Pharming. Der Betrüger nutzt die eingegebene PIN des Opfers, um eine wirkliche Verbindung zu der Bank aufzubauen. Er startet eine Überweisung auf sein eigenes Konto und reicht die Forderung der Bank nach der bestimmten iTAN an sein Opfer weiter. In gutem Glauben, auf der richtigen Website zu sein, wird das Opfer die gewünschte iTAN eingeben, mit der der Betrüger dann seine eigene Überweisung abschließen kann.[1]

Ein Nachteil der iTAN ist, dass für Überweisungen von unterwegs (z. B. aus dem Urlaub) immer die komplette iTAN-Liste mitgeführt werden muss. Bei dem einfachen TAN-Verfahren ist es möglich, wenige TANs so mitzuführen, dass sie von Fremden nicht als solche erkennbar und/oder nicht korrekt lesbar sind, zum Beispiel in einer Telefonliste. Eine iTAN-Liste ist schwerer zu tarnen, und einem Dieb fällt auch immer die komplette Liste in die Hände. Diese ist jedoch wertlos, solange der Dieb nicht auch im Besitz der PIN ist. Erst dann kann er durch Überweisungen Geld erbeuten.

Dagegen besteht ein praktischer Vorteil der iTAN gegenüber der einfachen TAN darin, dass man verbrauchte iTANs nicht von der Liste streichen muss. Dadurch kann man beispielsweise unabhängig ohne Synchronisierungsprobleme mit mehreren verschlüsselten elektronischen Kopien einer iTAN-Liste arbeiten.

Indizierte TAN-Liste mit Captcha (iTANplus)

Der beim iTAN-Verfahren mögliche Man-In-The-Middle-Angriff soll durch das sogenannte iTANplus-Verfahren erschwert werden[2]. Bei diesem Verfahren wird vor Eingabe der iTAN ein Kontrollbild (CAPTCHA) angezeigt, in welchem sämtliche Transaktionsdaten noch einmal aufgeführt werden. Außerdem wird als Hintergrund des CAPTCHAs das Geburtsdatum des Kontoinhabers angezeigt, welches einem Man-In-The-Middle-Angreifer in der Regel nicht bekannt ist, sondern nur der Bank. Dadurch soll ein automatisches Generieren des CAPTCHAs durch einen Angreifer massiv erschwert werden. Nachteil dieses Verfahrens ist die Verschlechterung der Ergonomie, da das CAPTCHA schwieriger zu lesen ist als die Aufforderung zur iTAN-Eingabe in normaler Textform. Dennoch ersetzt iTANplus aufgrund der höheren Sicherheit für den Bankkunden beim Großteil der Volks- und Raiffeisenbanken das bisherige iTAN-Verfahren.

Die CAPTCHAs, mit denen manche Banken das automatisierte Einloggen eines betrügerischen Programms verhindern wollen, sind dagegen kein Schutz. Sie werden eingesetzt, um Brute-Force-Angriffe auf den Anmeldeseiten zu verhindern, die zu massenweisen Sperrungen von Zugangsdaten führen würden.

TAN mit Bestätigungsnummer

Das Verfahren kann um eine Bestätigungsnummer (BEN) erweitert werden, mit der die Bank die Auftragsannahme im Gegenzug quittiert. Das bedeutet, dass ein Angriff nur als Man in the Middle und in nahezu Echtzeit stattfinden muss, um nicht aufzufallen. Phishing und Pharming fielen auf, da keine (korrekten) BENs zurückgegeben würden.

Mobile TAN (mTAN)

Die Variante Mobile TAN (mTAN) oder SMS-TAN besteht aus der Einbindung des Übertragungskanals SMS. Dabei wird dem Onlinebanking-Kunden nach Übersendung der ausgefüllten Überweisung im Internet seitens der Bank per SMS eine nur für diesen Vorgang verwendbare TAN auf sein Mobiltelefon gesendet. Der Auftrag muss anschließend mit dieser TAN bestätigt werden.

Der SMS-Versand der TAN macht mTAN wesentlich sicherer als iTAN oder einfache TAN-Verfahren. Dadurch, dass die Gültigkeitsdauer der TAN begrenzt ist und zusätzlich noch Teile der Ziel-Kontonummer der Überweisung sowie des Überweisungsbetrages in der SMS stehen und die TAN nur dafür gültig ist, wird eine Umleitung auf ein anderes Konto durch einen Man-In-The-Middle-Angriff auf die Homebanking-Webseiten verhindert. Auch das Phishing nach TANs ist bei mTAN nutzlos. Der TÜV Rheinland bescheinigt dem mTAN-System der Postbank AG eine „wirksame Absicherung der von außen zugänglichen technischen Systeme gegen unbefugte Nutzung“.[3] Mitte 2007 erhielt auch das mTAN-System der Fiducia IT AG (IT-Dienstleister der Volks- und Raiffeisenbanken) diese TÜV-Zertifizierung.[4]

Ein weiterer Vorteil ist, dass man für Überweisungen unterwegs keine TAN-Liste dabei haben muss. Erfahrungsgemäß wird auch der Verlust des Mobiltelefons eher vom Nutzer bemerkt, als der Verlust der Bankkarte oder des TAN-Bogens. Zusätzlich erfährt der Nutzer womöglich per SMS von unautorisierten Überweisungsversuchen, sodass eine Sperrung des Kontos veranlasst werden kann.

Bei einem Verlust des Handys besteht der einzige Schutz des Kontos in der PIN und der unbekannten Kontonummer. Diese sollten also nicht zusammen mit dem Handy aufbewahrt werden oder gar darin gespeichert sein. Je nach Geldinstitut ist die Nutzung einer mTAN kostenpflichtig, kostenlos innerhalb eines monatlichen Frei-Kontingents oder ohne Einschränkung kostenlos.

Seit Anfang 2009 ist eine potentielle Sicherheitslücke bekannt geworden, die auf einer Schwachstelle im GSM-Netz beruht. Betrüger melden sich mit einem modifizierten Handy unter einer beliebigen Mobilfunknummer am GSM-Netz an. Somit erhalten Sie auch die SMS, die an diese Nummer geschickt werden. Insbesondere können so bei einem gezielten Angrif SMS abgefangen werden, die mobile TANs beinhalten.[5]

sm@rt-TAN-Generator

Die Übermittlung der TAN an den Nutzer, sei es als Brief oder auf elektronischem Weg, stellt ein gewisses Sicherheitsrisiko dar. Dieses kann entfallen, wenn sich Serviceanbieter und Nutzer auf ein Verfahren einigen, das TANs generieren kann.

Das kann z. B. der dargestellte sm@rt-TAN-Generator, der abhängig von auf manchen Maestro- (ehemals EC-) Karten gespeicherten Sicherheitsinformationen TANs in einer bestimmten Reihenfolge generiert. Da die Bank als Herausgeber der Maestro-Karte diese Sicherheitsinformationen auch kennt, kann sie die vom Nutzer generierten TANs überprüfen.

Allerdings ist die Generierung der TAN nicht an das Lesegerät des jeweiligen Kunden gebunden, so dass bei Verlust der Karte mit einem beliebigen anderen Lesegerät gültige TAN generiert werden können.

Die Sicherheit dieses Verfahrens gilt im Vergleich zum TAN-Bogen als verbessert, weil die TAN von der Bank in einer bestimmten Reihenfolge erwartet werden und die Verwendung einer TAN ältere unverwendete Nummern ungültig werden lässt. Damit werden z. B. spätere Missbrauchsversuche durch zeitweise Umleitungen der Tastatureingaben und Simulation von Fehlermeldungen der Bank zumindest etwas erschwert.

BW-Bank-TAN-Generator (eTAN) bzw. Sm@rtTAN-Plus-Generator

Im Dezember 2006 hat die BW-Bank ein neues Verfahren eingeführt, das das Online-Banking auf ein neues Level der Sicherheit bringen soll. Der neue TAN-Generator ist ein kleines elektronisches Gerät. Es generiert unter Einbeziehung eines geheimen Schlüssels, der aktuellen Uhrzeit und der Kontonummer des Empfängers eine temporär gültige TAN. Dadurch soll eine ergaunerte TAN wertlos werden, da sie nur in einem begrenzten Zeitraum für eine Überweisung auf das spezifische Empfängerkonto verwertbar ist und ein Onlinebetrüger sie folglich nicht für sein eigenes Konto verwenden kann. Inwieweit sich dieser neue Ansatz in der Praxis als sicher erweist, ist unklar. Die Pressemitteilung der BW-Bank findet sich hier: [6].

Ebenfalls seit 2006 bieten auch zahlreiche Volks- und Raiffeisenbanken dieses Verfahren an. Es wird hier unter dem Namen Sm@rtTAN Plus geführt. Bei diesem Verfahren wird der geheime Schlüssel nicht im Generator gespeichert, sondern auf einem Chip auf der EC-Karte. In den Generator wird nicht nur ein Teil der Zielkontonummer eingegeben, sondern auch eine sitzungsbezogene, von der Bank generierte Zahl.[7] Auch Sparkassen bieten mittlerweile ein vergleichbares Verfahren (ChipTAN) an. Auch hier werden Teile des Auftrages (Ziel-Kontonummer und Überweisungsbetrag) verwendet, um eine TAN zu generieren, die nur für den spezifischen Auftrag gültig ist.

Die Verwendung der aktuellen Uhrzeit bzw. einer sitzungsbezogenen Zahl hilft, einen Replay-Angriff zu verhindern.

Sicherheit

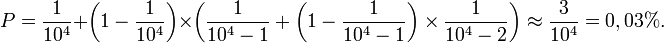

Generell kann ein Betrüger versuchen, eine TAN zu raten. Bei einer 6-stelligen TAN ist die Wahrscheinlichkeit 1:1.000.000, eine bestimmte TAN mit einem Versuch zu raten. Wenn der Kunde zur Legitimation aus einer Liste von beispielsweise 100 TAN eine beliebige auswählen kann, ist die Wahrscheinlichkeit für den Betrüger, eine dieser TANs zu raten, 1:10.000. Wenn der Betrüger drei Versuche hat, ergibt sich eine Wahrscheinlichkeit von ungefähr

Anstatt zu raten, kann der Betrüger versuchen, TAN auszuspähen. Des Öfteren wurde bereits versucht, durch Phishing in den Besitz von Transaktionsnummern zu kommen. In einer Variante wird hierbei dem Bankkunden eine E-Mail mit einem Link auf eine falsche Internetadresse der Bank geschickt. Der Text der E-Mail bzw. Internetseite soll den Kunden veranlassen, auf dieser falschen Internetseite seine Kontonummer, seine PIN und auch noch nicht verwendete TAN einzugeben.

Die Sicherheit des iTAN-Verfahrens ist differenziert je nach Bedrohungstyp zu sehen. Während beim klassischen TAN-Verfahren 50 TANs auf einem TAN-Bogen gültig sind (der TAN-Bogen enthält 100 TANs, von denen im statistischen Mittel die Hälfte bereits verbraucht sind. Es verbleiben im statistischen Mittel also 50 gültige TANs), ist beim iTAN-Verfahren jeweils nur die einzige TAN gültig, welche die Bank während der Transaktion abfragt. Es bietet daher einen guten Schutz gegen Phishing, sofern der Bankkunde nicht zu viele iTANs in eine Phishing-Seite eingibt. Es bietet keinen Schutz gegen Man-In-The-Middle-Angriffe, worauf verschiedene Veröffentlichungen hingewiesen haben. [8][9].

Phishing ist erfolgreich, weil viele Nutzer des Online-Bankings nicht genau überprüfen, ob die im Browser angezeigte Seite auch wirklich von der gewünschten Bank stammt. Beim TAN-Verfahren ist der Betrüger erfolgreich, wenn er Kontonummer, PIN und eine beliebige, noch nicht benutzte TAN erfährt, d. h. der Kunde diese Daten auf der gefälschten Internetseite einträgt. Beim iTAN-Verfahren hat der Betrüger eine geringe statistische Wahrscheinlichkeit, eine erbeutete iTAN zu verwerten.

Dagegen bietet das mTAN-Verfahren einen besseren Schutz gegen Phishing und Man-In-The-Middle-Angriffe. Bei der Postbank AG wird dem Kunden beim Versand der mTAN nocheinmal die gesamte Überweisung im Text mitgesendet. Dadurch hat der Kunde die Möglichkeit, seine Überweisung mit der bei der Bank eingereichten Überweisung zu vergleichen und einen möglichen Betrug zu bemerken. Allerdings muss der Kunde beim Empfang der SMS nicht nur die mTAN lesen, sondern den gesamten Text überprüfen.

Die Sicherheit der verschiedenen TAN-Verfahren (TAN, iTAN) ist generell begrenzt, da die TAN nicht direkt mit dem Inhalt der Überweisung verknüpft ist. Dadurch kann die Bank nicht alleine mit Hilfe der übermittelten TAN entscheiden, ob der Auftrag korrekt ist. Bei der mTAN kann die Bank jedoch die eingereichten Transaktionsdaten in der SMS an den Kunden zur Kontrolle übermitteln. Beim Sm@rtTAN-Plus-Verfahren hängt die erzeugte TAN u. a. von Teilen der Transaktion (Kontonummer des Empfängers) ab, weshalb auch hier Phishing und Man-In-The-Middle-Angriffe stark erschwert werden.

Größere Sicherheit bieten Verfahren, die auf elektronischen Unterschriften basieren, wie das HBCI-Verfahren mit Chipkarte. Hier wird aus dem Inhalt der Überweisung mit kryptographischen Verfahren eine Prüfsumme berechnet und an die Bank übermittelt. Die Bank kann hier allein anhand der Prüfsumme feststellen, ob die Überweisung vom Kunden kommt oder nicht, und auch, ob die Überweisung korrekt ist. Dies beruht allerdings auf der Voraussetzung, dass der PC des Kunden frei von Schadsoftware wie Trojanischen Pferden (Trojaner) oder Viren ist, da der Kunde bei aktuellen Kartenlesegeräten nicht sieht, welche Daten dem Gerät eigentlich zur elektronischen Signatur übermittelt wurden.

Die TANs können aber auch von verschiedenen Trojanern und Bots gephischt werden. Hierbei handelt es sich um eine https-injection. Das bedeutet, dass der Trojaner trotz verschlüsselter Verbindung (https) die Daten, die eingeben werden, erkennt. Eine andere Gefahr ist, dass der Trojaner den Browser so manipuliert, dass man beim Versuch eines Verbindungsaufbaus zu seiner Bank automatisch zu einer Phishingseite umgeleitet wird. Weiters besteht die Möglichkeit einer Bank-Injection. Hierbei wird bei einer Überweisung unauffällig die Kontonummer des Zielkontos in eine vom Betrüger festgelegte geändert.

Einzelnachweise

- ↑ Erfolgreicher Angriff auf iTAN-Verfahren (Heise Online, 11. Nov. 2005)

- ↑ Verbessertes iTAN-Verfahren soll vor Manipulationen durch Trojaner schützen (Heise online, 26. Oktober 2007)

- ↑ TÜV-Zertifizierung für mobile TAN der Postbank (Heise.de, 18.4.2006)

- ↑ TÜV-Zertifizierung für mobile TAN der Fiducia IT AG (Fiducia.de, 02.05.2007)

- ↑ Nokia 1100 hacked to insert any mobile number and intercept Mobile TAN (Ultrascan.nl, 05.05.2009)

- ↑ Pressemitteilung der BW-Bank zum TAN-Generator (Stand 4. Januar 2007)

- ↑ Beschreibung des Sm@rtTAN-Plus-Verfahrens der GAD (Stand 26. Juni 2008)

- ↑ Heise Newsticker 26. August 2005

- ↑ Heise Newsticker 11. November 2005

Weblink

Siehe auch

Wikimedia Foundation.