- Merkle-Signatur

-

Die Merkle-Signatur ist ein digitales Signaturverfahren, das auf Merkle-Bäumen sowie Einmalsignaturen wie etwa dem Lamport-Einmalsignaturen basiert. Es wurde von Ralph Merkle in den späten Siebzigern entwickelt und stellt eine Alternative zu traditionellen digitalen Signaturen wie dem Digital Signature Algorithm oder RSA-Kryptosystem dar. Der Vorteil des Signaturverfahrens von Merkle ist, dass es für resistent gegen Angriffe durch Quantencomputer gehalten wird. Die traditionellen Public-Key-Verfahren wie RSA oder Elgamal würden im Falle eines effektiven Quantencomputers unsicher werden (Shor-Algorithmus). Das Merkle-Signaturverfahren hingegen hängt nur von der Existenz sicherer Hashfunktionen ab. Dadurch ist es äußerst anpassbar und resistent gegen Quanten-Computing.

Inhaltsverzeichnis

Schlüsselerzeugung

Das Merkle-Signaturverfahren kann nur verwendet werden, um eine begrenzte Anzahl von Nachrichten mit einem öffentlichen Schlüssel pub zu signieren. Die Anzahl möglicher Nachrichten entspricht einer Zweierpotenz und wird daher als N = 2n bezeichnet.

Der erste Schritt bei der Generierung des öffentlichen Schlüssels pub ist die Generierung des öffentlichen Schlüssels Xi und des privaten Schlüssels Yi von 2n Einmalsignaturen. Für jeden privaten Schlüssel Yi mit

wird ein Hash-Wert hi = H(Yi) berechnet. Mit diesen Hash-Werten hi wird ein Hash-Baum aufgebaut.

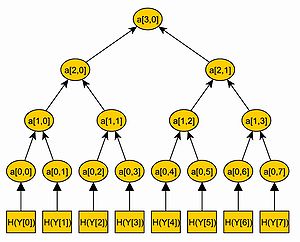

wird ein Hash-Wert hi = H(Yi) berechnet. Mit diesen Hash-Werten hi wird ein Hash-Baum aufgebaut.Ein Knoten des Baums wird mit ai,j identifiziert, wobei i die Ebene des Knotens bezeichnet. Die Ebene eines Knotens ist über seinen Abstand zu den Blättern definiert. Somit hat ein Blatt die Ebene i = 0 und die Wurzel die Ebene i = n. Die Knoten jeder Ebene sind von links nach rechts durchnummeriert, sodass ai,0 der Knoten ganz links auf Ebene i ist.

Im Merkle-Baum sind die Hash-Werte hi die Blätter des Binärbaums, sodass hi = a0,i. Jeder innere Knoten des Baums ist der Hash-Wert der Konkatenation seiner beiden Kinder. Beispielsweise ist a1,0 = H(a0,0 | | a0,1) und a2,0 = H(a1,0 | | a1,1).

Auf diese Weise wird ein Baum mit 2n Blättern und 2n + 1 − 1 Knoten aufgebaut. Die Wurzel des Baums an,0 ist der öffentliche Schlüssel pub des Merkle-Signaturverfahrens.

Signierung

Um eine Nachricht M mit dem Merkle-Signaturverfahren zu signieren, wird die Nachricht M zuerst mit einem Einmalsignaturverfahren signiert, wodurch die Signatur sig' entsteht. Dazu wird eines der Schlüsselpaare aus öffentlichem und privatem Schlüssel (Xi,Yi,) verwendet.

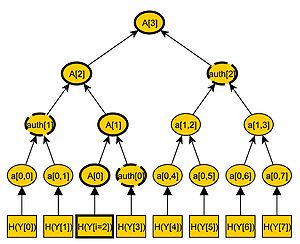

Das einem öffentlichen "einmal" Schlüssel Xi zugehörige Blatt des Hash-Baums ist a0,i = H(Yi). Der Pfad im Hash-Baum von a0,i zur Wurzel wird mit A bezeichnet. Der Pfad A besteht aus n + 1 Knoten,

, wobei A0 = a0,i die Blätter sind und An = an,0 = pub die Wurzel des Baums ist. Um diesen Pfad A zu berechnen wird jedes Kind der Knoten

, wobei A0 = a0,i die Blätter sind und An = an,0 = pub die Wurzel des Baums ist. Um diesen Pfad A zu berechnen wird jedes Kind der Knoten  benötigt. Es ist bekannt, dass Ai ein Kind von Ai + 1 ist. Um den nächsten Knoten Ai + 1 des Pfades A zu berechnen, müssen beide Kinder von Ai + 1 bekannt sein. Daher wird der Bruder von Ai benötigt. Dieser Knoten wird mit authi bezeichnet, sodass Ai + 1 = H(Ai | | authi). Deswegen werden n Knoten

benötigt. Es ist bekannt, dass Ai ein Kind von Ai + 1 ist. Um den nächsten Knoten Ai + 1 des Pfades A zu berechnen, müssen beide Kinder von Ai + 1 bekannt sein. Daher wird der Bruder von Ai benötigt. Dieser Knoten wird mit authi bezeichnet, sodass Ai + 1 = H(Ai | | authi). Deswegen werden n Knoten  benötigt, um jeden Knoten des Pfades A zu berechnen. Diese Knoten

benötigt, um jeden Knoten des Pfades A zu berechnen. Diese Knoten  werden berechnet und gespeichert. Sie bilden zusammen mit einer Einmalsignatur sig' von M die Signatur sig = (sig' | | auth2 | | auth3 | | ... | | authn − 1) des Merkle-Signaturverfahrens.

werden berechnet und gespeichert. Sie bilden zusammen mit einer Einmalsignatur sig' von M die Signatur sig = (sig' | | auth2 | | auth3 | | ... | | authn − 1) des Merkle-Signaturverfahrens.Verifizierung

Der Empfänger kennt den öffentlichen Schlüssel pub, die Nachricht M, und die Signatur sig = (sig' | | auth0 | | auth1 | | ... | | authn − 1). Zuerst verifiziert der Empfänger die Einmalsignatur sig' der Nachricht M. Falls sig' eine gültige Signatur von M ist, berechnet der Empfänger A0 = H(Yi), indem er den Hash-Wert des öffentlichen Schlüssels der Einmalsignatur berechnet. Für j = 1,..,n − 1 werden die Knoten Aj des Pfades A berechnet, mit Aj = H(aj − 1 | | bj − 1). Wenn An dem öffentlichen Schlüssel pub des Merkle-Signaturverfahrens entspricht, so ist die Signatur gültig.

Quellen

- G. Becker. "Merkle Signature Schemes, Merkle Trees and Their Cryptanalysis", Seminar 'Post Quantum Cryptology' an der Ruhr-Universität Bochum.

- E. Dahmen, M. Dring, E. Klintsevich, J. Buchmann, L.C. Coronado Garca. "CMSS - an improved merkle signature scheme". Progress in Cryptology - Indocrypt 2006, 2006.

- E. Klintsevich, K. Okeya, C.Vuillaume, J. Buchmann, E.Dahmen. "Merkle signatures with virtually unlimited signature capacity". 5th International Conference on Applied Cryptography and Network Security - ACNS07, 2007.

- Ralph Merkle. "Secrecy, authentication and public key systems / A certified digital signature". Ph.D. dissertation, Dept. of Electrical Engineering, Stanford University, 1979. [1]

- S. Micali, M. Jakobsson, T. Leighton, M. Szydlo. "Fractal merkle tree representation and traversal". RSA-CT 03, 2003

Weblinks

- Efficient Use of Merkle Trees - Erklärung von RSA Security zum ursprünglichen Zwecks von Merkle-Trees: der Handhabung vieler Lamport-Einmalsignaturen.

Wikimedia Foundation.