- Chinese Wall Modell

-

Das Brewer-Nash-Modell ist ein Zugriffskontrollmodell, welches die unzulässige Ausnutzung von Insiderwissen vor allem bei Börsen- oder Banktransaktionen oder Unternehmensberatungen durch IT-Sicherheitssysteme unterbinden soll. Das Modell ist auch als Chinese-Wall-Sicherheitsmodell bekannt in Anlehnung an die Metapher, dass objekt- und subjektspezifische Zugriffsbeschränkungen wie Mauern um Schutzobjekte aufgebaut werden. Benannt ist das Modell nach ihren beiden Entwicklern David F.C. Brewer und Michael J. Nash.

Das Brewer-Nash-Modell verfolgt eine benutzerbestimmbare Zugriffskontrollstrategie, welche insofern um systembestimmbare Zugriffskontrollen erweitert wird, als dass zukünftige Zugriffsmöglichkeiten eines Subjekts durch seine in der Vergangenheit durchgeführten Zugriffe beschränkt werden.

Inhaltsverzeichnis

Formale Definition

Die Menge der Subjekte S modelliert die Akteure, also z. B. die tätigen Berater in einer Unternehmensberatung, während die Menge der Objekte O die Schutzobjekte darstellt, also zum Beispiel sensible Dokumente einer Bank oder eines Unternehmens.

Zugriffsmatrix und Zugriffshistorie

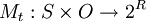

Dem Brewer-Nash-Modell liegt eine Zugriffsmatrix

zugrunde, welche angibt, welche Rechte

zugrunde, welche angibt, welche Rechte  ein Subjekt

ein Subjekt  an einem Objekt

an einem Objekt  zum Zeitpunkt t hat. Dabei sind die Rechte im Brewer-Nash-Modell durch R = {read,write,execute} festgelegt.

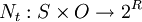

zum Zeitpunkt t hat. Dabei sind die Rechte im Brewer-Nash-Modell durch R = {read,write,execute} festgelegt.Zusätzlich betrachtet man eine Zugriffshistorie, welche durch eine Matrix

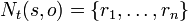

gegeben ist. Dabei gilt, dass

gegeben ist. Dabei gilt, dass  genau dann, wenn es Zeitpunkte t' < t gibt, an denen das Subjekt s auf das Objekt o mit Berechtigungen

genau dann, wenn es Zeitpunkte t' < t gibt, an denen das Subjekt s auf das Objekt o mit Berechtigungen  zugegriffen hat.

zugegriffen hat.Objektbaum

Die Objekte werden in einem Objektbaum der Tiefe 3 strukturiert: Die Schutzobjekte sind die Blätter der Baumes. Die Elternknoten der Schutzobjekte stellen die Unternehmen oder Bereiche dar, zu denen die Objekte gehören. Für ein Objekt o wird das Unternehmen, dem es zugeordnet ist, mit y(o) bezeichnet. Die Unternehmen wiederum haben als Elternknoten die Interessenskonfliktklassen, welche für ein gegebenes Objekt durch x(o) gekennzeichnet wird. Intuitiv heißt das, dass wenn zwei Unternehmen A und B in der gleichen Interessenskonfliktklasse sind, Subjekte nicht gleichzeitig in Kenntnis von sensiblen Informationen (Objekten) sowohl über A, als auch über B kommen dürfen.

Zusätzlich markiert man Objekte, die allen Subjekten öffentlich zugänglich sein sollen, mit y0 und definiert für diese Objekte entsprechend die Interessenskonfliktklasse x0 = {y0}.

Leseregel

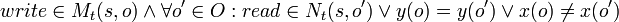

Nun müssen die systembedingten Zugriffsbeschränkungen definiert werden. Die erste Regel, die Leseregel, besagt, dass ein Subjekt genau dann lesenden Zugriff auf ein Objekt o erhält, wenn das Subjekt Leserecht auf das Objekt hat und für alle Objekte, auf die es bereits (mit einem beliebigen Recht) Zugriff hatte, gilt, dass sie öffentlich sind, sie dem gleichen Unternehmen wie o zugeordnet sind oder sie einer anderen Interessenskonfliktklasse als o angehören. Formal heißt das

Schreibregel

Nur mit der Leseregel lässt sich kein ungewünschter Informationsfluss ausschließen. Es besteht nämlich die Möglichkeit, dass ein Subjekt s1 auf ein Objekt o1 lesend zugreift und dessen Inhalt daraufhin in ein Objekt o3 schreibt, welches in einer anderen Interessenskonfliktklasse als o1 liegt. Ein zweites Subjekt s2 könnte nun zuerst auf ein Objekt o2 zugreifen, welches in der gleichen Interessenskonfliktklasse wie o1 liegt, allerdings einem anderen Unternehmen angehört. Nun könnte sich s2 durch Lesen von o3 unzulässiges Insiderwissen über y(o1) aneignen, da die Inhalte von o3 und o1 übereinstimmen.

Um diesen Informationsfluss zu verhindern, definieren wir folgende Schreibregel, welche besagt, dass ein Subjekt genau dann schreibenden Zugriff auf ein Objekt o erhält, wenn es ein Schreibrecht für o besitzt und wenn für alle Objekte, auf welches das Subjekt bereits lesenden Zugriff ausgeübt hat, gilt, dass sie öffentlich oder dem gleichen Unternehmen wie o zugeordnet sind. Formal heißt das

Es wird durch diese Regel also genau der oben beschriebene Fall unterbunden, dass ein Subjekt Insiderinformationen über eine andere Interessenskonfliktklasse an einen Konkurrenten weitergibt.

Quellen

- Claudia Eckert: IT-Sicherheit. Konzepte - Verfahren - Protokolle, München, Oldenbourg Wissenschaftsverlag, 2008. ISBN 978-3-486-58270-3

Weblinks

- Dr. David F.C. Brewer and Dr. Michael J. Nash: The Chinese Wall Security Policy. In: Proceedings of IEEE Symposium on Security and Privacy. IEEE1989, S. 206–214

Siehe auch

Wikimedia Foundation.