- Chiffrierabteilung des Oberkommandos der Wehrmacht

-

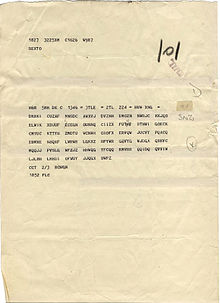

Die Chiffrierabteilung des Oberkommandos der Wehrmacht (auch: Chiffrierabteilung des OKW, kurz: „Chi“) war die Dienststelle der Wehrmacht, die sich mit der Entzifferung des gegnerischen Nachrichtenverkehrs und mit der Sicherheitskontrolle eigener Schlüsselverfahren, wie der Rotor-Schlüsselmaschine ENIGMA, vor und während der Zeit des Zweiten Weltkriegs befasste. Sie war Nachfolgerin der früheren Chi-Stelle (Chiffrierstelle) des Reichswehrministeriums.[1]

Inhaltsverzeichnis

Kurzbezeichnung

Die Kurzbezeichnung „Chi“ für die Chiffrierabteilung geht – anders als man vermuten könnte – nicht auf den griechischen Buchstaben Chi zurück, sondern allein auf die ersten drei Buchstaben des Worts Chiffrierabteilung. Der Chi-Test[2] (nicht zu verwechseln mit dem Chi-Quadrat-Test), ein bei der Kryptanalyse von Texten ähnlich wichtiges Werkzeug wie die Kreuzkorrelationsfunktion bei der Analyse von Signalen, wurde erst im Jahr 1935 vom amerikanischen Kryptoanalytiker Solomon Kullback vorgeschlagen[3] und war bei Gründung der Chi-Stelle des Reichswehrministeriums, der Vorläuferin der Chiffrierabteilung, zu Zeiten der Weimarer Republik noch unbekannt.

Kryptanalyse

Eine der wichtigsten Aufgaben, zunächst der Chi-Stelle der Reichswehr und, nach Einrichtung des Oberkommandos der Wehrmacht im Jahr 1938, der Chiffrierabteilung, war die Kryptanalyse, also die Untersuchung gegnerischer Verschlüsselungsverfahren und nach Möglichkeit deren Entzifferung. Die Hauptgruppe Kryptanalyse wurde seit 1922 durch Ministerialrat Wilhelm Fenner geleitet. Ihm unterstand Dr. Erich Hüttenhain als Leiter der Gruppe IV Analytische Kryptanalyse.[4] Hier wurden eine Reihe von speziellen kryptanalytischen Maschinen entworfen und gebaut. Dazu gehörte ein von Hüttenhains Mitarbeiter Willi Jensen entwickeltes Perioden- und Phasensuchgerät zur Feststellung von Koinzidenzen („Doppler“) zweier Geheimtexte und ihrer Abstände, das nach dem sogenannten „Sägebock-Prinzip“ arbeitete.[5] Ferner entwickelte Jensen ein Parallelstellensuchgerät,[6] das ähnlich wie der amerikanische „Tetra-Tester“[7] in der Lage war, Bigramm-, Trigramm- und Tetragramm-Parallelstellen bei Vergleich zweier Texte auf Basis des Kasiski-Tests automatisch aufzuspüren. Darüber hinaus entstand ein elektromechanisches Differenzenrechengerät, das zum Abstreifen der Überchiffrierung bei überverschlüsselten Codes diente.[8]

Der deutsche Kryptoanalytiker Dr. Buggisch führte eine Analyse der britischen Schlüsselmaschine TypeX durch, konnte aber, ebenso wie alle anderen deutschen Dienststellen, keinen Einbruch erzielen. Die TypeX blieb für die Deutschen unknackbar.[9]

Sicherheitskontrolle eigener Schlüsselverfahren

Eine weitere Aufgabe der Chiffrierabteilung des OKW bestand – neben der beschriebenen auch „offensive Kryptologie“ genannten Kryptanalyse – in der Überprüfung und Wahrung der Sicherheit eigener Kryptosysteme, auch als „defensive Kryptologie“ bezeichnet. Hierzu existierte innerhalb der Gruppe IV das durch Dr. Karl Stein geleitete Referat IVa Sicherheitskontrolle eigener Schlüsselverfahren. Dort speziell für die Sicherheit der ENIGMA zuständig war der damals 23-jährige Gisbert Hasenjaeger. Die vom britischen Codeknacker Alan Turing ersonnene und von seinem Kollegen Gordon Welchman weiter verbesserte Angriffsmethode auf die ENIGMA, wurde von Hasenjaeger nicht erkannt.[10] Dies führte in der Folge dazu, dass britische Codeknacker im englischen Bletchley Park unter dem Decknamen „Ultra“ die mit der deutschen Schlüsselmaschine verschlüsselten Funksprüche nahezu während des gesamten Zweiten Weltkriegs mithilfe einer speziellen elektromechanischen Maschine („Turing-Bombe“) kontinuierlich brechen konnten.[11]

Literatur

- Friedrich L. Bauer: Entzifferte Geheimnisse, Methoden und Maximen der Kryptographie. Springer, Berlin 2000 (3. Aufl.), ISBN 3-540-67931-6

Einzelnachweise

- ↑ Friedrich L. Bauer: Entzifferte Geheimnisse, Methoden und Maximen der Kryptographie. Springer, Berlin 2000 (3. Aufl.), S. 412. ISBN 3-540-67931-6

- ↑ Friedrich L. Bauer: Entzifferte Geheimnisse, Methoden und Maximen der Kryptographie. Springer, Berlin 2000 (3. Aufl.), S. 326ff und S. 357ff. ISBN 3-540-67931-6

- ↑ Friedrich L. Bauer: Entzifferte Geheimnisse, Methoden und Maximen der Kryptographie. Springer, Berlin 2000 (3. Aufl.), S. 342. ISBN 3-540-67931-6

- ↑ Friedrich L. Bauer: Entzifferte Geheimnisse, Methoden und Maximen der Kryptographie. Springer, Berlin 2000 (3. Aufl.), S. 447. ISBN 3-540-67931-6

- ↑ Friedrich L. Bauer: Entzifferte Geheimnisse, Methoden und Maximen der Kryptographie. Springer, Berlin 2000 (3. Aufl.), S. 338. ISBN 3-540-67931-6

- ↑ Friedrich L. Bauer: Entzifferte Geheimnisse, Methoden und Maximen der Kryptographie. Springer, Berlin 2000 (3. Aufl.), S. 347. ISBN 3-540-67931-6

- ↑ Army Security Agency: Notes on German High Level Cryptography and Cryptanalysis. European Axis Signal Intelligence in World War II, Vol 2, Washington (D.C.), 1946 (Mai), S. 49. Abgerufen: 22. Nov, 2010. PDF; 7,5 MB

- ↑ Friedrich L. Bauer: Entzifferte Geheimnisse, Methoden und Maximen der Kryptographie. Springer, Berlin 2000 (3. Aufl.), S. 347. ISBN 3-540-67931-6

- ↑ Army Security Agency: Notes on German High Level Cryptography and Cryptanalysis. European Axis Signal Intelligence in World War II, Vol 2, Washington (D.C.), 1946 (Mai), S. 77. Abgerufen: 22. Nov, 2010. PDF; 7,5 MB

- ↑ Friedrich L. Bauer: Entzifferte Geheimnisse, Methoden und Maximen der Kryptographie. Springer, Berlin 2000 (3. Aufl.), S. 429. ISBN 3-540-67931-6

- ↑ Gordon Welchman: The Hut Six Story – Breaking the Enigma Codes. Allen Lane, London 1982; Cleobury Mortimer M&M, Baldwin Shropshire 2000, S. 230. ISBN 0-947712-34-8

Wikimedia Foundation.