- Logdatei

-

Eine Logdatei (engl. log file, auch Ereignisprotokolldatei genannt) enthält das automatisch geführte Protokoll aller oder bestimmter Aktionen von Prozessen auf einem Computersystem. Die korrekte Bezeichnung dafür ist deshalb Protokoll-Datei.

Wichtige Anwendungen finden sich vor allem bei der Prozess-Kontrolle und Automatisierung. Prinzipiell werden alle Aktionen mitgeschrieben, die für eine spätere Untersuchung (Audit) erforderlich sind oder sein könnten. Der Flugschreiber in Flugzeugen ist ein gutes Beispiel für kontinuierliche Protokollierung, die jedoch selten ausgewertet werden, zum Beispiel nach einem Unfall.

Das Wort Logfile wird in Teilen der Blogosphäre zunehmend auch als Begriff für einen Weblog-Eintrag genutzt. Mit dieser Bedeutung wurde der Begriff zunächst nur von Log-Files.de (diese Seite ist inzwischen gesperrt) verwendet, inzwischen ist er gerade bei Weblogs mit reinem Tagebuch-Charakter beliebt.

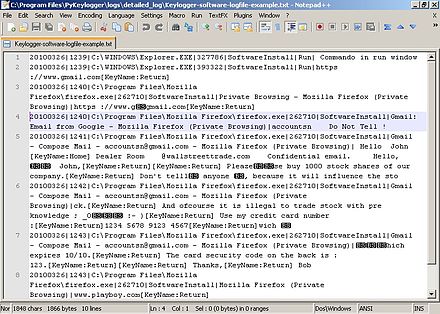

Beispiel für eine Logdatei – hier die der Aktivität des Keyloggers Wolfeye

Beispiel für eine Logdatei – hier die der Aktivität des Keyloggers Wolfeye

Inhaltsverzeichnis

Grundlagen

Auf einem PC können Protokoll-Dateien bestimmter Aktionen von einem oder mehreren Nutzern an einem Rechner geschrieben werden, ohne dass diese es bemerken oder ihre Arbeit beeinflusst wird. Wesentlich ist hierzu das System-Logbuch (unter Linux meist in /var/log/messages, aber auch Windows NT und Nachfolger schreiben entsprechende Einträge in eines oder mehrere Ereignisprotokolle), wenn sie entsprechend konfiguriert werden. Darin können u. a. die Anmeldungen am System protokolliert werden, aber auch andere wichtige Informationen.

Außer dem Betriebssystem selbst schreiben meist Hintergrundprogramme (z. B. ein E-Mail-Server, ein Proxyserver und anderes) in Logdateien, um Aktionsmeldungen, Fehlermeldungen und Hinweise persistent (dauernd) oder temporär verfügbar zu halten. Ähnliches gilt für Installationsprogramme, Firewalls, Virenscanner und dergleichen.

Logdateien werden auch von Webservern erstellt, können aber auch außerhalb des Internets bei Untersuchungen der Benutzerfreundlichkeit von Programmen, allgemeinem Nutzerverhalten oder der Fehlersuche in einem System genutzt werden.

Die Logdatei wird bei der Logdateianalyse untersucht.

Aufbau einer Protokollzeile

Prinzipiell enthält eine Protokollzeile in einer Logdatei meist ein Ereignis sowie dazugehörig Datum und Uhrzeit als Zeitstempel. Dabei wird die Zeitangabe meist vorangestellt, da es sich bei einer Logdatei um eine chronologische Aufstellung handelt.

Protokoll-Datei

Bei dem Beispiel handelt es sich um den (in der Mitte gekürzten) Inhalt der Protokoll-Datei \WINDOWS\system32\wbem\Logs\setup.log unter Windows XP; links der Zeitstempel, rechts die zu dieser Zeit ausgeführte Aktion:

(Sun Sep 13 23:02:05 2009): Beginning Wbemupgd.dll Registration (Sun Sep 13 23:02:05 2009): Current build of wbemupgd.dll is 5.1.2600.2180 (xpsp_sp2_rtm.040803-2158) (Sun Sep 13 23:02:05 2009): Beginning Core Upgrade (Sun Sep 13 23:02:05 2009): Beginning MOF load (Sun Sep 13 23:02:05 2009): Processing C:\WINDOWS\system32\WBEM\cimwin32.mof (Sun Sep 13 23:02:09 2009): Processing C:\WINDOWS\system32\WBEM\cimwin32.mfl (Sun Sep 13 23:02:12 2009): Processing C:\WINDOWS\system32\WBEM\system.mof (Sun Sep 13 23:02:16 2009): Processing C:\WINDOWS\system32\WBEM\evntrprv.mof (Sun Sep 13 23:02:16 2009): Processing C:\WINDOWS\system32\WBEM\hnetcfg.mof (Sun Sep 13 23:02:16 2009): Processing C:\WINDOWS\system32\WBEM\sr.mof (Sun Sep 13 23:02:16 2009): Processing C:\WINDOWS\system32\WBEM\dgnet.mof (Sun Sep 13 23:02:16 2009): Processing C:\WINDOWS\system32\WBEM\whqlprov.mof (Sun Sep 13 23:02:16 2009): Processing C:\WINDOWS\system32\WBEM\ieinfo5.mof (Sun Sep 13 23:02:17 2009): MOF load completed. (Sun Sep 13 23:02:17 2009): Beginning MOF load (Sun Sep 13 23:02:17 2009): MOF load completed. (Sun Sep 13 23:02:17 2009): Core Upgrade completed. (Sun Sep 13 23:02:17 2009): Wbemupgd.dll Service Security upgrade succeeded. (Sun Sep 13 23:02:17 2009): Beginning WMI(WDM) Namespace Init (Sun Sep 13 23:02:20 2009): WMI(WDM) Namespace Init Completed (Sun Sep 13 23:02:20 2009): ESS enabled (Sun Sep 13 23:02:20 2009): ODBC Driver <system32>\wbemdr32.dll not present (Sun Sep 13 23:02:20 2009): Successfully verified WBEM OBDC adapter (incompatible version removed if it was detected). (Sun Sep 13 23:02:20 2009): Wbemupgd.dll Registration completed. (Sun Sep 13 23:02:20 2009):

Serverlog

Eine typische Webserver-Logdatei sieht folgendermaßen aus (Auszug mit zwei Einträgen):

183.121.143.32 - - [18/Mar/2003:08:04:22 +0200] "GET /images/logo.jpg HTTP/1.1" 200 512 "http://www.wikipedia.org/" "Mozilla/5.0 (X11; U; Linux i686; de-DE;rv:1.7.5)" 183.121.143.32 - - [18/Mar/2003:08:05:03 +0200] "GET /images/bild.png HTTP/1.1" 200 805 "http://www.google.org/" …

Erklärung der ersten Zeile des Beispieleintrages Bedeutung Wert im Beispiel Erläuterung Wer 183.121.143.32 IP-Adresse des anfordernden Hosts Wer genau - Benutzername falls notwendig, sonsten „-“ Passwort - falls Benutzername dann auch Passwort, sonsten auch „-“ Wann [18/Mar/2003:08:04:22 +0200] Zeitstempel (Datum, Uhrzeit, Zeitverschiebung) Was "GET /images/logo.jpg HTTP/1.1" Anforderung, eines Bildes, Übertragungsprotokoll Ok 200 HTTP-Statuscodes (200=Erfolgreiche Anfrage) Wie viel 512 Menge der gesendeten Daten (Byte) Woher "http://www.wikipedia.org/" Von welcher Internetseite wird angefordert Womit "Mozilla/5.0 (X11; U; Linux i686; de-DE; rv:1.7.6)" Mit welchem Browser/Betriebssystem/Oberfläche Bemerkung: Woher? und Womit? entsprechen nicht dem Common Logfile Format.[1] Kann man selber auf einem Server mit der eigenen Webpräsenz keine Protokoll-Dateien abrufen, dann ermöglichen verschiedene Webdienste (z. B. Nedstat[2] oder W3 Statistics[3]) das Setzen eines kleinen Zählers auf der eigenen Webpräsenz. Dieser Zähler wird immer wieder beim Abrufen der Seite vom Anbieter-Server geladen, wo darauf hin eine Auswertung der Zugriffe mithilfe der Zugriffs-Protokoll-Datei in Form von Tabellen und Grafiken erstellt wird. Hilfsmittel dabei können Zählpixel und HTTP-Cookies sein, wobei es letztere Internetseitenbetreibern durch das Speichern von eindeutigen Seriennummern ermöglichen, Logdateien über einzelne zugreifende Computer über einen längeren Zeitraum zu führen.

Zulässigkeit in Deutschland

Nach § 15 des deutschen Telemediengesetzes dürfen Diensteanbieter personenbezogene Daten eines Nutzers nur erheben und verwenden, soweit dies erforderlich ist, um die Inanspruchnahme von Telemedien zu ermöglichen und abzurechnen. Über das Ende des Nutzungsvorgangs hinaus dürfen Nutzungsdaten nur gespeichert werden, soweit sie für Zwecke der Abrechnung mit dem Nutzer erforderlich sind. Auf dieser Grundlage hat das Amtsgericht Berlin 2007 entschieden[4], dass die Protokollierung der IP-Adressen der Benutzer eines öffentlich zugänglichen Internetportals ohne deren Einwilligung unzulässig ist.

Anhang

Belege

- ↑ http://www.w3.org/Daemon/User/Config/Logging.html#common-logfile-format

- ↑ Nedstat - Web analytics

- ↑ W3 Statistics (zuvor W3 Research) :: intelligente Webstatistik und Web-Controlling

- ↑ Daten-Speicherung.de – minimum data, maximum privacy » Urteil: Vorratsspeicherung von Kommunikationsspuren verboten [2. Update]

Literatur

Hinweise zur Auswertung:

- Kimball, R. / Merz, R.: The Data Webhouse Toolkit, New York et al. 2000.

- Massand, B. / Spiliopolou, M.: Web Usage Analysis and User Profiling, Berlin et al. 2000.

- Lutzky, C. / Teichmann, M.-H.: Logfiles in der Marktforschung: Gestaltungsoptionen für Analysezwecke, Jahrbuch der Absatz- und Verbrauchsforschung, 48. Jg., 2002, S. 295 - 317.

Weblinks

- Sichere Log-Dateien auf Grundlage kryptographisch verketteter Einträge (PDF) (515 kB)

- Magisterarbeit zum Thema Logdateianalyse: „Entwicklung und Test einer logfilebasierten Metrik zur Analyse von Website Entries am Beispiel einer akademischen Universitäts-Website“

- Beobachter, Ein Open-Source-Programm, um Logdateien zu überwachen

- Pantheios – Eine Datenprotokollierungs-Bibliothek für C++

- Enotare – Eine Datenprotokollierungs-Bibliothek(+Viewer) für C# (kostenlos)

Siehe auch

- Versionsverwaltung

- Syslog

- Changelog

- Kommunikationsranddaten

- Log4j

- Webalizer

Wikimedia Foundation.