- Authentifizierung

-

Authentifizierung (griechisch αυθεντικός authentikós ‚echt‘, ‚Anführer‘; Stammform verbunden mit lateinisch facere ‚machen‘) ist der Nachweis (Verifizierung) einer behaupteten Eigenschaft einer Partei, die beispielsweise ein Mensch, ein Gerät, ein Dokument oder eine Information sein kann, und die dabei durch ihren Beitrag ihre Authentisierung durchführt.

Im englischen Sprachraum wird zwischen den Aktionen beider Parteien syntaktisch nicht unterschieden. Im deutschen Sprachraum ist diese Unterscheidung oft auch nicht zu finden.

Die eine Authentifizierung abschließende Bestätigung wird auch als Autorisierung bezeichnet und bezüglich der behaupteten Eigenschaft, die beispielsweise „bestehende Zugangsberechtigung“ oder „Echtheit“ sein kann, gilt die authentifizierte Partei dann als authentisch.

Inhaltsverzeichnis

Der Vorgang im Kontext

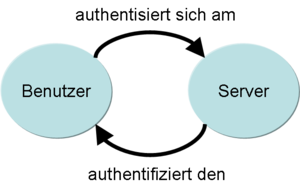

Bei einer Authentifizierung zwischen zwei Parteien authentisiert sich die Eine, während die Andere die Erstere authentifiziert.

Die Authentifizierung ist eine Verifizierung der Behauptung der Authentizität. Oft wird die Authentifizierung eines Gegenübers dabei als Identifizierung dessen verwendet und ist auch im Sinne einer Identitätsfeststellung denkbar. Authentifizierung ist somit im Prinzip der Nachweis, dass es sich um das Original handelt, wobei sich eine Authentifizierung nicht nur auf Menschen, sondern auf beliebige materielle oder immaterielle Gegenstände, die elektronische Dokumente oder auch Kunstgegenstände sein können, beziehen kann.

Im Beispiel eines Computerprogrammes, welches Zugang zu einem gesicherten Bereich gewähren kann, behauptet der Benutzer zuerst seine Zugangsberechtigung, indem er einen Benutzernamen eingibt. Zusätzlich authentisiert er sich, indem er sein Passwort angibt. Das Programm identifiziert dann den Benutzer anhand dieser Angaben und authentifiziert daraufhin dessen Zugangsberechtigung. Damit steht für das Programm die Identität des Kommunikationspartners fest, obwohl die sich im Laufe der Zeit ändern kann (zum Beispiel während eines MITM-Angriffs) oder auch von Anfang an nicht bestanden haben kann (zum Beispiel nach Phishing). Ob dem authentifizierten Benutzer der Zugang gewährt werden darf, entscheidet das Programm im Rahmen der Autorisierung. Wenn auch dies erfolgreich ist, gewährt das Programm dem Benutzer Zugang zum gesicherten Bereich.

Methoden

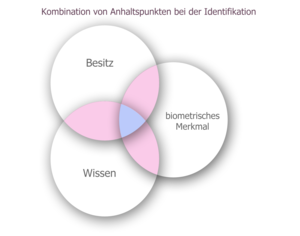

Die Authentisierung (Nachweisen der eigenen Identität) kann ein Benutzer auf drei verschiedenen Wegen erreichen:

- Nachweis der Kenntnis einer Information, er weiß etwas, zum Beispiel ein Passwort;

- Verwendung eines Besitztums, er hat etwas, zum Beispiel einen Schlüssel;

- Gegenwart des Benutzers selbst, er ist etwas, zum Beispiel in Form eines biometrischen Merkmals.

Die Wahl der Authentisierungsmethoden führt je nach Anwendungsgebiet zu verschiedenen Vor- und Nachteilen bei Praktikabilität für den Benutzer im Alltag und Sicherheitsbedarf des zu schützenden Guts. Eine sorgfältige Abwägung vor der Umsetzung und Inbetriebnahme gewährleistet hierbei das tatsächlich erreichte Sicherheitsniveau.

Wissen

Charakteristika:

- kann vergessen werden

- kann dupliziert, verteilt, weitergegeben und verraten werden

- kann eventuell erraten werden

- die Preisgabe von Wissen kann kompromittiert werden

Beispiele für Authentifizierung anhand von Wissen:

- Passwort

- PIN

- Antwort auf eine bestimmte Frage (Sicherheitsfrage)

Besitz

Charakteristika:

- Erstellung des Merkmals (ggf. auch der Kontrollstellen) unterliegt vergleichsweise hohen Kosten (benötigt oft einen speziellen Fertigungsvorgang und einen physischen Verteilungsprozess)

- Verwaltung des Besitzes ist unsicher und mit Aufwand verbunden (muss mitgeführt werden)

- kann verlorengehen

- kann gestohlen werden

- kann übergeben, weitergereicht oder (in manchen Fällen) dupliziert werden

- kann ersetzt werden

- kann benutzerindividuelle Daten speichern

- kann sich selbst schützen und aktiv verändern (Smartcard, SecurID)

Beispiele für Authentifizierung anhand von Besitz:

- Chipkarte auch bekannt als Smartcard oder als Signaturkarte

- Magnetstreifenkarte

- RFID-Karte

- physischer Schlüssel

- Schlüssel-Codes auf einer Festplatte

- Besitz des Handys bei mTAN

- Zertifikat z. B. für die Verwendung mit SSL

- TAN- und iTAN-Liste

- One Time PIN Token (z. B. SecurID)

- USB-Stick mit Passworttresor

- USB-Festplatte mit integrierter PIN-Eingabetastatur

Körperliches Merkmal/Biometrie

Charakteristika:

- wird durch Personen immer mitgeführt

- kann nicht an andere Personen weitergegeben werden

- nach Erfassung des Merkmals ist eine Verteilung der erfassten Daten zum Abgleich an Kontrollpunkte notwendig

- benötigt zur Erkennung eine spezielle Vorrichtung (Technik)

- kann nur unter Wirkung einer Wahrscheinlichkeit mit einem Referenzmuster verglichen werden

- fehlerhafte Erkennung möglich (False Acceptance)

- fehlerhafte Zurückweisung möglich (False Rejection)

- eine Lebenderkennung kann erforderlich sein (damit z. B. ein künstlicher Fingerabdruck oder abgeschnittener Finger zurückgewiesen wird)

- ist im Laufe der Zeit oder durch Unfälle veränderlich und damit schlechter erkennbar

- bei ungünstiger Wahl des Merkmals sind bestimmte Personengruppen, denen das Merkmal fehlt, ausgeschlossen

- kann nicht ersetzt werden

- kann Datenschutz-Problematiken aufweisen

Beispiele für Authentifizierung anhand von biometrischen Merkmalen:

- Fingerabdruck

- Gesichtserkennung

- Tippverhalten

- Stimmerkennung

- Iriserkennung

- Retinamerkmale (Augenhintergrund)

- Handschrift (Unterschrift)

- Handgeometrie (Handflächenscanner)

- Handlinienstruktur

- DNA

Sicherung der Übertragung

Während der Authentifizierung werden Daten übertragen. Werden diese Daten abgehört, können sie von einem Angreifer verwendet werden, um eine falsche Identität vorzuspiegeln. Um die Gefahr der Preisgabe auszuschließen, werden Verfahren wie Challenge-Response-Authentifizierung und Zero Knowledge verwendet, bei denen das sich authentisierende Subjekt nicht mehr die Identifizierungsdaten selbst übermittelt, sondern nur einen Beweis dafür, dass es diese Identifizierungsdaten zweifelsfrei besitzt. Ein Beispiel aus der Challenge-Response-Authentifizierung ist, dass eine Aufgabe gestellt wird, deren Lösung nur von einem Gegenüber stammen kann, welches ein bestimmtes Wissen bzw. einen bestimmten Besitz hat. Somit kann ein Gegenüber authentifiziert werden, ohne dass dieses sein Wissen bzw. seinen Besitz preisgeben musste. Es ist jedoch zu bemerken, dass auch auf solche Verfahren Angriffsmöglichkeiten bestehen.

Andere Systeme lösen das Problem, indem die Identifizierungsdaten nur einmal benutzt werden. Ein Beispiel hierfür ist das TAN-System. Allerdings können abgehörte oder ausspionierte Identifizierungsdaten später benutzt werden, wenn die Erstbenutzung und damit die Invalidierung der Daten während des Abhörvorgangs verhindert werden können. Einmalpasswort-Systeme vermindern dieses Problem durch eine Kopplung der Identifizierungsdaten an die aktuelle Zeit.

Eine andere Möglichkeit zur Sicherung der Übertragung ist die sogenannte „Second-Channel“-Kommunikation, bei der ein Teil der Identifizierungsdaten über einen zweiten Kanal transferiert wird. Ein Beispiel ist der Versand einer SMS beim mobile TAN (mTAN) System.

Im Rahmen von kryptographischen Protokollen werden oft zusätzliche Zufallszahlen als sogenannte „Nonce“ oder „Salt“ Werte verwendet, um die Wiederholung einer Identifizierung zu verhindern.

Kombination von Methoden

Durch geeignete Kombination der Methoden können Defizite im Vorgang der Authentifizierung vermindert werden. Andererseits sind Kombinationen mehrerer Methoden mit höheren Kosten und/oder höherem Aufwand verbunden. Dynamische Systeme, die je nach Wert und damit Risiko einer Transaktion oder der Sicherheit der verwendeten Online-Verbindung automatisch stärkere oder schwächere Authentifizierungsmethoden wählen, erhöhen allerdings die Akzeptanz beim Anwender und vermeiden bei risikoarmen Transaktionen produktivitätssenkende Arbeitsschritte.[1]

Bei einer Kombination von zwei Methoden spricht man von einer Zwei-Faktor-Authentifizierung oder auch Zwei-Stufen-Authentifizierung. Ein typisches Beispiel für die Kombination von Wissen und Besitz ist ein Geldautomat: Man besitzt die Bankkarte und weiß die persönliche Identifikationsnummer (PIN). Ein ähnliches Prinzip gibt es bereits auch im Bereich von mobilen Sicherheitsfestplatten. Bei speziellen Hochsicherheitsfestplatten wird dabei der Zugriff mittels Smartcard und 8-stelliger PIN gesichert.

Unter dem Vier-Augen-Prinzip wird eine getrennte Authentifizierung von zwei Personen verstanden. Eine solche Authentifizierung wird meist für Systeme mit hohem Schutzbedarf eingesetzt: Zum Beispiel erfordert das Öffnen von Safes in Banken manchmal zwei Personen, die sich durch Besitz (zweier getrennter Schlüssel) authentisieren.

Ein Generalschlüssel ist ein durch Wissen gesicherter und hinterlegter (versteckter) Besitz, der bei einem Totalverlust aller anderen Authentisierungsmerkmale noch eine Authentisierungsmöglichkeit bietet.

Literatur

- Sebastian Bösing: Authentifizierung und Autorisierung im elektronischen Rechtsverkehr: Qualifizierte Signaturschlüssel- und Attributszertifikate als gesetzliche Instrumente digitaler Identität, Nomos, ISBN 3832915354

- Josef von Helden: Verbesserung der Authentifizierung in IT-Systemen durch spezielle Dienste des Betriebssystems, Shaker Verlag, ISBN 3826508971

- Sebastian Rieger: Einheitliche Authentifizierung in heterogenen IT-Strukturen für ein sicheres e-Science Umfeld, Cuvillier Verlag; Auflage: 1 (2007), ISBN 3867273294

Weblinks

- Sichere Online-Passwörter immer zur Hand, Leitfaden: Passwörter leicht erstellen und merken, onSoftware, 23. Jun 2009

- Leitfaden Elektronische Signatur (PDF, 1,5 MiB)

Einzelnachweise

- ↑ Litowski, Eric und Bettina Weßelmann: Sicherheit nach Maß. Risikogestützte Authentifizierungstechnik. LANline 6/2006 (ISSN 0942-4172)

Wikimedia Foundation.