- Verschlüsselungsverfahren

-

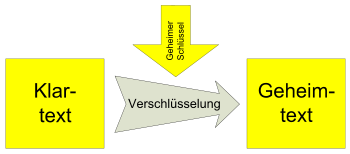

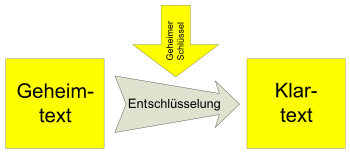

Mit einem Verschlüsselungsverfahren kann ein Klartext in einen Geheimtext umgewandelt werden (Verschlüsselung) und umgekehrt der Geheimtext wieder in den Klartext rückgewandelt werden (Entschlüsselung). Oft wird hierbei ein Schlüssel benutzt. Die Kryptographie hat eine lange Geschichte, so sind schon Verschlüsselungsmethoden aus dem alten Ägypten bekannt. Wichtige Meilensteine in der Entwicklung neuer Verschlüsselungsverfahren stellen die Erfindung des Telegraphen, des Computers und der asymmetrischen Kryptosysteme dar. Das heute aufgrund der digitalen Kommunikation am weitesten verbreitete Verfahren ist das RSA-Verfahren.

Inhaltsverzeichnis

Prinzip

Mit Verschlüsselungsverfahren kann ein Ausgangstext, wie z.B. eine Nachricht oder ein Passwort, verschlüsselt werden. Ein solcher Ausgangstext wird Klartext, der verschlüsselte Text Geheimtext genannt. Auf diese Weise kann der Ausgangstext vor unbefugtem Zugriff geschützt werden. Trotz dieser Verschlüsselung kann ein Dritter, meist Codeknacker genannt, versuchen, den für ihn unverständlichen Text zu entziffern. Prinzipiell unterscheidet man die klassischen symmetrischen Kryptosysteme von den erst seit wenigen Jahrzehnten bekannten asymmetrischen Kryptosystemen.

Symmetrische Verschlüsselung

Bei symmetrischen Verfahren werden Ver- und Entschlüsselung mit demselben Schlüssel durchgeführt. Das heißt, Sender und Empfänger müssen vorab diesen geheimen Schlüssel vereinbart haben und der Schlüssel muss natürlich geheim gehalten werden, um die Information zu schützen. Ein Sicherheitsproblem stellt hier die Übergabe des geheimen Schlüssels dar. Das erste bekannte dieser Art stellt die Caesar-Chiffre dar.

Asymmetrische Verschlüsselung

Bei asymmetrischen Methoden gibt es nicht einen Schlüssel zum ver- und entschlüsseln, sondern zwei; einen öffentlichen Schlüssel, der für jeden zugänglich ist, und einen privaten Schlüssel, der geheim gehalten werden muss. Der Text wird mit dem öffentlichen Schlüssel verschlüsselt und kann nur mit dem privaten Schlüssel entschlüsselt werden. Hier muss der Verschlüsselungsschlüssel nicht geheim gehalten werden, es muss aber sichergestellt werden, dass der öffentliche Schlüssel auch wirklich zu dem Empfänger gehört. Zudem sind asymmetrische Verfahren meist langsamer, weshalb in der Praxis meist Hybrid-Verfahren genutzt werden.

ID-basierte Verschlüsselung

ID-basierte Verschlüsselungsverfahren sind eine besondere Teilmenge der asymmetrischen Verfahren, bei denen es nur einen geheimen Entschlüsselungsschlüssel gibt. Zur Verschlüsselung müssen nur die öffentlichen Parameter des Verfahrens und die Identität des Empfängers bekannt sein. Der Empfänger kann sich bei einer zentralen Instanz, die über eine Art Superschlüssel verfügt, einen zu seiner Identität gehörigen Entschlüsselungsschlüssel ausstellen lassen. Die Besonderheit bei diesem Verfahren ist, dass kein Schlüssel mehr übertragen wird, die Verschlüsselung kann sogar stattfinden, bevor der Empfänger seinen geheimen Schlüssel kennt.

Siehe auch

- Geschichte der Kryptographie

- CrypTool – Demonstrations- und Referenzprogramm für Kryptographie und Kryptoanalyse

Literatur

- Bruce Schneier: Angewandte Kryptographie. Protokolle, Algorithmen und Sourcecode in C. Addison-Wesley, Bonn u. a. 1996, ISBN 3-89319-854-7, S. 4.

- Friedrich L. Bauer: Entzifferte Geheimnisse. Methoden und Maximen der Kryptologie. 3. überarbeitete und erweiterte Auflage. Springer, Berlin u. a. 2000, ISBN 3-540-67931-6, S. 7.

- Johannes Buchmann: Einführung in die Kryptographie. 4. erweiterte Auflage. Springer Berlin u. a. 2008, ISBN 978-3-540-74451-1, S. 59.

- Albrecht Beutelspacher Kryptologie. Eine Einführung in die Wissenschaft vom Verschlüsseln, Verbergen und Verheimlichen ; ohne alle Geheimniskrämerei, aber nicht ohne hinterlistigen Schalk, dargestellt zum Nutzen und Ergötzen des allgemeinen Publikums. 9. aktualisierte Auflage. Vieweg + Teubner, Braunschweig u. a. 2009, ISBN 978-3-8348-0253-8, S. 2.

Quellen

Kategorie:- Kryptologisches Verfahren

Wikimedia Foundation.