- Asymmetrisches Kryptosystem

-

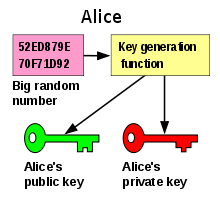

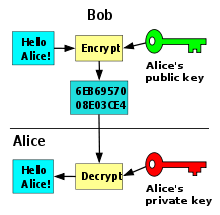

Ein asymmetrisches Kryptosystem ist ein kryptographisches Verfahren, bei dem jede der kommunizierenden Parteien ein Schlüsselpaar besitzt, das aus einem geheimen Teil (privater Schlüssel) und einem nicht geheimen Teil (öffentlicher Schlüssel) besteht. Der öffentliche Schlüssel ermöglicht es jedem, Daten für den Inhaber des privaten Schlüssels zu verschlüsseln, dessen digitale Signaturen zu prüfen oder ihn zu authentifizieren. Der private Schlüssel ermöglicht es seinem Inhaber, mit dem öffentlichen Schlüssel verschlüsselte Daten zu entschlüsseln, digitale Signaturen zu erzeugen oder sich zu authentisieren.

Im Gegensatz zu einem symmetrischen Kryptosystem müssen die kommunizierenden Parteien keinen gemeinsamen geheimen Schlüssel kennen. Asymmetrische Kryptosysteme werden daher auch als Public-Key-Verfahren bezeichnet.

Inhaltsverzeichnis

Prinzip

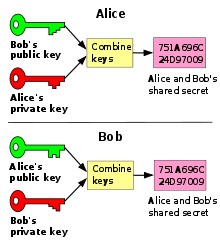

Der öffentliche Schlüssel wird, wie der Name sagt, öffentlich gemacht und ist jedem frei zugänglich. Der private Schlüssel dagegen wird vom Besitzer geheim gehalten. Beide Schlüssel stehen zueinander in einer bestimmten mathematischen Beziehung, die es erlaubt, ein Chiffrat, das mit dem öffentlichen Schlüssel verschlüsselt wurde, mit dem privaten Schlüssel zu entschlüsseln. Analog dazu wird eine mit dem privaten Schlüssel erzeugte Signatur mit dem dazugehörigen öffentlichen Schlüssel überprüft. Wichtig ist dabei, dass der öffentliche Schlüssel dem Inhaber des dazugehörigen geheimen Schlüssels zweifelsfrei zugeordnet werden kann. Der öffentliche Schlüssel kann zum Beispiel bei einer Zertifizierungsstelle zusammen mit einem digitalen Zertifikat hinterlegt sein, welches den öffentlichen Schlüssel dem privaten Schlüssel(inhaber) zuordnet.

Geschichte

Asymmetrische Verfahren sind ein relativ neues Gebiet der Kryptographie. Eine wichtige Vorarbeit für die asymmetrischen Verfahren sind die Arbeiten von Whitfield Diffie, Martin Hellman und Ralph Merkle zum Schlüsselaustausch Anfang der 1970er Jahre.[1] Im Sommer 1975 veröffentlichten Diffie und Hellman eine Idee zur asymmetrischen Verschlüsselung, ohne jedoch ein genaues Verfahren zu kennen.

Anfang der 1970er Jahre wurde von James Ellis, Clifford Cocks und Malcolm Williamson ein dem späteren Verfahren von Diffie-Hellman ähnliches asymmetrisches Verfahren entwickelt, welches aber in seiner wirtschaftlichen Bedeutung nicht erkannt und aus Geheimhaltungsgründen nicht (wissenschaftlich) publiziert und auch nicht zum Patent angemeldet wurde. Alle drei waren Mitarbeiter des englischen Government Communications Headquarters.

Der Durchbruch gelang Ronald L. Rivest, Adi Shamir und Leonard M. Adleman, die 1977 das RSA-Verfahren entwickelten. Es gilt bis heute als sicheres Verfahren und hat außerdem den großen Vorteil, sowohl zur Verschlüsselung als auch zur Signatur eingesetzt werden zu können.

Jahr Kryptosystem 1977 RSA 1978 McEliece 1979 Rabin 1984 Chor-Rivest 1985 Elgamal Anwendung

„Asymmetrisches Kryptosystem“ ist ein Oberbegriff für Public-Key-Verschlüsselungsverfahren, Public-Key-Authentifizierung und digitale Signaturen. Diese Verfahren werden heutzutage z. B. im E-Mail-Verkehr (OpenPGP, S/MIME) ebenso wie in kryptografischen Protokollen wie SSH oder SSL/TLS verwendet. In größerem Umfang eingesetzt wird beispielsweise das Protokoll https, welches zur sicheren Kommunikation eines Browsers mit dem Server dient.

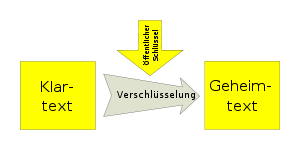

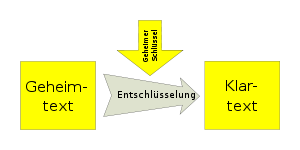

Zur Verschlüsselung wird der öffentliche Schlüssel auf den zu verschlüsselnden Text angewandt. Der verschlüsselte Text wird dann vom Schlüsselinhaber mit dem privaten Schlüssel wieder entschlüsselt.

Digitale Signaturen werden u. a. zur sicheren Abwicklung von Geschäften im Internet eingesetzt. Hier ermöglichen sie die Prüfung der Identität der Vertragspartner und der Unverfälschtheit der ausgetauschten Daten (Elektronische Signatur). Dazu ist meist noch eine Public-Key-Infrastruktur notwendig, die die Gültigkeit der verwendeten Schlüssel durch Zertifikate bestätigt.

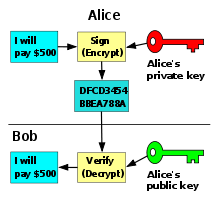

Zum Erstellen einer Signatur wird ein Hashwert aus der zu verschickenden Nachricht gebildet und mit dem privaten Schlüssel signiert. Nachricht und Signatur werden dann zum Empfänger geschickt, wobei die Nachricht an sich nicht verschlüsselt sein muss, da es sich hierbei um eine Signatur (Schaffen von Integrität und Authentizität) und nicht um Verschlüsselung handelt.

Zum Verifizieren der Signatur wird die empfangene Signatur des Hashwertes mit dem öffentlichen Schlüssel geprüft. Ist die Verifizierung erfolgreich, so kann davon ausgegangen werden, dass die Nachricht vom Besitzer des privaten Schlüssels ist und dass die Nachricht bei der Übertragung nicht manipuliert wurde.

Bewertung

Vorteile

Asymmetrische Kryptosysteme haben den Vorteil, dass sie das Geheimnis möglichst klein halten, da jeder Benutzer nur seinen eigenen privaten Schlüssel geheim halten muss. Im Gegensatz dazu muss bei einem symmetrischen Kryptosystem jeder Benutzer alle Schlüssel geheim halten, was mit einem steigenden Aufwand geschehen muss, je mehr Teilnehmer daran beteiligt sind (große Zahl an Schlüsseln).

Als weiterer Punkt vermindert sich das so genannte Schlüsselverteilungsproblem. Bei einem symmetrischen Kryptosystem müssen die Schlüssel auf einem sicheren Weg übermittelt werden. Dies kann sehr aufwendig werden, wenn die Beteiligten weit voneinander entfernt sind. Mit dem öffentlichen Schlüssel kann dieses Problem ohne weiteres ignoriert werden, da nicht er, sondern der private Schlüssel das Geheimnis trägt. Voraussetzung dafür ist aber, dass der öffentliche Schlüssel echt ist und nicht von einem Mittelsmann vorgetäuscht wird. Dies versucht man entweder mit dem Einsatz von zentralen Zertifizierungsstellen oder durch Etablierung eines Web of Trust zu gewährleisten.

Nachteile

Im Vergleich zu symmetrischen Algorithmen arbeiten die asymmetrischen Algorithmen sehr langsam. In der Praxis wird dieses Problem dadurch umgangen, dass hybride Verfahren eingesetzt werden.

Schwächen haben die asymmetrischen Algorithmen in dem Fall, in dem eine verschlüsselte Nachricht an mehrere Empfänger zugestellt werden soll. Da eine Verschlüsselung immer mit dem öffentlichen Schlüssel des Empfängers (und nicht des Senders) erfolgt, müsste die Nachricht für jeden Empfänger einzeln verschlüsselt und versandt werden. In der Praxis wird dieses Problem ebenfalls mittels hybrider Verfahren umgangen.

Die beim symmetrischen One-Time-Pad erreichbare informationstheoretische Sicherheit kann mit einer asymmetrischen Verschlüsselung nie erreicht werden, weil ein so mächtiger Angreifer immer das zugrundeliegende mathematische Problem lösen kann. Analoges gilt für die ebenfalls asymmetrischen digitalen Signatursysteme.

Ein anderes Problem ist, dass grundsätzlich die Sicherheit aller asymmetrischen Kryptosysteme auf unbewiesenen Annahmen beruht, insbesondere auf der Annahme, dass P ungleich NP ist. Es wird lediglich mehr oder weniger stark vermutet, dass die den verschiedenen Verfahren zugrundeliegenden Einwegfunktionen nur mit enormem Rechenaufwand umkehrbar sind. Es kann also nicht ausgeschlossen werden, dass noch unbekannte Algorithmen existieren, die die Umkehrung der „Einwegfunktion“ mit vertretbarem Aufwand leisten. In den Artikeln zu den einzelnen Verfahren ist dies für das jeweilig verwendete mathematische Problem genauer beschrieben.

Es gibt immer noch das Verteilungsproblem mit dem sogenannten Man-in-the-middle-Angriff. Dabei entsteht die Frage: Ist der öffentliche Schlüssel tatsächlich echt? Ein Angreifer, der zwischen zwei Parteien sitzt, sendet beiden Parteien seinen öffentlichen Schlüssel und behauptet dabei, es sei der Schlüssel des jeweils anderen. Dann entschlüsselt er die Nachricht mit seinem eigenen privaten Schlüssel, verschlüsselt die Nachricht mit dem öffentlichen Schlüssel des eigentlichen Empfängers wieder und sendet sie weiter. Dieses Problem wird mit Hilfe von vertrauenswürdigen Zertifizierungsstellen gelöst.

Weitere Informationen

Zu den asymmetrischen Verschlüsselungsalgorithmen zählen unter anderem RSA, sowie die Verfahren von Rabin, Elgamal oder Okamoto und Uchiyama. In den letzten Jahren wurde die Verschlüsselung mit Elliptischen Kurven immer populärer, da sie mit wesentlich kleineren Schlüsseln auskommt.

Siehe auch

Kryptografie, Kryptologie, Symmetrisches Kryptosystem, Signcryption

Einzelnachweise

- ↑ Diffie, W. and Hellman, M. E.: New Directions in Cryptography. In: IEEE Transactions on Information Theory. 22, Nr. 6, 1976, S. 644–654 (Andere Version (pdf)).

Literatur

Verwendete Literatur

- Steve Burnett Stephen Paine: Kryptographie RSA Security's Official Guide. 1. Auflage, mitp-Verlag, Bonn 2001, ISBN 3-8266-0780-5

- Simon Singh: Codes. dtv, München 2002, ISBN 3-423-62167-2 (Auszug aus Geheime Botschaften)

- Simon Singh: Geheime Botschaften. 4. Auflage, dtv, München 2001, ISBN 3-423-33071-6

- Reinhard Wobst: Abenteuer Kryptologie. 3. Auflage, Addison-Wesley, München 2003, ISBN 3-8273-1815-7

Weiterführende Literatur

- Albrecht Beutelspacher, Jörg Schwenk, Klaus-Dieter Wolfenstetter: Moderne Verfahren der Kryptographie. Von RSA zu Zero-Knowledge. Vieweg-Verlag, 4. Auflage, Juni 2001, ISBN 3-528-36590-0

- Wolfgang Ertel: Angewandte Kryptographie. Hanser Fachbuchverlag, München/Wien 2003, ISBN 3-446-22304-5

- Bruce Schneier: Applied Cryptography. Second Edition, John Wiley & Sons, 1996, ISBN 0-471-11709-9

Weblinks

- CrypTool – umfangreiches Lernprogramm zu klassischen und modernen Verfahren plus Lesestoff zur Kryptologie – s.a. CrypTool

- Die Asymmetrische Verschlüsselung anschaulich illustriert. Auch als Powerpoint-Präsentation

- Klaus Pommerening: Asymmetrische Verschlüsselung, Fachbereich Mathematik der Johannes-Gutenberg-Universität

Wikimedia Foundation.