- Rabin-Verschlüsselungsverfahren

-

Das Rabin-Kryptosystem ist innerhalb der Kryptologie ein asymmetrisches Kryptosystem, das auf dem Faktorisierungsproblem beruht und mit RSA verwandt ist. Es lässt sich prinzipiell auch zur Signatur verwenden. In der Praxis findet das Verfahren allerdings wegen bestimmter Angriffsmöglichkeiten kaum Anwendung.

Inhaltsverzeichnis

Geschichte

Das Verfahren wurde im Januar 1979 von Michael O. Rabin veröffentlicht. Das Rabin-Kryptosystem war das erste asymmetrische Kryptosystem, dessen Sicherheit – das Faktorisierungsproblem als nicht effizient lösbar vorausgesetzt – auf mathematischem Weg bewiesen werden konnte.

Schlüsselerzeugung

Wie alle asymmetrischen Kryptosysteme verwendet auch das Rabin-Kryptosystem einen öffentlichen und einen geheimen Schlüssel. Der öffentliche dient später der Verschlüsselung und kann veröffentlicht werden, während der geheime nur den Empfängern der Nachricht bekannt sein darf.

Es folgt nun eine genaue mathematische Beschreibung der Schlüsselerzeugung:

Seien p und q zwei möglichst große Primzahlen, häufig kurz als

geschrieben, für die eine bestimmte Kongruenzbedingung gelten muss (s. unten). Der öffentliche Schlüssel n wird durch Multiplikation der beiden Zahlen erzeugt, also

geschrieben, für die eine bestimmte Kongruenzbedingung gelten muss (s. unten). Der öffentliche Schlüssel n wird durch Multiplikation der beiden Zahlen erzeugt, also  . Der geheime Schlüssel ist das Paar (p,q). Anders ausgedrückt: Wer nur n kennt, kann ver- aber nicht entschlüsseln, wer dagegen p und q kennt, kann damit auch entschlüsseln. Zum Erzeugen des öffentlichen Schlüssels müssen die Zahlen p und q bekannt sein: Der öffentliche Schlüssel lässt sich nur genau aus den beiden Primzahlen erzeugen.

. Der geheime Schlüssel ist das Paar (p,q). Anders ausgedrückt: Wer nur n kennt, kann ver- aber nicht entschlüsseln, wer dagegen p und q kennt, kann damit auch entschlüsseln. Zum Erzeugen des öffentlichen Schlüssels müssen die Zahlen p und q bekannt sein: Der öffentliche Schlüssel lässt sich nur genau aus den beiden Primzahlen erzeugen.Wären p und q keine Primzahlen, so ließe sich das Verfahren nicht anwenden.

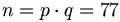

Seien beispielhaft p = 7, q = 11 (in der praktischen Anwendung handelt es sich um sehr viel größere Zahlen, um die Entschlüsselung durch Dritte so schwierig wie möglich zu machen). Daraus ergibt sich der öffentliche Schlüssel

.

.Kongruenzbedingung

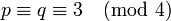

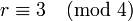

Im Rabin-Kryptosystem werden die Primzahlen p und q normalerweise so gewählt, dass die Kongruenzbedingung

gilt.

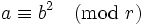

gilt.Diese Bedingung vereinfacht und verschnellert die Entschlüsselung. Allgemein gilt nämlich: Sei r eine Primzahl mit

und

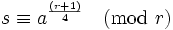

und  mit

mit  dann findet man eine Quadratwurzel s von a mit

dann findet man eine Quadratwurzel s von a mit .

.

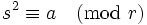

Es gilt also

.

.Da r eine Primzahl ist gilt zudem entweder

oder

oder  .

.Wegen

ist die Kongruenzbedingung im Beispiel bereits erfüllt.

ist die Kongruenzbedingung im Beispiel bereits erfüllt.Verschlüsselung

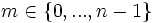

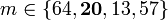

Mit dem Rabin-Verfahren lassen sich beliebige Klartexte m aus der Menge

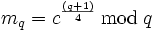

verschlüsseln. Alice, die einen solchen Klartext verschlüsseln will, muss dazu nur den öffentlichen Schlüssel n des Empfängers Bob kennen. Sie berechnet dann den Geheimtext c nach der Formel

verschlüsseln. Alice, die einen solchen Klartext verschlüsseln will, muss dazu nur den öffentlichen Schlüssel n des Empfängers Bob kennen. Sie berechnet dann den Geheimtext c nach der FormelIm praktischen Einsatz bietet sich die Verwendung von Blockchiffre an.

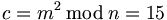

In unserem Beispiel sei P = {0,...,76} der Klartextraum, m = 20 der Klartext. Der Geheimtext ist hierbei nun

.

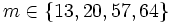

.Dabei muss man beachten, dass für genau vier verschiedene m das c den Wert 15 aufweist, nämlich für

. Jeder quadratische Rest c hat genau vier verschiedene Quadratwurzeln modulo n = pq.

. Jeder quadratische Rest c hat genau vier verschiedene Quadratwurzeln modulo n = pq.Entschlüsselung

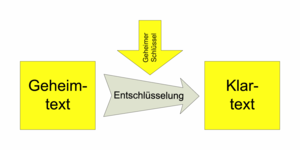

Bei der Entschlüsselung wird aus dem Geheimtext unter Verwendung des geheimen Schlüssels wieder der Klartext berechnet.

Das genaue mathematische Vorgehen wird nun beschrieben:

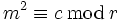

Seien allgemein c und r bekannt, gesucht wird

mit

mit  . Für zusammengesetzte r (beispielsweise unsere n) existiert kein effizientes Verfahren zur Bestimmung von m. Ansonsten, wenn also

. Für zusammengesetzte r (beispielsweise unsere n) existiert kein effizientes Verfahren zur Bestimmung von m. Ansonsten, wenn also  (in unserem Fall p und q), dann lässt sich jedoch der chinesische Restsatz ausnutzen.

(in unserem Fall p und q), dann lässt sich jedoch der chinesische Restsatz ausnutzen.In unserem Fall sind nun die Quadratwurzeln

und

gesucht.

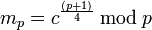

Wegen obiger Kongruenzbedingung gilt:

und

.

.

In unserem Beispiel ergeben sich mp = 1 und mq = 9.

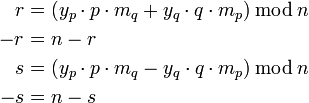

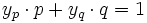

Mit dem erweiterten euklidischen Algorithmus werden nun yp und yq, mit

, bestimmt. In unserem Beispiel erhalten wir yp = − 3 und yq = 2.

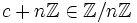

, bestimmt. In unserem Beispiel erhalten wir yp = − 3 und yq = 2.Nun werden unter Ausnutzung des chinesischen Restsatzes die vier Quadratwurzeln + r, − r, + s und − s von

berechnet (

berechnet ( steht hierbei wie üblich für die Menge der Restklassen modulo n; die vier Quadratwurzeln liegen in der Menge {0,...,n − 1}):

steht hierbei wie üblich für die Menge der Restklassen modulo n; die vier Quadratwurzeln liegen in der Menge {0,...,n − 1}):Eine dieser Quadratwurzeln

ist wieder der anfängliche Klartext m. Im Beispiel gilt

ist wieder der anfängliche Klartext m. Im Beispiel gilt  .

.Bewertung

Effektivität

Die Entschlüsselung liefert zusätzlich zum Klartext drei weitere Ergebnisse, das richtige Ergebnis muss daher erraten werden. Dies ist der große Nachteil des Rabin-Kryptosystems.

Man kann aber Klartexte mit spezieller Struktur wählen. Hierdurch geht jedoch die Äquivalenz zum Faktorisierungsproblem verloren, wie sich zeigen lässt. Das System wird dadurch also geschwächt.

Effizienz

Bei der Verschlüsselung muss eine Quadrierung

durchgeführt werden. Das ist effizienter als RSA mit dem Exponenten 3.

durchgeführt werden. Das ist effizienter als RSA mit dem Exponenten 3.Die Entschlüsselung erfordert die Anwendung des chinesischen Restsatzes und je eine modulare Exponentiation

und

und  . Die Effizienz der Entschlüsselung ist mit RSA vergleichbar.

. Die Effizienz der Entschlüsselung ist mit RSA vergleichbar.Sicherheit

Der große Vorteil des Rabin-Kryptosystems ist, dass man es nur dann brechen kann, wenn man das beschriebene Faktorisierungsproblem effizient lösen kann.

Anders als etwa bei RSA lässt sich zeigen, dass das Rabin-Kryptosystem genauso schwer zu brechen ist wie das Faktorisierungsproblem, auf dem es beruht. Es ist somit sicherer. Wer also das Rabin-Verfahren brechen kann, der kann auch das Faktorisierungsproblem lösen und umgekehrt. Es gilt daher als sicheres Verfahren, solange das Faktorisierungsproblem ungelöst ist. Vorausgesetzt ist dabei wie bereits beschrieben aber, dass die Klartexte keine bestimmte Struktur aufweisen.

Da man auch außerhalb der Kryptologie bemüht ist Faktorisierungsprobleme zu lösen, würde sich eine Lösung rasch in der Fachwelt verbreiten. Doch das ist bislang nicht geschehen. Man kann also davon ausgehen, dass das zugrundeliegende Faktorisierungsproblem derzeit unlösbar ist. Ein Angreifer, der nur belauscht, wird daher derzeit nicht in der Lage sein, das System zu brechen.

Ein aktiver Angreifer aber kann das System mit einem Angriff mit frei wählbarem Geheimtext (englisch chosen-ciphertext attack) brechen, wie sich mathematisch zeigen lässt. Aus diesem Grund findet das Rabin-Kryptosystem in der Praxis kaum Anwendung.

Durch Hinzufügen von Redundanz, z. B. Wiederholen der letzten 64 Bit, wird die Wurzel eindeutig. Dadurch ist der Angriff vereitelt (weil der Entschlüssler nur noch die Wurzel zurück liefert, die der Angreifer schon kennt). Dadurch ist die Äquivalenz der Sicherheit zum Rabin-Kryptosystem nicht mehr beweisbar. Allerdings, laut dem Handbook of Applied Cryptography von Menezes, Oorschot und Vanstone, hält die Äquivalenz unter der Annahme, dass das Wurzelziehen ein zweigeteilter Prozess ist (1. Wurzel

und Wurzel

und Wurzel  ziehen und 2. Chinesischen Restsatzalgorithmus anwenden).

ziehen und 2. Chinesischen Restsatzalgorithmus anwenden).Da bei der Kodierung nur die quadratischen Reste verwendet werden (im Beispiel n = 77 sind das nur 23 der 76 möglichen Zustände) ist das Verfahren zusätzlich angreifbar.

Literatur

- Johannes Buchmann: Einführung in die Kryptographie, 2., erweiterte Auflage. Springer, Berlin u. a. 2001 ISBN 3-540-41283-2 (S. 125 ff.)

- Michael O. Rabin: Digitalized Signatures and Public-Key Functions as Intractable as Factorization. MIT-LCS-TR 212, MIT Laboratory for Computer Science, Januar 1979 (englischer Originalaufsatz)

Wikimedia Foundation.