- Virtual Private Network

-

Virtual Private Network (deutsch „virtuelles privates Netz“; kurz „VPN“) ist eine Schnittstelle in einem Netzwerk und hat zwei unterschiedliche Bedeutungen.

Das konventionelle VPN dient dazu, Teilnehmer eines Netzes an ein anderes Netz zu binden, ohne dass die Netzwerke zueinander kompatibel sein müssen.[1] Stark vereinfacht ausgedrückt wird das ursprüngliche Netz aus Sicht der VPN-Verbindung auf die Funktion eines Verlängerungskabels reduziert, das den VPN-Teilnehmer ausschließlich mit der Anschlussstelle des anderen Netzes verbindet, dem VPN-Gateway. Dieser VPN-Teilnehmer (VPN-Partner) wird nun zum Teilnehmer des anderen Netzes - mit direktem Zugriff, so als wäre sein Netzwerkanschluss nicht mit dem ursprünglichen Netz verbunden, sondern direkt am anderen Netz angeschlossen. Der sich daraus ergebende Nutzen eines VPNs kann je nach verwendetem VPN-Protokoll durch eine zusätzliche Verschlüsselung ergänzt werden, die eine abhör- und manipulationssichere Kommunikation zwischen den VPN-Partnern ermöglicht.[2]

SSL-VPN (auch Web-basierendes VPN) unterstützt einen VPN-Modus im Sinne des konventionellen VPNs (Fat Client SSL VPN). Daneben werden seit 2002 auch Lösungen mit dem Begriff SSL-VPN verbunden, die einen Fernzugriff auf Unternehmensanwendungen und gemeinsam genutzte Ressourcen realisieren, ohne dass sich die SSL-VPN-Partner dafür an das Unternehmensnetzwerk binden.[3] Stattdessen basieren diese Lösungen auf einem Proxy-Mechanismus (Thin Client SSL VPN) oder darauf, dass die begehrte Unternehmensanwendung selbst eine Webanwendung ist (Clientless SSL VPN), auf die ein SSL-VPN-Partner über eine gesicherte Verbindung zugreifen kann, ohne jedoch einen direkten Zugriff auf das Unternehmensnetz zu erhalten.[4]

Inhaltsverzeichnis

Konventionelle VPNs

Ihrem Ursprung nach bilden VPNs innerhalb eines öffentlichen Wählnetzes in sich geschlossene virtuelle Teilnetze.[1] Mit einem solchen Teilnetz ist ein separates Netzwerk gemeint, welches in dem darüber liegenden Wählnetz derart eingebettet ist, dass es von den anderen Netzen nichts mitbekommt – gerade so, als verfüge jedes VPN über seine eigene Leitung. Solche VPNs sind unter anderem Netze der Sprachkommunikation, X.25, Frame Relay oder ISDN,[5] die dank dieses Konzepts über ein und dieselbe physische Infrastruktur, dem öffentlichen Wählnetz, parallel betrieben werden können.[1] Faktisch ist es so, dass ein Teilnehmer zwar physisch am öffentlichen Wählnetz angeschlossen ist, jedoch durch VPN an ein anderes Netz gebunden wird, das seinen eigenen Regeln folgt, angefangen von der Art der Adressierung und Aufteilung bis hin zum verwendeten Kommunikationsprotokoll.

Man kann sagen, VPN ist ein eigenständiges Netz, gekapselt in einem anderen Netz.

Heute wird VPN alltagssprachlich gebraucht, um ein (meist verschlüsseltes) virtuelles IP-Netz zu bezeichnen, welches nicht in einem Wählnetz, sondern innerhalb eines anderen IP-Netzes (meist dem öffentlichen Internet) ein solches in sich geschlossenes Teilnetz bildet.[5] Im Folgenden wird von diesem sprachgebräuchlichen (IP-)VPN ausgegangen.

Grundlagen

Das Netz, an das VPN seine Teilnehmer bindet, wird im Folgenden zugeordnetes Netz genannt.

Das zugeordnete Netz kann in einem physischen Netz münden, in das externe Geräte mit Hilfe von VPN über ein spezielles (VPN-)Gateway aufgenommen werden („End-to-Site“-VPN).[6] Sie, die VPN-Partner, werden dadurch zum Bestandteil des zugeordneten Netzes und sind nun von dort aus direkt adressierbar – praktisch so, als befänden sie sich mittendrin. Aufgrund dieser Illusion spricht man bezüglich der VPN-Partner von einem virtuellen Netz.

Das Gateway kann auch auf ein rein virtuelles Netz zeigen, welches lediglich aus weiteren VPN-Partnern besteht (Ende-zu-Ende-VPN).[7]

Daneben besteht die Möglichkeit, zwei zueinander kompatible Netzwerke, die an ein und demselben benachbarten Netz angrenzen, miteinander zu verbinden (Site-to-Site-VPN),[8] wobei auch hier das dazwischen liegende benachbarte Netz von einer vollkommen anderen Art sein kann.[1]

VPN bildet dabei ein logisches Teilnetz, welches sich in das benachbarte Netz einbettet und die dort üblichen Adressierungsmechanismen nutzt, datentechnisch aber eigene Netzwerkpakete transportiert und so vom Rest dieses Netzes losgelöst arbeitet. Es ermöglicht die Kommunikation der darin befindlichen VPN-Partner mit dem zugeordneten Netz, basiert auf einer Tunneltechnik, ist individuell konfigurierbar, kundenspezifisch und in sich geschlossen (daher „privat“).[1]

Eine Schnittstelle vorausgesetzt, die eine Kommunikation der VPN-Partner mit dem jeweils angrenzenden Netz bis hin zum VPN-Gateway erlaubt, funktioniert VPN auch über mehr als zwei Netzwerke hinweg.

Gegenseitig erreichbare Netze

Sobald wenigstens zwei separate Netzwerke über ein Gerät miteinander verbunden sind, handelt es sich um gegenseitig erreichbare Netze. Das Verbindungsgerät ermöglicht eine Kommunikation zwischen den Netzwerken und könnte zum Beispiel ein (NAT-)Router oder ein Gateway sein; bei rein virtuellen Netzen kann auch ein Teilnehmer des virtuellen Netzes diese Funktion übernehmen.

VPN ist ein reines Softwareprodukt

Die erreichbaren Netze bilden zusammen die Hardware (die Geräte selbst, zuzüglich Kabel etc.) und Software (die wiederum von den Geräten benötigt wird, um ihnen „zu sagen“, was sie überhaupt machen sollen).

Um ein Gerät aus seinem ursprünglichen Netz heraus an ein von dort aus erreichbares Netz zu binden, wird zusätzlich zu der oben beschriebenen Verbindung eine VPN-Software benötigt. In der klassischen Konfiguration wird sie zum einen auf dem Gerät installiert, das die Netzwerke miteinander verbindet, und zum anderen auf das einzubindende externe Gerät gebracht. VPN funktioniert, ohne dass dafür ein zusätzliches Kabel verlegt oder sonst irgendetwas an Hardware hinzugefügt zu werden braucht. Es ist daher ein reines Softwareprodukt.[9]

Allerdings gibt es Hardware, die für die Verwendung der VPN-Software optimiert wurde, zum Beispiel indem ein entsprechender Hardware-Entwurf dabei hilft, Teile der (optionalen) Verschlüsselung zu beschleunigen.

Das verbindende Gerät wird durch die Softwareinstallation – zusätzlich zu seiner bisherigen Funktion – zu einem VPN-Gateway (auch VPN-Einwahlknoten).

Funktionsweise

Für die Kommunikation des zugeordneten Netzes mit einem seiner VPN-Partner werden am VPN-Gateway die ursprünglichen Netzwerkpakete in ein VPN-Protokoll gepackt. Daher spricht man bei VPN vom Tunnel.[5][2]

Dann gilt es, die verfügbaren Wege des Netzes, in dem sich der VPN-Partner befindet, zu nutzen, um die Pakete zum Kommunikationspartner zu übertragen. Der Trick besteht darin, dass sich die VPN-Pakete unabhängig von ihrem Inhalt separat adressieren lassen. Dank dieser sekundären Adressierung lässt sich das Paket in einer zum Fremdnetz kompatiblen Form auf den Weg bringen.

Auf dem VPN-Partner läuft eine VPN-Client-Software, die dort die Beschaffenheit des zugeordneten Netzes virtuell nachbildet (siehe VPN-Adapter). Sie nimmt die Pakete in Empfang und packt sie aus. Dadurch kommen wieder die ursprünglichen Pakete aus dem zugeordneten Netz samt primärer Adressierung zum Vorschein und können entsprechend behandelt werden.

Die Kommunikation des VPN-Partners mit dem zugeordneten Netz funktioniert genau andersherum: Die VPN-Client-Software packt die Pakete in ein VPN-Protokoll und schickt diese zum VPN-Gateway, welches die Pakete auspackt und in das zugeordnete Netz zum tatsächlichen Kommunikationspartner leitet.

VPN funktioniert weitgehend unabhängig von der physischen Topologie und den verwendeten Netzwerkprotokollen auch zwischen zwei vollkommen unterschiedlichen Netzwerken. Denn das Netz, in dem sich die VPN-Partner befinden, dient lediglich als Transportmittel bei der Kommunikation mit den eingebundenen Geräten. Da die tatsächlichen Netzwerkpakete in dem VPN-Protokoll verpackt sind, müssen sie nur von den VPN-Partnern, nicht aber von den Netzwerkkomponenten dieses Netzes verstanden werden.

Gegenüber anderen Tunnelarten eines TCP/IP-Netzes zeichnet sich der VPN-Tunnel dadurch aus, dass er unabhängig von höheren Protokollen (HTTP, FTP etc.) sämtliche Netzwerkpakete weiterleitet. Auf diese Weise ist es möglich, den Datenverkehr zweier Netzkomponenten praktisch uneingeschränkt durch ein anderes Netz zu transportieren, weshalb damit sogar komplette Netzwerke über ein benachbartes Netz hinweg miteinander verbunden werden können.

Verschlüsselung

Abhängig vom verwendeten VPN-Protokoll lassen sich die Netzwerkpakete zudem verschlüsseln. Da die Verbindung dadurch abhör- und manipulationssicher wird, kann eine Verbindung zum VPN-Partner durch ein unsicheres Netz hindurch aufgebaut werden, ohne dabei ein erhöhtes Sicherheitsrisiko einzugehen.[2] Alternativ dazu lassen sich über VPN auch ungesicherte Klartextverbindungen aufbauen.[1][2]

Praktischer Nutzen eines VPNs

Sobald ein Computer eine VPN-Verbindung aufbaut, ist der Vorgang vergleichbar mit dem Umstecken seines Netzwerkkabels von seinem ursprünglichen Netz an das neu zugeordnete Netz, mit allen Auswirkungen wie geänderten IP-Adressen und Unterschieden beim Routing.

Ruft der Computer zum Beispiel eine Webseite auf, so wird die Anfrage nun aus dem neu zugeordneten Netz heraus in das Internet geleitet. Die Anfrage unterliegt so den Restriktionen des zugeordneten Netzes und nicht mehr denen des ursprünglichen Netzes. Das nutzen zum Beispiel Journalisten in Ländern, in denen der freie Zugriff auf das Internet nicht möglich ist, um die Zugriffsbeschränkung zu umgehen. Die einzige Voraussetzung besteht darin, dass der Computer aus seinem ursprünglichen Netz heraus eine Verbindung zum VPN-Gateway aufbauen kann. Das VPN-Gateway befindet sich hierfür in der Regel in einem anderen Land bzw. einem Netz mit freiem Internetzugang. Man spricht davon, dass die Internetanfragen (wie auch sämtliche weitere Netzwerkanfragen) über VPN getunnelt werden.

Ein weiterer Grund, um Internetzugriffe zu tunneln, besteht im Schutz der Privatsphäre. Für das Handy, das Notebook und andere Geräte gilt gleichermaßen, dass der Datenverkehr von Dritten leicht mitgelesen werden kann, sobald für den Internetzugriff ein öffentlicher Zugang genutzt wird. Nicht jeder Zugriff lässt sich über den direkten Weg verschlüsselt aufbauen und selbst wenn der Anwender für bestimmte Vorgänge eine verschlüsselte Verbindung nutzt, bleibt die Information einsehbar, wohin er sich gerade verbunden hat. Ein VPN-Tunnel löst beide Probleme, da (je nach VPN-Protokoll) hier eine Verschlüsselung sämtlicher Netzwerkpakete möglich ist. Zudem kann derjenige, der den Datenverkehr des öffentlichen Zugangs möglicherweise mitliest, nur noch eine Verbindung zum VPN-Gateway erkennen. Das tatsächliche Ziel bleibt ihm verborgen, da er nicht einsehen kann, wohin von dort aus die Verbindung weitergeleitet wird.

Dies sind nur zwei ausgesuchte Beispiele, die zum einen den Nutzen bezüglich des Netzwerkwechsels aufzeigen und zum anderen auf den Nutzen einer möglichen Verschlüsselung eingehen. Die sich daraus ergebenden Anwendungsmöglichkeiten sind vielfältig.

Anwendungsmöglichkeiten

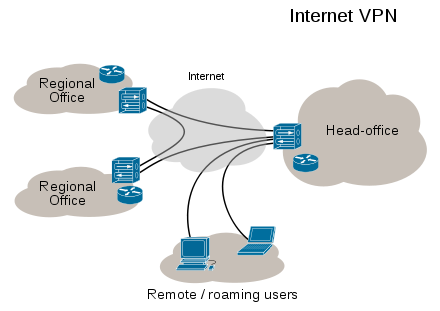

- Über VPN können lokale Netze mehrerer Geschäftsstellen über das Internet auf eine sichere Art miteinander verbunden werden (eine so genannte Site-to-Site-Verbindung).

- Der Computer eines Mitarbeiters kann über VPN von Zuhause aus einen gesicherten Zugriff auf das Firmennetz erlangen. Dazu baut er eine Verbindung zum Internet auf. Dann startet er eine VPN-Software (den VPN-Client, der die Beschaffenheit des Firmennetzes auf dem lokalen Computer virtuell nachbildet). Diese baut über das Internet eine Verbindung zum VPN-Gateway der Firma auf. Nach der Authentifizierung hat der Mitarbeiter Zugriff auf das Firmennetz – gerade so, als säße er mittendrin. Diese Verbindungsart wird End-to-Site genannt. Das Verfahren wird auch verwendet, um WLAN und andere Funkstrecken zu sichern.

In Abgrenzung zum End-to-Site-VPN wird von einigen Herstellern (zum Beispiel bei MSDN[10], auf netmotionwireless.com[11], bei VoIP-Info.de[12], auf tomsnetworking.de[13]) „Mobile VPN“ als Bezeichnung für ein VPN genutzt, welches nahtloses Roaming zwischen zum Beispiel GPRS, UMTS und WLAN unterstützt. Dadurch soll eine dauerhafte Netzwerkverbindung ohne ständiges Neueinwählen ermöglicht werden. - Es ist auch möglich, dass sich der Rechner des Mitarbeiters per VPN nicht in ein entferntes physisches Firmennetz hängt, sondern direkt an einen Server bindet. VPN dient hier dem gesicherten Zugriff auf den Server. Diese Verbindungsart wird Ende-zu-Ende (englisch „end-to-end“) genannt. Auf diese Weise ist es auch möglich, ein logisch (jedoch nicht physisch) abgekapseltes virtuelles Netz aufzubauen, welches lediglich aus weiteren VPN-Partnern besteht, die sich ebenfalls mit dem Server verbunden haben. Die VPN-Partner können nun gesichert miteinander kommunizieren.

- Es besteht auch die Möglichkeit, dass sich zwei Server über VPN miteinander unterhalten können, ohne dass die Kommunikation durch Dritte eingesehen werden kann (das entspricht einer Ende-zu-Ende-Verbindung, welche für einen solchen Fall mitunter auch Host-to-Host genannt wird).

FreeS/WAN sowie dessen Nachfolger Openswan und strongSwan bieten noch die Möglichkeit der so genannten „opportunistic encryption“: Es wird zu jedem Computer, mit dem der eigene Computer Daten austauscht, ein Tunnel aufgebaut, wenn dieser einen Schlüssel per DNS bereitstellt. - Ähnlich wie bei der Einwahl von zu Hause in ein Firmennetz können sich auch beliebige Clients aus dem Firmennetz in ein separates, speziell gesichertes Netz innerhalb der Firma per VPN einwählen: ein privates (datentechnisch abgekapseltes) Netz innerhalb des Firmennetzes also, bei dem die Clients bis zum VPN-Gateway dieselbe physikalische Leitung verwenden, wie alle anderen Clients des Netzes auch – mit dem Unterschied, dass sämtliche VPN-Netzpakete bis zum Gateway verschlüsselt übertragen werden können.

Sicherheit

Durch die Verwendung von Passwörtern, öffentlichen Schlüsseln oder durch ein digitales Zertifikat kann die Authentifizierung der VPN-Endpunkte gewährleistet werden. Daneben werden auch Hardware-basierte Systeme wie bei SecurID angeboten.

Implementierungen

VPNs setzen auf folgenden zugrunde liegenden Protokollen auf:

- IPsec eignet sich sowohl für Site-to-Site-VPNs als auch für End-to-Site-VPNs.

- TLS/SSL werden hauptsächlich für End-to-Site-VPNs eingesetzt.

- ViPNet eignet sich besonders für Ende-zu-Ende-VPNs, erlaubt aber auch End-to-Site- und Site-to-Site-VPNs.

- PPTP und L2TP (Layer 2 VPN-Protokolle)

- PPPD (PPP-Daemon) und SSH in Kombination kann den gesamten IP-Verkehr durch einen Tunnel leiten. Die Lösung ist ähnlich dem PPTP ohne dessen Sicherheitsprobleme.

- SSTP von Microsoft in Windows Server 2008 und Windows Vista Service Pack 1 eingeführtes Secure Socket Tunneling Protocol. SSTP tunnelt den PPP oder L2TP Verkehr durch einen SSL-3.0-Kanal.[14]

Viele moderne Betriebssysteme enthalten Komponenten, mit deren Hilfe ein VPN aufgebaut werden kann. Linux enthält seit Kernel 2.6 eine IPSec-Implementierung, ältere Kernel benötigen das KLIPS-IPSec-Kernelmodul, das von Openswan und strongSwan zur Verfügung gestellt wird. Auch BSD, Cisco IOS, Mac OS X und Windows sind IPSec-fähig.

Siehe auch: SSL VPN, OpenVPN, CIPE

Die virtuelle Netzwerkkarte einer VPN-Sitzung

Die auf dem PC installierte VPN-Client-Software sorgt in der Regel dafür, dass der PC nur noch die Kommunikationspartner des VPN-Netzes erreicht. In diesem Modus können die Teilnehmer des ursprünglichen Netzes auch keine Verbindung zu einem (möglichen) Netzwerkdienst des PCs aufbauen, solange die VPN-Verbindung besteht. Dafür kann der PC nun für das zugeordnete (VPN-)Netz Netzwerkdienste bereitstellen.

Um das zu erreichen, wird von der VPN-Client-Software bei der Erstellung einer VPN-Sitzung eine virtuelle Netzwerkkarte angelegt. Sie wird im Folgenden VPN-Adapter genannt.

Um die Arbeitsweise des virtuellen VPN-Adapters zu verstehen, ist es hilfreich zunächst den physischen Netzwerkanschluss zu betrachten: Ein PC wird üblicherweise (wenigstens) einen real vorhandenen Netzwerkanschluss aufweisen. Diesem Netzwerkanschluss wurde in seinem Netz eine Adresse zugewiesen. Man kann ihn per „ping <Adresse>“ von dem eigenen PC aus genauso ansprechen, wie die Teilnehmer des Netzes ebenfalls darauf zugreifen können.

Obgleich der PC (davon gehen wir in diesem Beispiel einmal aus) nur diesen einen real existierenden Netzwerkadapter besitzt, lässt sich von diesem PC aus eine vermeintlich zweite Netzwerkkarte ebenso ansprechen: „ping 127.0.0.1“. Das ist ein virtueller Netzwerkadapter namens localhost, eine Loopback-Schnittstelle, die auf jedem PC vorhanden ist, der sich in einem TCP/IP-Netz befindet.

Ein Netzwerkdienst bindet sich an einen Port einer Netzwerkadresse. Über diesen Port empfängt der Dienst seine Netzwerkanfragen.

Per Konfiguration kann sich der Dienst nun an die reale Netzwerkadresse und/oder an die Adresse 127.0.0.1 binden. Der Unterschied: Hängt er sich an die reale Adresse, so kann man von dem PC aus auf den Dienst genauso zugreifen, wie alle Teilnehmer des Netzes den Dienst erreichen können. Hängt er sich jedoch ausschließlich an 127.0.0.1, so können nur Programme dieses PCs den Dienst erreichen; jemand aus dem Netz kann darauf nicht zugreifen.

Genauso verhält es sich auch mit dem VPN-Adapter: Ohne dass eine weitere physische Netzwerkkarte in dem PC verbaut wird, legt VPN eine zusätzliche virtuelle Netzwerkkarte an, die (ähnlich der Adresse 127.0.0.1) nur von dem PC aus ansprechbar ist. Diese virtuelle Netzwerkkarte erhält die Adresse, die der VPN-Sitzung zugewiesen wurde. So kann der PC über Standardmethoden die gerade aktuelle eigene IP-Adresse innerhalb des VPN-Netzes erfragen. Zudem erhalten auch alle darüber verschickten Netzwerkpakete bereits hier eine für das VPN-Netz gültige Absenderadresse.

Stark vereinfacht ausgedrückt (wir betrachten in dem Beispiel keinen Split-Tunneling-Modus) werden sämtliche Netzwerkanfragen der auf dem PC installierten Programme nun zum VPN-Adapter geleitet. Mit Ausnahme der VPN-Software kann also kein Programm des PCs direkt auf die physische Netzwerkkarte zugreifen, solange die VPN-Verbindung besteht.

Sämtliche Pakete, die an dem VPN-Adapter eingehen, nimmt die VPN-Client-Software in Empfang, packt sie in das VPN-Protokoll und schickt sie zum VPN-Gateway. Dabei nutzt die VPN-Client-Software die physische Netzwerkkarte des PCs, über die sie die VPN-Pakete zum Gateway schickt. Dadurch erhalten die VPN-Pakete die Absenderadresse der physischen Netzwerkkarte (diese „äußere Verpackung“ erhält also eine Adresse, die wieder kompatibel zum ursprünglichen Netz ist – nur so können die Antwortpakete adressierungstechnisch auch wieder zum PC gelangen).

Sobald das VPN-Gateway auf der Gegenseite die ursprünglichen Pakete aus dem VPN-Protokoll extrahiert hat, kommen auch ihre ursprünglichen (VPN-)Adressen zum Vorschein (Zielsystem=Computer aus dem Netz hinter dem VPN-Gateway und Absender=Adresse des VPN-Adapters). Das Gateway reicht die Pakete nun an das Zielsystem weiter.

Es liegt nun an dem VPN-Gateway die an den VPN-Adapter adressierten Antwortpakete des Zielsystems abzufangen und in das VPN-Protokoll zu packen. Dann schickt das Gateway die VPN-Pakete an die Adresse der physischen Netzwerkkarte des PCs (an den Port der VPN-Client-Software). So werden die VPN-Pakete von der VPN-Client-Software in Empfang genommen, ausgepackt und intern zum virtuellen VPN-Netzwerkadapter weitergeleitet.

Für die Programme des PCs sieht es so aus, als hätten Sie über den VPN-Adapter Netzwerkanfragen in das Netz geschickt und auch die Antworten darauf über den VPN-Adapter direkt aus dem zugeordneten Netz erhalten. Von der dazwischen liegenden VPN-Client-Software und dem physischen Netzwerkanschluss des ursprünglichen Netzes, über das die Pakete tatsächlich geleitet werden, bekommen sie nichts mit.

Das entspricht etwa dem folgenden Schema: Hinz, Filiale 1, Raum 23, schickt einen Brief an Kunz, Filiale 2, Raum 42. Der Briefumschlag enthält diese Daten des Adressaten und Absenders. Dann legt Hinz den Brief in die Hauspost (das wäre in diesem Fall die VPN-Software). Da die Filialen über Postfächer miteinander kommunizieren, wird der Brief von der Hauspost in einen weiteren Umschlag gelegt. Adresse ist nun 55555, das Postfach von Filiale 2; Absender ist nun 42384, Postfach von Filiale 1 (die Adresse der real vorhandenen Netzwerkkarte). Erreicht der Brief die Filiale 2, so wird der äußere Briefumschlag von der dortigen Hauspost geöffnet. Dadurch kommt der ursprüngliche Umschlag zum Vorschein und die Hauspost der Filiale 2 kann den Brief nun an Kunz nach Raum 42 weiterreichen. Seine Antwort verschickt Kunz nach demselben Prinzip.

Für die Teilnehmer des ursprünglichen Netzes gilt die obige Aussage, dass nur der PC selbst, nicht aber die Teilnehmer seines Netzes auf den VPN-Adapter zugreifen können. Für die Teilnehmer des zugeordneten (VPN-)Netzes gilt sie jedoch nicht, da die VPN-Client-Software deren Netzwerkanfragen an den VPN-Adapter weiterleitet. Stellt der PC also einen Netzwerkdienst innerhalb des VPNs bereit, so muss sich der Dienst an den virtuellen VPN-Adapter binden.

SSL-VPNs

→ Hauptartikel: SSL-VPN

SSL-VPNs nutzen das gesicherte SSL- oder TLS-Protokoll für die Übertragung ihrer Daten.[15]

Auch wenn hier ein vollumfängliches VPN im Sinne des konventionellen VPNs möglich ist, wurden Site-to-Site-Lösungen fast vollständig von IPsec-basierenden VPNs abgelöst. Ein Fat Client SSL VPN kann allerdings noch immer einen End-to-Site-Zugang bieten, für den Fall dass ein Mitarbeiter aufgrund der Beschränkungen bei einem Kunden keinen IPsec-Tunnel aufbauen kann.[4] Genau wie bei dem konventionellen VPN ist es dafür notwendig, auf dem Computer eine VPN-Client-Software zu installieren, die dort das zugeordnete Netz virtuell nachbildet (siehe VPN-Adapter). Darüber ist es dann möglich, den kompletten Netzwerkverkehr über die verschlüsselte SSL-Verbindung zu übertragen und so den PC an das entfernte Netz zu binden.

Bei allen anderen SSL-VPNs entfällt die Installation der sonst üblichen VPN-Client-Software zumindest teilweise.

Ein Thin Client SSL VPN benötigt lediglich ein Plugin (eine Art Erweiterungsbaustein) für einen Webbrowser, wobei der Browser auf den gängigsten Betriebssystemen bereits vorinstalliert ist. Das heruntergeladene Plugin arbeitet auf dem Client als Proxy und ermöglicht so den Zugang zu entsprechenden Netzwerkdiensten aus dem entfernten Netz.[4]

Ein Clientless SSL VPN greift ohne spezielle Softwareerweiterungen über einen Browser auf Webseiten des Internetservers eines Unternehmens zu.[3] Der Fernzugriff ist hierbei lediglich auf Webanwendungen des Servers möglich. Der Webserver des Unternehmens kann intern eine Umsetzung für die Kommunikation mit anderen Unternehmensanwendungen realisieren und so als Schnittstelle zu diesen Anwendungen fungieren.[4] Jedoch ist der Web-Zugriff darauf oft nur bedingt möglich, wenn diese Anwendungen nicht ebenfalls Web-basierend sind.

Siehe auch

Literatur

- Joseph Davies, Elliot Lewis: Virtuelle Private Netzwerke mit Windows Server 2003. (Sichere Netzwerkanbindung mit VPNs). Microsoft Press, Unterschleißheim 2004, ISBN 3-86063-962-5 (Fachbibliothek).

- Kai-Oliver Detken, Evren Eren: Extranet. VPN-Technik zum Aufbau sicherer Unternehmensnetze. Addison-Wesley, München u. a. 2001, ISBN 3-8273-1674-X (Datacom-Akademie).

- Gerhard Lienemann: Virtuelle Private Netzwerke. Aufbau und Nutzen. Vde-Verlag, Berlin u. a. 2002, ISBN 3-8007-2638-6.

- Manfred Lipp: VPN – Virtuelle Private Netzwerke. Aufbau und Sicherheit. Vollständig überarbeitete und ergänzte Auflage. Addison-Wesley, München u. a. 2006, ISBN 3-8273-2252-9 (net.com).

- Ralf Spenneberg: VPN mit Linux. Grundlagen und Anwendung virtueller privater Netzwerke mit Open-Source-Tools. 2. vollständig aktualisierte Auflage. Addison-Wesley, München u. a. 2010, ISBN 978-3-8273-2515-0 (Open Source Library) (Hier als PDF kapitelweise verfügbar).

Weblinks

- Vergleich von VPN-Techniken im Computerwoche-Wiki

- Erweiterte Erklärung auf glossar.de

- von VPN Einführung über Tunnelling, Layer 2 & 3 bis Firewall Based in einem Tutorial zusammengefasst

- VPN-Knigge Heise Artikel aus c't 07/06, Seite 114 von Daniel Bachfeld

- Übersicht über kommerzielle VPN-Anbieter weltweit

- Virtuelle Private Netze (VPN) von Wolfgang Schulte, DHBW Stuttgart, in NTZ 2/10 Seite 54

Einzelnachweise

- ↑ a b c d e f "What is a VPN?", Paul Ferguson und Geoff Huston, April 1998

- ↑ a b c d „Tunneling Protokolle für VPN“ von tcp-ip-info.de

- ↑ a b „Making way for the new VPN“, Zeitschrift NetworkWorld, S. 64, Ausgabe 23-30. Dezember 2002 (Quelle: books.google.de, Bücher- und Zeitschriftenarchiv; frühste Ausgabe zu „Clientless VPN“)

- ↑ a b c d Die Wahl der richtigen VPN-Technik auf computerwoche.de

- ↑ a b c Virtuelles privates Netz von itwissen.info

- ↑ End-to-Site-VPNs aus Virtuelle private Netze – weltweite LANs von Tobias Zimmer, 1999, teco.edu

- ↑ End-to-End-VPNs aus Virtuelle private Netze – weltweite LANs von Tobias Zimmer, 1999, teco.edu

- ↑ Site-to-Site-VPNs aus Virtuelle private Netze – weltweite LANs von Tobias Zimmer, 1999, teco.edu

- ↑ Sichere Datenübertragung trotz Internet – Virtuelle Private Netzwerke von Marcel Binder, März 2008, auf tomshardware.de

- ↑ Mobile VPN

- ↑ Was ist ein mobiles VPN?

- ↑ http://www.voip-info.de/news/newsartikel__3085.php

- ↑ Mobile VPN Testbericht von NetMotion Wireless

- ↑ SSTP Makes Secure Remote Access Easier

- ↑ Daniel Bachfeld (13. April 2006): VPN-Knigge – VPN-Protokolle und Standards. c't. Abgerufen am 7. März 2011.

Wikimedia Foundation.