- Asymmetrisches Signaturverfahren

-

Unter einer elektronischen Signatur versteht man mit elektronischen Informationen verknüpfte Daten, mit denen man den Unterzeichner bzw. Signaturersteller identifizieren und die Integrität der signierten elektronischen Informationen prüfen kann. In der Regel handelt es sich bei den elektronischen Informationen um elektronische Dokumente. Die elektronische Signatur erfüllt somit technisch gesehen den gleichen Zweck wie eine eigenhändige Unterschrift auf Papierdokumenten.

Für bestimmte Bereiche stellen die nationalen Gesetzgeber zusätzliche Anforderungen an elektronische Signaturen. So erfüllen in Deutschland nur qualifizierte elektronische Signaturen gemäß § 2 Nr. 3 Signaturgesetz (SigG) die Anforderungen an die elektronische Form gemäß § 126a BGB, die die gesetzlich vorgeschriebene Schriftform ersetzen kann. Auch gelten nur mit einer qualifizierten elektronischen Signatur versehene elektronische Dokumente als Privaturkunden im Sinne der Zivilprozessordnung (ZPO). Im österreichischen Signaturgesetz wird eine elektronische Signatur sogar als gleichwertig mit der handgeschriebenen Unterschrift angesehen.

In Fällen, in denen eine qualifizierte elektronische Signatur nicht gesetzlich vorgeschrieben ist, können Dokumente, die „nur“ mit einer fortgeschrittenen elektronischen Signatur gemäß § 2 Nr. 2 SigG versehen wurden, jedoch per Augenscheinsbeweis ebenfalls als Beweismittel vor Gericht verwendet werden.

Inhaltsverzeichnis

Abgrenzung zur digitalen Signatur

Oftmals werden die Begriffe „digitale Signatur“ und „elektronische Signatur“ synonym verwendet. Dies ist jedoch nicht korrekt. Der Begriff „digitale Signatur“ bezeichnet eine Klasse von kryptografischen (d. h. mathematischen) Verfahren, während „elektronische Signatur“ ein rein rechtlicher Begriff ist. Der Terminus „elektronische Signatur“ wurde zuerst von der Europäischen Kommission in einem überarbeiteten Entwurf der EU-Richtlinie 1999/93/EG verwendet, um die rechtlichen Regelungen nicht an eine bestimmte Technologie zu koppeln; in einem früheren Entwurf war noch der Begriff „digitale Signatur“ verwendet worden [1]. Die Richtlinie und die darauf basierenden nationalen Signaturgesetze der Mitgliedsstaaten fassen den Begriff bewusst sehr weit: „‚Elektronische Signaturen‘ sind Daten in elektronischer Form, die anderen elektronischen Daten beigefügt oder logisch mit ihnen verknüpft sind und die der Authentifizierung dienen.“ Diese Definition umfasst neben digitalen Signaturen auch andere, nicht auf kryptographischen Methoden insbesondere nicht auf digitalen Zertifikaten basierende Verfahren.

Rechtliche Rahmenbedingungen

EG-Richtlinie

Der Ausgangspunkt für die aktuelle Signaturgesetzgebung in der Europäische Union ist die EG-Richtlinie 1999/93/EG („Signaturrichtlinie“). Diese definiert die Vorgaben für die Regelungen elektronischer Signaturen, die durch die Mitgliedstaaten und die anderen Staaten des Europäischen Wirtschaftsraumes in nationalen Gesetzen umgesetzt wurden.

Die Signaturrichtline definiert die elektronische Signatur technologieneutral als Daten, die anderen Daten „beigefügt oder logisch mit ihnen verknüpft sind, und die zur Authentifizierung dienen“. Jeder einem elektronischen Dokument oder einer Nachricht angehängte Name des Urhebers bzw. Absenders erfüllt diese Definition. Einen höheren Beweiswert besitzen dagegen fortgeschrittene elektronische Signaturen, die es ermöglichen, die Authentizität und Unverfälschtheit der durch sie signierten Daten zu prüfen. Derzeit erfüllen nur auf digitalen Signaturen basierende elektronische Signaturen diese Anforderungen. Schließlich behandelt die Richtlinie fortgeschrittene elektronische Signaturen, die auf einem qualifizierten Zertifikat beruhen und mit einer sicheren Signaturerstellungseinheit (SSEE) erstellt wurden. Die Richtlinie definiert für diese Art von Signaturen zwar keinen Begriff, geht aber in wesentlichen Punkten speziell auf sie ein; inzwischen hat sich europaweit fast überall der Begriff qualifizierte elektronische Signatur durchgesetzt.

Die Richtlinie legt Anforderungen an die Ausstellung von Zertifikaten und an andere Zertifizierungsdienste fest. Nach Artikel 2 Nr. 9 ist ein Zertifikat „eine elektronische Bescheinigung, mit der Signaturprüfdaten einer Person zugeordnet werden und die Identität dieser Person bestätigt wird“. Zertifizierungsdienste umfassen nach Artikel 2 Nr. 11 auch „anderweitige Dienste im Zusammenhang mit elektronischen Signaturen“, also z. B. Auskunftsdienste für Zertifikate, Identifizierungs- und Registrierungsdienste für die Ausstellung von Zertifikaten oder Zeitstempeldienste. Besondere Anforderungen stellt die Signaturrichtlinie an ein qualifiziertes Zertifikat. Zum Einen muss es den Aussteller, den Schlüsselinhaber und den Geltungsbereich des Zertifikates spezifizieren und die fortgeschrittene elektronische Signatur des Ausstellers tragen; zum Anderen muss der Aussteller umfangreiche und weitgehende Anforderungen bezüglich der Sicherheit und Nachvollziehbarkeit der Ausgabe der Zertifikate erfüllen.

Die wichtigsten Regelungen der Signaturrichtlinie waren, dass

- die Mitgliedstaaten die Bereitstellung von Zertifizierungsdiensten nicht von einer vorherigen Genehmigung abhängig machen dürfen

- eine qualifizierte elektronische Signatur, d. h. eine fortgeschrittene elektronische Signatur, die auf einem qualifizierten Zertifikat beruht und mit einer sicheren Signaturerstellungseinheit erstellt wurde, die gleiche Wirkung hat, wie eine handschriftliche Unterschrift.

- ein Aussteller von qualifizierten Zertifikaten gegenüber einer Person, die auf ein Zertifikat vertraut, dafür haftet.

- die in einem Mitgliedsstaat ausgestellten qualifizierten Zertifikate und die darauf basierenden Signaturen in allen Mitgliedstaaten gegenseitig anerkannt werden,

- Signaturen, die nicht auf einem qualifizierten Zertifikat beruhen, ebenfalls als Beweismittel vor Gericht eingesetzt werden können. Die konkreten Rechtsfolgen einer solchen „einfachen“ oder fortgeschrittenen elektronischen Signatur (im Unterschied zur qualifizierten elektronischen Signatur) werden jedoch nicht weiter geregelt und liegen somit bei einem Streitfall im Ermessen des Gerichtes (Objekte des Augenscheins).

Rechtliche Rahmenbedingungen Deutschland

Die elektronische Signatur ist durch mehrere Rechtsvorschriften geregelt:

- Signaturgesetz (SigG)

- Signaturverordnung (SigV)

- Bürgerliches Gesetzbuch (BGB), hier vor allem die §§ 125 ff. über die Formen von Rechtsgeschäften

- Verwaltungsverfahrensgesetz (VwVfG, des Bundes und der meisten Länder), hier vor allem § 3a zur elektronischen Kommunikation und § 37 zum elektronischen Verwaltungsakt.

- Unzählige weitere Rechtsvorschriften, die 2001 durch das Formanpassungsgesetz geändert wurden.

- Daneben gelten Vorschriften der Europäischen Union.

- 1. Gesetz zur Änderung des Signaturgesetzes (1. SigÄndG)

Formen der elektronischen Signatur

Das Signaturgesetz übernimmt im Wesentlichen die Definitionen der europäischen Richtlinie und unterscheidet ebenso wie diese zwischen den folgenden Formen von elektronischen Signaturen:

- allgemeine elektronische Signatur

- fortgeschrittene elektronische Signatur

- qualifizierte elektronische Signatur.

Jede Signatur steht für eine bestimmte Qualitätsstufe. Je höherwertiger die Signatur, desto mehr Bedeutung hat sie für den Rechtsverkehr, und desto größer ist ihre Funktionalität. Bei qualifizierten elektronischen Signaturen, bei denen das qualifizierte Signaturzertifikat von einem akkreditierten Zertifizierungsdiensteanbieter ausgestellt wurde, ist die höchste Qualitätsstufe erreicht.

Anforderungen gemäß Signaturgesetz

An eine einfache (d. h. nicht fortgeschrittene) elektronische Signatur werden keine besonderen Anforderungen gestellt. So gilt z. B. auch die Angabe des Urhebers oder Absenders ohne digitale Signatur als „einfache“ Signatur. In einem Zivilprozess unterliegen Dokumente bzw. Dateien mit einfachen elektronischen Signaturen der Beweiswürdigung durch das Gericht, das in seiner Bewertung frei ist. Im Rechtsstreit kommt es also darauf an, ob ein Signaturverfahren eingesetzt wurde, das vom Gericht als beweiswürdig eingestuft wird, was gegebenenfalls durch Gutachter festgestellt wird. Einfache elektronische Signaturen können gemäß BGB § 127 für formfreie Vereinbarungen eingesetzt werden.

Für eine fortgeschrittene elektronischen Signatur übernimmt § 2 Nr. 2 SigG im Wesentlichen die Definition der Richtlinie: Eine fortgeschrittene Signatur muss mit einem einmaligen – praktisch also geheimen – Signaturschlüssel, der dem Signaturersteller während der Signaturerstellung zur Verfügung stehen muss, und mit Mitteln, die unter seiner alleinigen Kontrolle stehen, erstellt worden sein. Zusätzlich muss der Signaturersteller bei Bedarf identifizierbar sein. Dies erfolgt entweder über den dem Signaturersteller zugewiesenen Prüfschlüssel oder gegebenenfalls mittels während der Signaturerstellung erfasster biometrischer Unterschriften.

Der Begriff „Signaturschlüssel“ bezieht sich außerdem nicht notwendigerweise nur auf kryptographische Schlüssel,[2] und für die Identifizierbarkeit des Signaturerstellers ist nicht zwingend ein Zertifikat erforderlich, so dass z. B. auch mit PGP fortgeschrittene elektronische Signaturen erstellt werden können.[3]

Im Rechtsstreit werden fortgeschrittene elektronische Signaturen wie „einfache“ elektronische Signaturen als Objekte des Augenscheins behandelt, d. h. die sich auf die Signatur beziehende Partei muss beweisen, dass digitale Signatur und Identifizierungsmerkmal echt sind. Fortgeschrittene elektronische Signaturen können gemäß BGB § 127 für formfreie Vereinbarungen eingesetzt werden.

Nur Dokumente mit einer qualifizierten elektronischen Signatur gemäß § 2 Nr. 3 SigG können als elektronische Form eine per Gesetz geforderte Schriftform auf Papier ersetzen, vgl. §126a BGB. In Übereinstimmung mit der europäischen Richtlinie ist eine qualifizierte elektronische Signatur eine fortgeschrittene elektronische Signatur, die auf einem zum Zeitpunkt ihrer Erzeugung gültigen qualifizierten Zertifikat beruht und mit einer sicheren Signaturerstellungseinheit (SSEE) erstellt wurde. Der Signaturschlüssel darf dabei ausschließlich in der SSEE gespeichert und angewendet werden, und die Übereinstimmung der SSEE mit den Vorgaben des Signaturgesetzes muss durch eine anerkannte Stelle geprüft und bestätigt werden. Dagegen ist auch für qualifizierte elektronische Signaturen eine Prüfung und Bestätigung der Signaturanwendungskomponente, welche Signatursoftware, Treiber und Chipkartenleser umfasst, nicht zwingend vorgeschrieben, jedoch ist mindestens eine Herstellererklärung nötig, in der der jeweilige Hersteller die Konformität der Komponente zum SigG und zur SigV gemäß § 17 SigG bestätigt. Eine solche Herstellererklärung wird später von der Bundesnetzagentur im Bundesanzeiger veröffentlicht[4], ist aber bereits mit der Einreichung bei der Bundesnetzagentur genügend.

Prüfsiegel der Bundesnetzagentur für akkreditierte Anbieter von qualifizierten elektronischen Zertifikaten

Prüfsiegel der Bundesnetzagentur für akkreditierte Anbieter von qualifizierten elektronischen ZertifikatenZusätzlich wird bei qualifizierten elektronischen Signaturen unterschieden, von welchem Anbieter die Zertifikate ausgestellt und die Signaturschlüssel erzeugt werden. Dabei wird zwischen nicht-akkreditierten Anbietern und Anbietern mit Akkreditierung durch die Bundesnetzagentur unterschieden. Laut Signaturgesetz muss jeder Anbieter von Zertifikaten für qualifizierte elektronische Signaturen bestimmte Anforderungen bezüglich des von ihm betriebenen Rechenzentrums erfüllen. Der Anbieter kann sich bescheinigen lassen, dass sein Rechenzentrum den höchsten Sicherheitsanforderungen genügt. Dem geht eine Prüfung durch eine anerkannte Bestätigungsstelle (das Bundesamt für Sicherheit in der Informationstechnik (BSI) oder eine private Bestätigungsstelle) voraus. Stellt diese fest, dass die Sicherheitsanforderungen durch den Anbieter bzw. den Betreiber des Rechenzentrums (wird in diesem Rahmen auch als Trust Center bezeichnet) erfüllt sind, bescheinigt die Bundesnetzagentur dessen Sicherheit. Der Betreiber des Rechenzentrums darf sich nun als akkreditiert bezeichnen und erhält für seine Zertifizierungsdienste qualifizierte Zertifikate von der Zertifizierungsstelle der Bundesnetzagentur, die in Deutschland die Wurzelinstanz (Root CA) in der Public-Key-Infrastruktur (PKI) für qualifizierte Zertifikate darstellt.

Einsatz in der Praxis

Das bürgerliche Gesetzbuch erlaubt den Ersatz der per Gesetz vorgeschriebenen – also nicht freiwilligen – Schriftform (max. 5 % aller unterzeichneten Vereinbarungen bzw. Erklärungen) durch die elektronische Form, soweit durch Gesetz nichts anderes bestimmt ist (§ 126 BGB). Die elektronische Form ist gewahrt, wenn dem elektronischen Dokument der Name des Unterzeichners/Signierenden hinzugefügt und mit einer qualifizierten elektronischen Signatur versehen wird (§ 126a BGB).

Für formfreie Vereinbarungen, die nicht per Gesetz der Schriftform benötigen, jedoch aus Beweisgründen freiwillig schriftlich verfasst und unterzeichnet bzw. signiert werden, können die Vertragspartner für elektronische Dokumente eine andere Signaturform vereinbaren, also entweder eine „einfache“ oder fortgeschrittene elektronische Signatur wählen (§ 127 BGB).

Die für qualifizierte elektronische Signaturen zugelassenen Kryptoalgorithmen werden von der Bundesnetzagentur genehmigt und veröffentlicht. Dort sind auch die für eine qualifizierte elektronische Signatur zugelassenen Produkte aufgelistet.

Zertifizierungsdienste sind genehmigungsfrei, aber anzeigepflichtig. Bei der Anzeige ist darzulegen, dass und wie die gesetzlichen Anforderungen (finanzielle Deckungsvorsorge, Zuverlässigkeit, Fachkunde) erfüllt sind.

Rechtliche Rahmenbedingungen Schweiz

Die elektronische Signatur ist durch das Bundesgesetz über Zertifizierungsdienste im Bereich der elektronischen Signatur (ZertES) sowie durch die Verordnung über Zertifizierungsdienste im Bereich der elektronischen Signatur (VZertES) geregelt. Das Obligationenrecht (OR) sieht in Art. 14 Abs. 2 bis bzw. Art. 59a eine Gleichstellung von ZertES-konformer elektronischer Signatur und Handunterschrift im Bereich gesetzlicher Formvorschriften sowie eine Haftung des Inhabers des Signierschlüssels für den sorgfältigen Umgang mit dem Schlüssel vor. ZertES, VZertES und die entsprechende OR-Novelle sind am 1. Januar 2005 in Kraft getreten.

Ein wesentlicher Unterschied zur Regelung in der EU-Signaturrichtlinie liegt darin, dass für eine Rechtswirkung der erwähnten obligationenrechtlichen Normen jeweils die Anerkennung (EU-Terminologie: Akkreditierung) des jeweiligen Zertifizierungsdienstes durch eine Anerkennungsstelle vorausgesetzt wird. Es braucht also in der Schweiz die gesetzeskonforme elektronische Signatur eines anerkannten Zertifizierungsdienstes, während in der EU nur eine gesetzeskonforme Signatur vorausgesetzt wird und die Akkreditierung damit freiwillig bleibt. Die Anerkennung bzw. Akkreditierung ist eine Bestätigung dafür, dass der Zertifizierungsdienst die Anforderungen des Gesetzes erfüllt.

Die Schweizerische Akkreditierungsstelle (SAS) publiziert eine Liste der anerkannten Zertifizierungsdienste. Derzeit sind Swisscom Solutions, QuoVadis Trustlink Schweiz, die SwissSign AG der Schweizerischen Post und das Bundesamt für Informatik und Telekommunikation (BIT) anerkannte Anbieter von Zertifizierungsdiensten (Stand: Juli 2007) [5].

Rechtliche Rahmenbedingungen Österreich

Österreich war das erste Land, das die Richtlinie 1999/93/EG des Europäischen Parlaments und des Rates über gemeinschaftliche Rahmenbedingungen für elektronische Signaturen umgesetzt hatte.

Die Grundlage für die Anerkennung elektronischer Signaturen im österreichischen Recht bildet das Signaturgesetz. Dieses unterscheidet zwischen der (einfachen) elektronischen Signatur und der sicheren elektronischen Signatur, welche im Wesentlichen der qualifizierten elektronischen Signatur in Deutschland entspricht. Zum 1. Januar 2008 trat eine Novelle des Signaturgesetzes in Kraft.

Das Bundesgesetz über Regelungen zur Erleichterung des elektronischen Verkehrs mit öffentlichen Stellen (E-Government-Gesetz) ermöglicht die Nutzung einer Bürgerkarte mit sicherer elektronischer Signatur für die Teilnahme an elektronischen Verwaltungsverfahren. Als Übergangslösung kann gemäß § 25 bis zum 31. Dezember 2007 alternativ eine Verwaltungssignatur verwendet werden, deren spezifische Anforderungen in der Verwaltungssignaturverordnung geregelt sind. Diese Übergangslösung wird nicht verlängert, so dass seit 1. Januar 2008 zwingend eine sichere bzw. qualifizierte elektronische Signatur im E-Government vorgeschrieben ist.

Technische Umsetzung

Aufgrund der weiten und technologie-neutralen Definition lassen sich elektronische Signaturen durch völlig verschiedene technische Verfahren umsetzen. So stellt auch die Angabe des Absenders in einer E-Mail bereits eine elektronische Signatur dar. Auch ein über das Internet geschlossener Vertrag enthält eine elektronische Signatur, sofern geeignete Verfahren, etwa eine Passwortabfrage, den Vertragsabschluss durch eine bestimmte Person hinreichend belegen.

Fortgeschrittene oder gar qualifizierte elektronische Signaturen, die eine zuverlässige Identifizierung des Unterzeichners ermöglichen und eine nachträgliche Veränderung der Daten erkennen lassen müssen, können technisch mit digitalen Signaturen in Verbindung mit digitalen Zertifikaten von einer Public-Key-Infrastruktur (PKI) realisiert werden. Bei diesen Verfahren wird ein Schlüsselpaar verwendet. Ein Schlüssel wird für die Erzeugung der Signatur verwendet (Signaturschlüssel) und ein Schlüssel für die Prüfung (Signaturprüfschlüssel). Bei qualifizierten Signaturen ist die Zuordnung der asymmetrischen Schlüsselpaare gemäß deutschem Signaturgesetz zwingend erforderlich.

Bei fortgeschrittenen Signaturen ist die Identifizierung des Unterzeichners nicht an ein Zertifikat gebunden. So können neben Zertifikaten auch andere Identifizierungsmerkmale, z. B. während des Signaturerstellungsprozesses erfasste eigenhändige Unterschriften, eingesetzt werden.

Einsatz in der Praxis

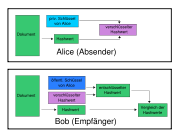

Ablauf einer elektronischen Signierung mit einer digitalen Signatur:

- Der Absender/Unterzeichner (im Beispiel: Alice) wählt die zu signierende Nutzdatei aus.

- Die Signatur-Software des Absenders/Unterzeichners bildet über die Nutzdatei einen Hash-Wert (Prüfsumme).

- Die vom Absender/Unterzeichner genutzte Signaturerstellungseinheit bildet aus dem Hash-Wert mit Hilfe eines geheimen Signaturschlüssels die elektronische Signatur.

- Der Absender/Unterzeichner verschickt die Nutzdatei und die Signatur. Alternativen sind:

-

- getrennte Dateien

- Containerdatei, die Nutzdatei und Signatur enthält

- Signatur in Nutzdatei enthalten, so z. B. bei PDF oder XML

-

- Der Empfänger (im Beispiel: Bob) erhält die Nutzdatei und die Signaturdatei

- Der Empfänger verifiziert mit einer Prüf-Software die Signatur mit Hilfe des (mit der Signatur meistens bereits mitgelieferten zum geheimen Signaturschlüssel korrespondierenden) öffentlichen Prüfschlüssels und der Nutzdatei. Viele Hersteller bieten hierfür kostenlose Prüf-Editionen ihrer Signatur-Software an, teils auch Online-Prüfung via Internet.

- Ist die Prüfung erfolgreich, dann wurde die Datei nicht verändert (Integrität, Authentifizierung, Authentizität).

- Ist dem Absender/Unterzeichner mit einem Zertifikat der öffentliche Prüfschlüssel und damit indirekt auch dessen korrespondierender geheimer Schlüssel zugewiesen worden, kann der Absender/Unterzeichner anhand seines öffentlichen Schlüssels über ein im Internet verfügbares Zertifikatsverzeichnis identifiziert werden. In diesem Fall sollte auch die Gültigkeit des Zertifikates zum Zeitpunkt der Signaturerstellung geprüft werden.

- Ist von der Signatur-Software des Absenders/Unterzeichners während des Signierens eine über ein Unterschriftentablett erfasste eigenhändige Unterschrift dem Hash-Wert zugeordnet worden, kann die Unterschrift im Bedarfsfall zur Identifizierung des Absenders/Unterzeichners herangezogen werden.

Langfristige Sicherheit der elektronischen Signatur

Aufgrund neuer oder verbesserter Methoden der Kryptoanalyse und immer leistungsfähigerer Rechner nimmt die Effizienz von Angriffen auf digitale Signaturverfahren wie z. B. RSA im Laufe der Zeit zu. Daher ist die Sicherheit – und damit die Aussagekraft – einer digitalen Signatur zeitlich begrenzt.

Aus diesem Grund sind die heute ausgestellten Zertifikate in der Regel nicht länger als drei Jahre gültig, was bedeutet, dass der zugewiesene Signaturschlüssel nach Ablauf des Zertifikats nicht mehr benutzt werden darf (manche Signiersoftware verweigert das Setzen einer Signatur mit einem ungültigen Zertifikat). Das Alter elektronischer Daten ist jedoch praktisch nicht bestimmbar. Dokumente könnten folglich ohne weiteres um Jahre oder gar Jahrzehnte rückdatiert werden, ohne dass dies nachweisbar wäre. Eine Rückdatierung kann etwa durch Verstellen der Systemzeit des verwendeten Rechners erfolgen. Gelingt es einem Fälscher nach Jahren, den Signaturschlüssel aus dem öffentlichen Zertifikat zu berechnen, kann er damit ein rückdatiertes Dokument mit einer gefälschten qualifizierten elektronischen Signatur versehen.

In Deutschland müssen die Anbieter die Nachprüfbarkeit der Zertifikate für fünf Jahre – akkreditierte Anbieter für 30 Jahre – nach Ende des Gültigkeitszeitraums ermöglichen, indem sie ein öffentliches Zertifikatsverzeichnis bereitstellen (§ 4 SigV). Danach kann die Nachprüfung eines Zertifikats unmöglich werden.

Auch wenn ein Zertifikat bereits lange ungültig ist bzw. der damit verknüpfte Signaturschlüssel nicht mehr verwendet werden darf, sind Dokumente, die innerhalb des Gültigkeitszeitraums signiert wurden, nach wie vor rechtsgültig.

Die Problematik besteht in der Beweiseignung elektronischer Signaturen nach dem Ablauf des Zertifikats. In der Literatur wird die Meinung vertreten, dass der Anscheinsbeweis (eine Beweislastumkehr) für die Echtheit einer elektronischen Signatur mit Anbieterakkreditierung nicht die Tatsache betreffen kann, dass die Signatur vor dem Ablauf des Zertifikats erstellt wurde[6], weil der Nachweis des Signierzeitpunktes für denjenigen, der sich auf die Signatur stützt, leicht möglich ist und daher keiner Beweiserleichterung bedarf. Mit dem Ablauf des Zertifikats muss daher derjenige, der sich auf eine Signatur stützt, voll beweisen, dass die Signatur vor diesem Zeitpunkt gesetzt wurde. Dies kann durch eine Nachsignierung oder durch einen Zeitstempel geschehen[7].

Im Fall archivierter, signierter Dokumente kann eine Signierung des Archivs selbst oder von Teilen davon die darin enthaltenen Dokumente absichern.

Für den Fall elektronischer Rechnungen und anderer Unternehmensdokumente gilt gemäß den Grundsätzen ordnungsgemäßer Buchführung die Verpflichtung, Rechnungen für 10 Jahre revisionssicher zu archivieren. Wenn diese Bedingung durch ein entsprechendes elektronisches Archiv sichergestellt ist, ist eine erneute Signierung der einzelnen Dokumente nicht notwendig, da das revisionssichere Archiv die Unveränderbarkeit der im Archiv gehaltenen Dokumente garantiert.

Kritik

Sicherheit

Eine Fälschung der Signatur kann nur zuverlässig ausgeschlossen werden, wenn geeignete Software zur Erstellung und zur Prüfung der Signatur verwendet wird. Die Schwierigkeit dabei ist, dass kaum feststellbar ist, ob diese Voraussetzung tatsächlich erfüllt ist. Allein der Signatur kann nicht angesehen werden, ob sie tatsächlich mit sicheren technischen Komponenten erstellt wurde. Das deutsche Signaturgesetz definiert daher in § 17 auch noch Anforderungen an Produkte für qualifizierte elektronische Signaturen.

Generell ist zur Prüfung der Signatur eine Software erforderlich. Die Software auf einem PC kann praktisch immer auch so genannte Malware enthalten. Eine tatsächlich zuverlässige Prüfung, ob die Software tatsächlich den Spezifikationen entspricht und nicht manipuliert wurde ist sehr aufwändig. Hier werden normalerweise Sicherheitsmechanismen des Betriebssystems und/oder Signaturen an der Software verwendet.

Probleme in der Praxis

Häufig werden die Aspekte der Betrachtung der Sicherheit auf rein mathematisch-technische Aspekte reduziert. Fast alle Pilotprojekte zeigen, dass der Faktor Mensch zu gering gewichtet wird. Noch nicht wirklich absehbar scheint eine bezahlbare und pragmatische Handhabung von verlorenen Signaturkarten oder vergessenen Geheimzahlen. Erfahrungen mit der elektronischen Gesundheitskarte (eGK) stimmen sehr nachdenklich. So wurde im März 2008 öffentlich berichtet, dass in der Testregion Flensburg der 10.000er-Feldversuch mit der eGK gestoppt wurde: „Von 25 Ärzten in 17 Praxen, die freiwillig die Testphase bestritten, sperrten 30 Prozent ihren Heilberufsausweis, weil sie sich partout nicht mehr an die 6-stellige Signatur-PIN erinnern konnten. 10 Prozent davon sperrten ihren neuen Arztausweis irreversibel.“

Die Hoffnung von Anbietern von Signaturkarten ruht bereits seit 2002 auf dem ELENA-Verfahren (früher JobCard). Es soll nach den Vorstellungen der Bundesregierung die Nutzung digitaler Signaturen fördern und käme dem Wunsch der Anbieter von Signaturkarten nach, der Staat möge endlich obligatorische Anwendungsfälle schaffen. In diesem Kontext beschäftigen sich die Medien wieder vermehrt mit der digitalen Signatur und den Herausforderungen bei einer Einführung. Mögliche Alternativen bei vergessenen Geheimzahlen oder verlorenen Signaturkarten zeigte eine Reportage des Deutschlandfunks am 28. Juni 2008 auf. Die derzeit beabsichtigte Vorgehensweise hätte entweder eine Aufweichung der Sicherheit und des Datenschutzes zur Folge oder würde ein hochkomplexes und kaum bezahlbares Verfahren erfordern. Erwogen werden entweder Generalschlüssel, mit dem Mitarbeiter der zentralen Speicherstelle auf alle Verdienstbescheinigungen zugreifen könnten, oder ein mehrstufiges Umschlüsselungsverfahren.

In den letzten Jahren bekommen die Signaturkarten und mit ihnen die digitalen Signaturen auf dem Feld elektronischer Signaturen Konkurrenz. Zunehmend häufiger und ausgefeilter werden die Angebote für eine vertrauenswürdige Digitalisierung der eigenhändigen Unterschrift. Das elektronische Unterschreiben am Computer ist nicht mehr allein mit Chipkarte und Geheimzahl zu realisieren. Es hat dort überall seine Einsatzfelder, wo heute die sogenannte „gewillkürte Schriftform“ verwendet wird. Darunter verstehen Juristen die gegenseitige Festlegung auf ein Papierdokument mit eigenhändiger Unterschrift als Beweismittel. Mittlerweile sind selbst Kreditinstitute dazu übergegangen, bei Prozessen wie der Kontoeröffnung während des Signaturprozesses eigenhändige Unterschriften über ein Unterschriftentablett digital zu erfassen und diese biometrischen Daten als Identifikationsmerkmale – und damit als Zertifikatsersatz – in die elektronischen Anträge (z. B. PDF-Formulare) mit der digitalen Signatur verknüpft einzubetten [8].

Begrenzte europäische Harmonisierung

Trotz der diesbezüglichen Vorgaben der Signaturrichtlinie hat eine elektronische Signatur nicht in allen Ländern die gleiche rechtliche Relevanz. Zwar ist eine qualifizierte Signatur in allen Ländern als rechtlich äquivalent zu einer handgeschriebenen Unterschrift definiert, doch variiert die rechtliche Relevanz einer handgeschriebenen Unterschrift unter den Staaten erheblich. Daher wird ein Benutzer die rechtliche Relevanz einer qualifizierten elektronischen Signatur aus einem anderen Mitgliedsstaat nicht einschätzen können, solange er nicht die dortigen Regelungen zur handgeschriebenen Unterschrift kennt.

Ein extremes Beispiel ist Großbritannien, in dem eine handgeschriebene Unterschrift keinen über ein Indiz hinausgehenden Status besitzt; sie stellt lediglich ein Beweismittel dar, dessen Beweiswert von Fall zu Fall zu entscheiden ist. Aus diesem Grund sah die britische Regierung auch keine Notwendigkeit, die Regelung zur Gleichstellung qualifizierter elektronischer Signaturen zu handgeschriebenen Unterschriften in die nationalen Gesetze aufzunehmen. Nicht einmal die Konzepte der sicheren Signaturerstellungseinheit und der qualifizierten elektronischen Signatur wurden in die britische Gesetzgebung aufgenommen.

Unterschiede zeigen sich auch in der Frage, ob qualifizierte Zertifikate und fortgeschrittene elektronische Signaturen nur natürlichen Personen oder auch Organisationen zugeordnet sein können. Da die EG-Richtlinie in diesem Punkt nicht eindeutig ist, wird diese Frage in den einzelnen Mitgliedsstaaten unterschiedlich geregelt [9]. Es stellt sich somit die Frage, inwieweit z. B. ein in Belgien für ein Unternehmen ausgestelltes qualifiziertes Zertifikat und die darauf basierenden Signaturen in Deutschland anerkannt werden.

Ein weiteres Problem ist, dass die einzelnen Länder in vielen Bereichen (in Deutschland z. B. in der Sozialgesetzgebung) nur qualifizierte Signaturen zulassen, deren Zertifikate von einem akkreditieren Zertifizierungsdiensteanbieter ausgestellt wurden. Da die Anforderungen und Verfahren für eine Akkreditierung auf nationaler Ebene sehr unterschiedlich geregelt sind, erschwert diese Anforderung nach einer Anbieter-Akkreditierung den Marktzugang für ausländische Zertifizierungsdiensteanbieter.

Elektronische Signatur im neuen deutschen Personalausweis

Der neue deutsche Personalausweis soll im Scheckkartenformat ausgestellt werden und eine Möglichkeit zur Nutzung als elektronische Signatur enthalten.

Literatur

- Detlef Hühnlein, Ulrike Korte: Grundlagen der elektronischen Signatur, ISBN 3-922746-74-8, download: http://www.bsi.de/esig/esig.pdf, http://www.bsi.de/esig/index.htm

- Susanne Hähnchen: Elektronischer Rechtsverkehr – Ein praktischer Leitfaden. für Rechtsanwälte, Notare, Studierende und andere Interessierte. Books on Demand GmbH, Auflage: Neuaufl. (Februar 2007), ISBN 3833492678.

- Susanne Hähnchen, Jan Hockenholz: Praxisprobleme der elektronischen Signatur, JurPC Web-Dok. 39/2008, Abs. 1–31, Aufsatz bei JurPC

- Balfanz, Wendenburg: Digitale Signaturen in der Praxis. AWV-Verlag, 2003, ISBN 3-931-19347-0.

- Martin Eßer: Der strafrechtliche Schutz des qualifizierten elektronischen Signaturverfahrens. Nomos Verlag, Baden-Baden 2006, ISBN 3-832-91991-0.

- Lenz, Schmidt: Elektronische Signatur – eine Analogie zur eigenhändigen Unterschrift? Oktober 2004, ISBN 3-093-05705-1.

- Simon Schlauri: Elektronische Signaturen, Diss. Zürich 2002 (Juristische Dissertation zum Thema; PDF 3,8 MB)

- Florian Kunstein: Die elektronische Signatur als Baustein der elektronischen Verwaltung – Analyse des rechtlichen Rahmens elektronischer Kommunikation unter besonderer Berücksichtigung der Kommunalverwaltung – Tenea-Verlag, Berlin 2005, ISBN 3-86504-123-X, PDF-Download

- Hanno Langweg: Malware Attacks on Electronic Signatures Revisited. In: J. Dittmann (Hrsg.): Sicherheit 2006. Konferenzband der 3. Jahrestagung Fachbereich Sicherheit der Gesellschaft für Informatik. S. 244–255. Gesellschaft für Informatik, 2006.

- Bitzer, Brisch: Digitale Signatur: Grundlagen, Funktion und Einsatz. Springer Verlag 1999, ISBN 3-540-65563-8.

- Pauline Puppel: Überlegungen zur Archivierung elektronisch signierter Dokumente. Der elektronische Rechtsverkehr in der Fachgerichtsbarkeit von Rheinland-Pfalz (= Unsere Archive BH 2), Koblenz 2007. ISSN 1613-2777.

Weblinks

- Faltblatt des Bundesamtes für Sicherheit in der Informationstechnik (BSI) zur elektronischen Signatur

- Bundesnetzagentur – Zuständige Behörde für qualifizierte elektronische Signaturen (z. B. Veröffentlichung aktuell gültiger Algorithmen für Verschlüsselungs- und Hashverfahren, zertifizierte Anwendungskomponenten etc.)

- SigLab e.V. Verein zur Förderung der elektronischen Signatur in Bonn Informationen und Anbieterübersicht zum Thema elektronische Signatur in Deutschland

- Telefonbuch der Akzeptanzstellen für die qualifizierte elektronische Signatur und Signaturkarten

- Rahmenwerk für die einheitliche Spezifizierung der Einsatzbedingungen für Signaturanwendungskomponenten (Hrsg. Bundesnetzagentur)

- Eine Einführung in die zertifikatsbasierte und zertifikatsfreie elektronische Signatur

Quellen

- ↑ J. Dumortier et al.: The Legal and Market Aspects of Electronic Signatures, Study for the European Commission, 2003

- ↑ Entwurf eines Ersten Gesetzes zur Änderung des Signaturgesetzes (1. SigÄndG)

- ↑ Begründung zum Entwurf eines Gesetzes über Rahmenbedingungen für elektronische Signaturen und zur Änderung weiterer Vorschriften

- ↑ Bundesnetzagentur: Herstellererklärungen

- ↑ Liste der gemäss Bundesgesetz über die elektronische Signatur (ZertES) anerkannten Anbieterinnen von Zertifizierungsdiensten

- ↑ Schlauri, N. 748

- ↑ Schlauri, N. 172 ff.

- ↑ Berliner Sparkasse führt digitale Unterschrift ein, Pressemitteilung der Berliner Sparkasse 20.6.08

- ↑ J. Dumortier et al.: The Legal and Market Aspects of Electronic Signatures, Study for the European Commission

Bitte beachte den Hinweis zu Rechtsthemen!

Wikimedia Foundation.