- One-Time-Pad

-

Das One-Time-Pad (Abkürzung: OTP, deutsch: Einmalverschlüsselung oder Einmalschlüssel-Verfahren, wörtlich Einmal-Block, nicht zu verwechseln mit dem Einmal-Passwort-Verfahren) ist ein symmetrisches Verschlüsselungsverfahren zur geheimen Nachrichtenübermittlung. Kennzeichnend ist, dass ein Schlüssel verwendet wird, der (mindestens) so lang ist wie die Nachricht selbst. Das OTP ist informationstheoretisch sicher und kann nachweislich nicht gebrochen werden – vorausgesetzt, es wird bestimmungsgemäß verwendet.

Inhaltsverzeichnis

Geschichte

Das Verfahren geht auf den amerikanischen Kryptologen Gilbert Vernam (1890–1960) zurück, der die Idee dazu im Jahre 1918 geäußert hat. Der Amerikaner Joseph O. Mauborgne (1881–1971) setzte diese Idee um und nannte das Verfahren „One-Time Pad“ (deutsch: Einmal-Block). Kurz darauf arbeiteten auch die Deutschen Werner Kunze, Rudolf Schauffler und Erich Langlotz an dieser Methode. Sie schlugen im Jahr 1921 vor, Blöcke, die mit zufällig erstellten Ziffern bedruckt waren, zur Überschlüsselung der damaligen diplomatischen Codes zu verwenden und bezeichneten diese als i-Wurm (individueller Wurm). Diese Methode wurde vom diplomatischen Dienst der Weimarer Republik auch tatsächlich eingesetzt.

Seit dieser Zeit bis zum heutigen Tag, speziell auch während der Zeit des Kalten Krieges, wird dieses Verfahren verwendet. Beispielsweise war der „Heiße Draht“ (auch als das „Rote Telefon“ bekannt), also die hochsichere direkte Fernschreibverbindung zwischen dem amerikanischen Präsidenten und dem sowjetischen Generalsekretär durch ein Einmalschlüssel-Verfahren geschützt.[1]

Verfahren

Beschreibung

Das One-Time-Pad gehört zu den polyalphabetischen Substitutionsverfahren, bei denen die einzelnen Buchstaben (oder Zeichen) in jeweils andere Buchstaben (oder Zeichen) umgewandelt (verschlüsselt) werden. Kennzeichnendes Merkmal der Einmalverschlüsselung ist die einmalige Verwendung eines zufälligen Schlüssels, der (mindestens) die gleiche Länge wie die zu verschlüsselnde Nachricht aufweist.

Bei dem One-Time-Pad sind sowohl der Klartext, als auch der Schlüssel und das Chiffrat Zeichenketten der Länge n. Die Menge der verwendeten Zeichen, auch Alphabet genannt, ist in der modernen Kryptologie üblicherweise die Menge der Bits {0,1}, in der klassischen Kryptographie die Menge aller Großbuchstaben. Zur Verschlüsselung wird der Schlüssel zeichenweise modulo der Alphabetgrösse auf den Klartext addiert. Bei der Verwendung von Bits entspricht das einer Exklusiv-Oder-Verknüpfung (XOR) der einzelnen Bits. Bei der Verwendung von Großbuchstaben werden die Buchstaben wie bei der Caesar-Verschlüsselung addiert. Dazu werden sie zuerst auf die Zahlen von 0 bis 25 abgebildet, dann modulo 26 addiert (es wird vom Ergebnis 26 abgezogen, falls es größer ist als 25) und das Ergebnis wieder in Buchstaben umgewandelt.

Grundlegende Voraussetzungen für die Sicherheit des Einmalschlüssel-Verfahrens sind: Der Einmalschlüssel muss

- genauso lang sein wie die Nachricht,

- gleichverteilt zufällig gewählt werden,

- geheim bleiben und

- darf nicht wiederverwendet werden, auch nicht teilweise .

Damit erfüllt das Einmalschlüsselverfahren Kerckhoffs’ Prinzip, nach dem die Sicherheit eines Kryptosystems nicht von der Geheimhaltung des Algorithmus abhängen darf, sondern nur von der Geheimhaltung des Schlüssels.

Das Einmalschlüsselverfahren ist gut geeignet für eine maschinelle Realisierung. Im Gegensatz zu vielen modernen kryptographischen Methoden (wie DES, PGP oder AES), die wegen ihrer Komplexität auf Computer angewiesen sind, eignet sich das One-Time Pad jedoch ebenso gut zur manuellen Durchführung der Ver- und Entschlüsselung.

Eng verwandt mit dem One-Time-Pad ist die Stromverschlüsselung, bei welcher der Schlüssel pseudozufällig erzeugt wird. Andere historische und auch aktuelle kryptographische Verfahren verwenden Schlüssel, die in der Regel deutlich kürzer sind als die Länge des zu verschlüsselnden Klartextes.

Sicherheit

Die vier Bedingungen der Schlüsselwahl stellen zusammen mit der Beschreibung des Verfahrens sicher, dass die folgenden Voraussetzungen erfüllt sind.

- Es gibt genausoviele Schlüssel wie mögliche Chiffrate.

- Zu jedem Klartext-Chiffratpaar gibt es genau einen Schlüssel, der auf den Klartext angewendet das Chiffrat ergibt.

Unter diesen Bedingungen ist das Verfahren informationstheoretisch sicher (auch perfekte Sicherheit genannt) und kann auch mit beliebig hohem Rechenaufwand nicht gebrochen werden.[2] Allein mit Kenntnis des Schlüssels kann der Geheimtext entschlüsselt werden. Diesen zu raten ist praktisch unmöglich, da jeder mögliche Schlüssel mit der gleichen Wahrscheinlichkeit gewählt wurde. Zudem gibt es keine Möglichkeit, herauszufinden ob ein Schlüssel richtig geraten wurde oder nicht. Bei einer anderen Schlüsselwahl, beispielsweise der Verwendung von Textpassagen, wäre diese Eigenschaft nicht gegeben.

Beispiel

Eine einfache Handmethode zur Verschlüsselung ist beispielsweise die buchstabenweise Addition von Klartext und Schlüssel. Hierzu ersetzt man zunächst mithilfe einer beliebigen Substitutionstabelle die Buchstaben des Klartextalphabets durch Zahlen. Im einfachsten Fall ordnet man den 26 Großbuchstaben des lateinischen Alphabets Zahlen zu, die ihrer Position im Alphabet entsprechen. Mit anderen Worten, man nummeriert das Alphabet wie folgt durch:

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26

Jetzt ist eine buchstabenweise Addition leicht möglich. Beispielsweise ergibt die Addition von A und F den Buchstaben G, entsprechend ihren Platznummern 1 + 6 = 7. Falls die Summe den Wert 26 überschreiten sollte, so zieht man einfach 26 ab (Modulo-Operation) und erhält so wieder einen der 26 Alphabetbuchstaben. Beispielsweise X plus U ist numerisch 24 + 21 = 45, nach abziehen von 26 ergibt sich 19 und damit der Buchstabe S, also X + U = S.

Die Zusammenhänge bei der Addition von Buchstaben lassen sich an der folgenden Tabelle, die Ähnlichkeit mit einer klassischen Tabula recta hat, übersichtlich darstellen:

-

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

In der fettgedruckten oberen Zeile und in der ersten Spalte am linken Rand sind die beiden zu addierenden Summanden angegeben. Im Kreuzungspunkt innerhalb der Tabelle lässt sich die Summe ablesen, also das Ergebnis der Summation von Klartext-Buchstaben und Schlüsselbuchstaben. Dies ist der entsprechende Buchstabe des Geheimtextes.

Zur Verschlüsselung wird man einen zufälligen Schlüssel benutzen, der in diesem Beispielfall passenderweise ebenfalls aus den 26 Großbuchstaben zusammengesetzt ist und dessen Länge (mindestens) der Länge des zu verschlüsselnden Klartextes entspricht. Entscheidend wichtig für die Sicherheit der Verschlüsselung ist, dass die einzelnen Buchstaben des Schlüssels wirklich zufällig verteilt sind, unvorhersagbar sind und in keinerlei Zusammenhang untereinander stehen. Als Beispiel für einen zufälligen Schlüssel dient die Buchstabenfolge unten. Sie wurde mit einem aufwändigen Verfahren generiert, das in der Lage ist, sehr gute Zufallsfolgen zu erzeugen:

S = WZSLXWMFQUDMPJLYQOXXB

Der Schlüssel S ist in diesem Beispiel recht kurz, er umfasst nur 21 Buchstaben, und ist bei bestimmungsgemäßer Verwendung sehr schnell „verbraucht“, nämlich bereits nach Verschlüsselung eines Textes aus 21 Buchstaben.

Beispielsweise soll der folgende Klartext K verschlüsselt werden:

K = ANGRIFFIMMORGENGRAUEN

Zur Verschlüsselung werden Klartext K und Schlüssel S, wie oben erläutert, buchstabenweise addiert. Als „Summe“ (K + S = G) erhält man nach der so durchgeführten Einmalverschlüsselung den Geheimtext G:

G = XNZDGCSODHSEWOZFIPSCP

Der im Ergebnis erhaltene Geheimtext G ist von einem Zufallstext nicht zu unterscheiden und kann prinzipiell mit keiner noch so gearteten kryptanalytischen Angriffsmethode (weder jetzt noch in Zukunft) entziffert werden. Allein die Kenntnis des Schlüssels S erlaubt es, aus dem Geheimtext G durch Subtraktion des Schlüssels wieder den Klartext K zu gewinnen. Ohne den Schlüssel kann man prinzipiell alle denkbaren und mehr oder weniger sinnvollen Buchstabenkombinationen aus 21 Buchstaben „konstruieren“. Theoretisch könnte ein Angreifer dies probieren. Er würde so eine Unmenge an Sätzen erhalten, die in beliebigen Sprachen beliebige Informationen verkünden würden, beispielsweise

K' = WIKIPEDIAFINDENWIRGUT

mit dem dazu „passenden“ Schlüssel, der der Differenz zwischen Geheimtext G und dem konstruierten Pseudo-Klartext K' entspricht (S' = G - K'):

S' = AEOUQXOFCBJQSJLIZXLHV

Dieser Schlüssel S' erfüllt die Bedingung, dass die buchstabenweise Summe von ihm mit dem oben erzeugten (falschen) Klartext K' genau den gleichen Geheimtext ergibt wie die Summe aus dem echten, aber dem Angreifer unbekannten Schlüssel S mit dem echten, aber dem Angreifer ebenso unbekannten Klartext K. So kann der Angreifer eine unübersehbare Fülle von denkbaren Klartext-Schlüsselpaaren konstruieren, die in (buchstabenweiser) Summe alle den gleichen echten Geheimtext ergeben. Er hat jedoch keine Möglichkeit, daraus auf den echten Klartext zurückzuschließen. Auch Brute Force, also das erschöpfende Durchprobieren aller möglichen Schlüssel, führt nicht zum Erfolg. Der Angreifer kann zwar so – sogar ohne überhaupt den Geheimtext zu kennen – alle denkbaren Texte mit 21 Buchstaben erzeugen, unter denen natürlich auch der ursprüngliche sein wird. Es gibt jedoch keinerlei Anhaltspunkte zu entscheiden, welcher aus der Unmenge der durchaus sinnvollen Texte der tatsächliche Klartext ist. Solange ihm der Schlüssel nicht in die Hände fällt, bleibt der Klartext auf ewig ein Geheimnis.

Um diese Sicherheit nicht zu gefährden, sollte der Einmalschlüssel nach bestimmungsgemäßem Gebrauch unwiederbringlich vernichtet werden.

Angriffsmöglichkeiten

Bei korrekter Anwendung des Einmalschlüsselverfahrens ist es, wie der amerikanische Wissenschaftler Claude Shannon in den 1940er-Jahren zeigte [3], nachweislich sicher und kann nicht gebrochen werden. In der praktischen Anwendung können jedoch Fehler passieren, die einen Einbruch möglich machen. Ursache dafür ist die Verletzung einer oder mehrerer der im Abschnitt „Beschreibung“ formulierten grundlegenden Sicherheits-Voraussetzungen.

Ausspähen des Schlüssels

Ein möglicher Fehler ist, den Einmalschlüssel nicht geheim zwischen Sender und Empfänger auszutauschen, so dass er durch Dritte ausgespäht werden kann. Auch eine sichere Aufbewahrung des Schlüssels ist essentiell. Im Gegensatz zu Passwörtern oder Kennwörtern lässt sich ein Einmalschlüssel kaum merken. Er muss auf irgendeinem Medium, sei es Papier, Datendiskette, CD-ROM oder USB-Stick gespeichert sein. Dieses Medium kann kopiert werden und der Schlüssel ist dann kompromittiert. Ebenso darf nicht vergessen werden, den Einmalschlüssel nach Gebrauch sicher und unwiederbringlich zu vernichten. Gelingt es dem Angreifer, den Schlüssel nachträglich zu finden oder zu restaurieren, so ist die Kommunikation entlarvt.

Nicht ausreichend zufälliger Schlüssel

Ein ebenso schon mehrfach begangener Fehler ist die unzureichende Zufälligkeit und Unabhängigkeit der einzelnen Zeichen des Schlüssels. Ein Kardinalfehler ist, als Einmalschlüssel keine zufällige Buchstabenfolge, sondern eine Textpassage zu benutzen. Selbst, wenn der verwendete Text einmalig ist und niemandem (außer den beiden Kommunikationspartnern) bekannt ist, weisen Buchstabenfolgen, die aus einem „sinnvollen“ Text stammen, im Gegensatz zu zufälligen Buchstabenfolgen (Zufallstexten) statistisch auswertbare Abhängigkeiten auf, die eine Entzifferung möglich machen können. Selbst manuell erzeugte pseudozufällige Zeichenfolgen genügen häufig nicht höchsten Ansprüchen an die Sicherheit, denn sie weisen eine Reihe von durchaus auffälligen Merkmalen auf, die ein Angreifer zu seinem Vorteil nutzen könnte. Beispielsweise scheuen viele Menschen bei der Kreation von möglichst zufälligen Texten vor Buchstabenverdopplungen und erst recht -verdreifachungen zurück, wohingegen echte Zufallstexte nicht selten zwei oder auch mehr identische Buchstaben in direkter Folge oder in kurzem Abstand enthalten können.

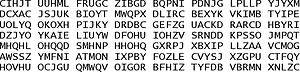

Der folgende Zufallstext (der, wenn er nicht hier in der Wikipedia veröffentlicht wäre, sehr gut als Einmalschlüssel geeignet wäre) wurde nach einem speziellen Verfahren maschinell erzeugt. Er besteht aus 1000 Buchstaben, die tatsächlich „gut“ zufällig verteilt sind. Interessanterweise erkennt man jedoch in der sechsten Zeile in kurzem Abstand hintereinander fünfmal den Buchstaben Z (rot hervorgehoben).

-

RBFALAZJGPUCWFCMPQUCEDTCXGXRGUHXATFYVLVCMQRJSDXRYU XMIOPUNYGTQOMQKRNCBPTBSCQZOICFQENNHWJFAAUTEXDYOMKY HPJVENSEFLKNYQMWKXFQEKPSYBCTRZSNRDPGOJLLDQNYSPMWBX XKFBEPJBUCIOLUGHBAUTXUSBAXSCTLDTFHSOQOIHAZAVQFINLG NFSVFWIIGDVCAPDWBRWIKJCUVQCDHPSBNUYCHALZRNTNFHMOOY GMQDAQASBKSGIZIZZTZCLNZNCMTVJBCFUBIEQSQNLPUMBCDBEH FSXGJADMYGDLXRKFKWSVCYQDGBILEBIEXEKGEUTJAOBZAKPJEJ YBNAWUCSPJZBTNMVHLKCDCPHSVNKWRGGWRAZLWSYCDXOEYKMRR NTOSHBFEXKKSKOSOPFRBYNZSDXTSJMIYNQFEHLBEEZSXRLPEWM QHKYWALNGMPJMYEXLPVXZYDMSABJAHLVPEESQYRHNBCQSBOUVR XARCSSNFRTWGHNWPRODKXHROCWZWZGJFVLEWYVDJANGJXWEIGT BHATMVYSCISMEPMORPWVQJRBFVZLSNMTKMEVYQYJQRDEHGPGVM GNPGCCBIBNJNVSHQZWODDYQEBAHKVOTCIUAAIOAERRPSEWIIOP OBDMMDXTRYWOFSWYLNDFQDDRPJFDPEOBAYWAOYDMUMOEWZVNMW ZGIAHASQJSGUXXBCURDQLSQLXONHNHRIFVMCKQLUYATXPCCQGG XHVFDALBJVRVEJGASEAXAWZZWJDAGASQHXINCADLBEOKNEDRJD UPGXDTYEIQWIHRYZAMQHDVNAFQKQDWIDMDXLDYZZFWSTAPAPQL VYUTAYKGPBOHHVGIVUOTEOVZTRGMWPZCKYCKVKXZJMTMUKQGVQ TUGCOEJHUCMROKQWMPTLADKNCFPYEXCBSPHVWYRQSJFTGQGJHJ YIVSQGIAUJJIBYUPCPWLKRLFIZYKVCYZXDSYPJLWHRIEXVQZGR

Ein Mensch würde – vor die Aufgabe gestellt, eine möglichst zufällige Buchstabenfolge zu erzeugen – wohl davor zurückschrecken, in so kurzem Abstand fünfmal auf die gleiche Taste zu tippen. Er würde die Buchstaben eher gleichmäßiger verteilen – was tatsächlich aber ein Fehler wäre und keine gute Zufälligkeit ergäbe, denn er hätte dabei den Grundsatz verletzt: „Der Zufall hat kein Gedächtnis!“

Ebenso wäre es ein Fehler, als Einmalschlüssel eine Buchstabenfolge zu verwenden, die von einem Pseudozufallszahlengenerator erzeugt wurde, so wie er von fast allen Hochsprachen angeboten wird (meist RND von engl. random für „zufällig“ genannt). Hier muss davon ausgegangen werden, dass ein Angreifer den verwendeten Algorithmus kennt, und es ihm dann genügt, den zumeist nur wenige Byte langen Startwert (genannt: „die Saat“) des Generators zu finden, um den Schlüssel zu rekonstruieren. Ein weiterer (eher theoretischer) Nachteil von Pseudozufallszahlengeneratoren ist ihre beschränkte Periodenlänge, nach der sich die Pseudozufallsfolge wiederholt.

Möglich ist, einen PC mit einer speziellen Hardware zur Erzeugung von Zufallsereignissen zu erweitern. Hierzu dienen beispielsweise Rauschgeneratoren. Einfacher beschränkt man sich auf gewisse nichtdeterministische Ereignisse, die von der Interaktion des PC mit dem Menschen herrühren, wie beispielsweise die Zeitabstände zwischen Tasteneingaben oder Mausbewegungen. Auch kann man Signale von einem angeschlossenen Mikrofon benutzen. Allerdings ist bei diesen einfachen Methoden die „Menge“ an Zufallsereignissen relativ klein, so dass sie nicht ausreichen, um lange Zufallsschlüssel mit guter Qualität zu erzeugen (siehe auch: Entropietests).

Mehrfachverwendung des Einmalschlüssels

Ein in der praktischen Anwendung (Beispiele: Lorenz-Schlüsselmaschine und Venona) schon häufig passierter Fehler ist, mehr als nur die beiden allein für Sender und Empfänger bestimmten Kopien des Einmalschlüssels herzustellen und zu verteilen oder den Schlüssel mehr als einmal zur Verschlüsselung zu verwenden. Schon eine zweimalige Verwendung eines Einmalschlüssels genügt, um die Kommunikation erfolgversprechend angreifen zu können. Dies kann an einem Beispiel illustriert werden: Nachdem der oben erwähnte Klartext K mit dem Schlüssel S verschlüsselt worden ist, soll am nächsten Tag ein neuer Befehl, nämlich der Klartext K2 (mit völlig anderem Inhalt), verschlüsselt übermittelt werden.

K2 = RUECKZUGVONDENHUEGELN

Fehlerhafterweise wird zur Verschlüsselung der bereits „verbrauchte“ Einmalschlüssel S vom Vortag ein zweites Mal benutzt.

S = WZSLXWMFQUDMPJLYQOXXB

Wieder werden zur Verschlüsselung Klartext und Schlüssel buchstabenweise addiert. Als „Summe“ erhält man in diesem Fall den Geheimtext G2:

G2 = OUXOIWHMMJRQUXTTVVCJP

Für sich allein ist auch der Geheimtext G2 unknackbar. Hat der Angreifer jedoch zusätzlich den Geheimtext G vom Vortag abgefangen, so kann er beide miteinander kombinieren. (Zur Deutlichkeit und besseren Unterscheidung zum Geheimtext G2 wird der erste Geheimtext G im Folgenden mit G1 bezeichnet.)

G1 = XNZDGCSODHSEWOZFIPSCP G2 = OUXOIWHMMJRQUXTTVVCJP

Der Angreifer geht dabei von folgender Überlegung aus: Angenommen, der Absender der beiden Geheim-Nachrichten G1 und G2 hat in beiden Fällen (versehentlich) denselben Schlüssel verwendet, dann gelten die folgenden Beziehungen zwischen den vorliegenden beiden Geheimtexten G1 und G2, dem unbekannten, aber in beiden Fällen identischen Schlüssel S und den beiden unbekannten Klartexten K1 und K2:

G1 = K1 + S G2 = K2 + S

Durch Differenzbildung der beiden Geheimtexte kann der Angreifer nun den Schlüssel eliminieren!

D = G1 - G2 = (K1 + S) - (K2 + S) = K1 - K2

Die Differenz D der beiden Geheimtexte, die der Angreifer ja kennt, ist identisch zur Differenz der beiden Klartexte (K1 - K2):

D = ISBOXFKBQXANBQFLMTPSZ

Dies ist der Angriffspunkt zur Entzifferung. Klartexte und folglich auch Differenzen von Klartexten zeigen nämlich im Gegensatz zu Zufallstexten eine Reihe von Auffälligkeiten, die statistisch ausgewertet und zur Entzifferung ausgenutzt werden können.

So zeigt das Häufigkeitsgebirge von Differenztexten ebenso charakteristische Auffälligkeiten wie beispielsweise das von deutschen Klartexten oder von monoalphabetisch verschlüsselten Texten. Die folgende Tabelle zeigt als Ergebnis einer Auszählung der Differenz von zwei deutschen Texten aus jeweils einer Million Buchstaben die relativen Häufigkeiten der Buchstaben in ‰ (Promille). Bei einer Gleichverteilung würde man jeden der 26 Buchstaben mit einer Häufigkeit von 1/26, also mit 38,5 ‰ erwarten.

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z 43 31 33 48 34 30 33 31 42 39 37 37 50 38 38 39 44 30 33 32 33 44 32 32 41 77 Bei Differenztexten – falls sie von zwei Klartexten oder von zwei nach dem Einmalschlüssel-Verfahren mit identischem Schlüssel verschlüsselten Geheimtexten stammen – dominiert der Buchstabe Z mit etwa 77 ‰, der durch Koinzidenzen von identischen Buchstaben in beiden Klartexten und damit auch (bei zweifacher Verwendung desselben Einmalschlüssels) in beiden Geheimtexten auftritt. Ein Nebenmaximum tritt beim Buchstaben M mit 50 ‰ auf. Ursache dafür sind Koinzidenzen der in deutschsprachigen Texten häufigen Buchstaben E und R beziehungsweise R und E, die beide die gleiche Differenz, nämlich 13, aufweisen. Falls der Angreifer diese Auffälligkeiten am Differenztext entdeckt, bestätigt dies seinen Verdacht der Mehrfachverwendung eines Einmalschlüssels (siehe auch: Koinzidenzindex). Basierend auf weiteren statistischen Abhängigkeiten und mithilfe von speziellen Differenztextbasen sowie passender Trigramm-, Tetragramm- und Pentagramm-Tabellen und rechnergestützter Untersuchung der verschiedenen Fälle können die Geheimtexte nun erfolgversprechend angegriffen werden.

Auf diese Weise kann das theoretisch unknackbare Einmalschlüssel-Verfahren plötzlich dennoch gebrochen werden, falls bei der praktischen Anwendung Fehler passieren.

Zusammenfassung

Vorteil

Das One-Time-Pad ist informationstheoretisch sicher und kann nicht entziffert werden, wenn der Schlüssel genauso lang ist wie die Nachricht und aus Zeichen besteht, die zufällig und unabhängig sind, und wenn er nur einmal zur Verschlüsselung verwendet wird. Unter diesen Voraussetzungen kann der Geheimtext nur mit Kenntnis des Schlüssels entschlüsselt werden.

Andere Verschlüsselungsverfahren (wie AES) erreichen ihre Sicherheit durch den immensen Berechnungsaufwand der theoretisch denkbaren Entzifferung, der praktisch nicht realisierbar ist. Mit anderen Worten, einem potenziellen Angreifer fehlt es an notwendigen Ressourcen (z. B. Rechenleistung oder Zeit), um seinen Entzifferungsversuch erfolgreich durchführen zu können. Die Sicherheit des One-Time-Pad dagegen beruht auf der einmaligen Verwendung des Schlüssels sowie der zufälligen Wahl des verwendeten Schlüssels. Es kann auch mit beliebig hoher Rechenleistung nicht gebrochen werden.

Nachteile

Das One-Time-Pad benötigt einen Schlüssel, der genauso lang ist wie die Nachricht selbst. Um beispielsweise die gesamten Daten einer Festplatte zu verschlüsseln, ist eine zweite Festplatte (mit mindestens gleicher Größe) zur Speicherung des Schlüssels nötig. Will man Nachrichten mit dem OTP-Verfahren verschlüsselt übertragen, muss der Schlüssel über einen anderen (sicheren) Kanal übertragen werden als die Nachricht. Beispielsweise kann eine CD mit Schlüsseln durch einen Boten überbracht werden, während die damit verschlüsselten Nachrichten über das Internet übertragen werden. Eine moderne Alternative, um auf einen Boten zu verzichten, stellt die Quantenkryptografie dar. Dabei handelt es sich um ein Verfahren, mit dem räumlich getrennte Sender und Empfänger einen gemeinsamen Schlüssel geheim erzeugen können.

Ein eher theoretisches Problem besteht darin, dass die einzelnen Zeichen des Schlüssels vollkommen zufällig und unabhängig erzeugt werden müssen. In idealer Weise kann das nur durch einen nichtdeterministischen physikalischen Zufallszahlengenerator erreicht werden. In der Praxis verzichtet man häufig darauf und gibt sich mit mehr oder weniger guten Zufallsgeneratoren zufrieden. Handelsübliche Rechner sind nicht in der Lage, wirklich zufällige Schlüssel zu erzeugen.

Aufgrund des hohen logistischen Aufwands kann sich das One-Time-Pad für die Verschlüsselung in größeren Kommunikationsnetzen nicht durchsetzen. Für die zweiseitige geheime Kommunikation ist es in puncto Sicherheit jedoch nach wie vor die erste Wahl.

Siehe auch

Literatur

- Friedrich L. Bauer: Entzifferte Geheimnisse: Methoden und Maximen der Kryptographie. Springer, Berlin 2000 (3. Aufl.). ISBN 3-540-67931-6

- Robert Louis Benson: The VENONA Story. Center for Cryptologic History, NSA, Fort Meade, USA. Abgerufen: 5. Januar 2011. PDF; 0,8 MB

- Rudolf Kippenhahn: Verschlüsselte Botschaften: Geheimschrift, Enigma und Chipkarte. Rowohlt, Hamburg 1999. ISBN 3-499-60807-3

- Dirk Rijmenants: Is One-time Pad History? Cipher Machines & Cryptology, 2010. Abgerufen: 5. Januar 2011. PDF; 0,1 MB

- Dirk Rijmenants: The Complete Guide to Secure Communications with the One Time Pad Cipher. Cipher Machines & Cryptology, 2010. Abgerufen: 5. Januar 2011. PDF; 0,2 MB

Weblinks

- Häufige Fragen zum OTP (Englisch) mit Foto eines authentischen russischen Einmalblocks

- Erläuterungen zum OTP (Englisch) mit Bildern, Übungen und Programmen

- Graphische Variante des OTP als Webdemo

- Graphische Variante des OTP als Windows-Programm

- Zufallszahlengenerator zur Erzeugung von OTPs (Englisch)

Belege

- ↑ Simon Singh: Geheime Botschaften. Carl Hanser Verlag, München 2000, S. 178. ISBN 3-446-19873-3

- ↑ Johannes A. Buchmann: Introduction to Cryptography. Springer, 2001, 4.

- ↑ Claude Shannon: Communication Theory of Secrecy Systems. Bell System Technical Journal, Vol 28, 1949 (Oktober), pp. 656–715

Wikimedia Foundation.