- ENIGMA-M4

-

Die ENIGMA-M4 (auch Schlüssel M genannt, genauer: Schlüssel M Form M4) ist eine Rotor-Schlüsselmaschine, die im Zweiten Weltkrieg im Nachrichtenverkehr der deutschen Marine zur geheimen Kommunikation zwischen dem Befehlshaber der U-Boote (BdU) und den im Atlantik operierenden deutschen U-Booten verwendet wurde. Im Gegensatz zu den von den anderen Wehrmachtsteilen benutzen ENIGMA-Modellen (siehe auch: Übersichtsartikel zur ENIGMA), also beispielsweise der von Heer und Luftwaffe eingesetzten ENIGMA I und der von den deutschen Geheimdiensten verwendeten ENIGMA-G, zeichnet sich die ENIGMA-M4 durch vier Walzen (außer der Eintritts- und der Umkehrwalze) aus. Damit ist sie kryptographisch deutlich stärker als die übrigen ENIGMA-Varianten mit nur drei Rotoren und konnte deshalb durch die Alliierten lange Zeit nicht gebrochen werden. Das Wort „Enigma“ (αίνιγμα) kommt aus dem Griechischen und bedeutet Rätsel.

Inhaltsverzeichnis

Aufbau

Prinzip und grundlegender Aufbau der ENIGMA ist im bereits erwähnten Übersichtsartikel beschrieben. Im Gegensatz zur dort im Mittelpunkt der Erläuterungen stehenden ENIGMA I ist die ENIGMA-M4 durch einige Besonderheiten gekennzeichnet. Der wichtigste Unterschied ist der Einsatz von vier Walzen (Rotoren) gegenüber nur drei bei den anderen Modellen. Die vier Walzen wurden aus einem Sortiment von insgesamt acht plus zwei Walzen ausgewählt. Dabei musste zwischen den auch bei der ENIGMA I verwendeten Walzen I bis V sowie den von der ENIGMA-M3 bekannten Walzen VI bis VIII und den speziell für die ENIGMA-M4 neu konstruierten beiden Walzen unterschieden werden, die eine geringere Dicke als die anderen aufwiesen und daher als „dünne“ Walzen bezeichnet wurden.

Technischer Grund für die Anfertigung von dünnen Walzen war der Wunsch der Marine, das gleiche Gehäuse wie ENIGMA I und ENIGMA-M3 weiter verwenden zu können. Dazu musste der Platz, den bisher eine (dicke) Umkehrwalze einnahm, nun durch eine dünne Umkehrwalze und eine der neu hinzugekommenen dünnen vierten Walzen genutzt werden. Statt mit römischen Zahlen wurden die dünnen Walzen mit griechischen Buchstaben, nämlich „β“ (Beta) und „γ“ (Gamma) gekennzeichnet. Sie konnten zwar manuell jeweils in eine von 26 Drehstellungen gedreht werden, im Gegensatz zu den Walzen I bis VIII drehten sie sich während des Verschlüsselungsvorgangs jedoch nicht weiter.

Die Tabelle[1] zeigt das damals unter der Bezeichnung „Geheime Kommandosache“[2] firmierende streng geheime Verdrahtungsschema der bei der ENIGMA-M4 verfügbaren acht drehbaren Walzen (I bis VIII), der beiden nicht rotierenden dünnen Walzen („Beta“ und „Gamma“) und der beiden ebenfalls dünnen Umkehrwalzen (B und C):

-

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z I E K M F L G D Q V Z N T O W Y H X U S P A I B R C J II A J D K S I R U X B L H W T M C Q G Z N P Y F V O E III B D F H J L C P R T X V Z N Y E I W G A K M U S Q O IV E S O V P Z J A Y Q U I R H X L N F T G K D C M W B V V Z B R G I T Y U P S D N H L X A W M J Q O F E C K VI J P G V O U M F Y Q B E N H Z R D K A S X L I C T W VII N Z J H G R C X M Y S W B O U F A I V L P E K Q D T VIII F K Q H T L X O C B J S P D Z R A M E W N I U Y G V

Beta L E Y J V C N I X W P B Q M D R T A K Z G F U H O S Gamma F S O K A N U E R H M B T I Y C W L Q P Z X V G J D

UKW B dünn E N K Q A U Y W J I C O P B L M D X Z V F T H R G S UKW C dünn R D O B J N T K V E H M L F C W Z A X G Y I P S U Q

Die Verdrahtung der beiden dünnen Walzen und der Umkehrwalzen war so überlegt, dass die Kombination der Umkehrwalze (UKW) mit der dazu „passenden“ Walze (das heißt UKW B dünn mit Beta beziehungsweise UKW C dünn mit Gamma) genau dieselbe involutorische Zeichenpermutation ergibt wie die Umkehrwalzen B und C (dick) der ENIGMA I und der ENIGMA-M3 allein. Dies diente dazu, die geheime Kommunikation zu anderen Wehrmachtsteilen zu ermöglichen, die nicht über die M4 verfügten. Voraussetzung dafür war lediglich, dass der Spruchschlüssel von den U-Booten so gewählt wurde, dass er mit „A“ begann. Dann befand sich die linke Walze in genau der Stellung, in der sie zusammen mit der passenden UKW so wirkte wie die entsprechende UKW der anderen ENIGMA-Modelle.

Bedienung

Wie erläutert, standen bei der ENIGMA-M4 acht unterschiedliche Walzen zur Verfügung, die mit römischen Zahlen (I bis VIII) durchnummeriert waren und die an jeder der drei rechten Positionen im Walzensatz eingesetzt werden konnten. Die zwei weiteren etwas dünneren Walzen fanden nur an der Position ganz links im Walzensatz Platz. Diese mit den griechischen Buchstaben „Beta“ und „Gamma“ gekennzeichneten Walzen wurden von den Funkern der U-Boote knapp als die „Griechenwalzen“ bezeichnet. Schließlich gab es die zwei Umkehrwalzen, die sich ebenfalls durch ihre geringere Dicke von den in der ENIGMA I eingesetzten Umkehrwalzen B und C unterschieden und als Umkehrwalze „B dünn“ und „C dünn“ bezeichnet wurden.

Zur vollständigen Einstellung des Schlüssels unterschied die Marine zwischen „äußeren“ und „inneren“ Schlüsselteilen. Zum inneren Schlüssel zählte die Auswahl der Walzen, die Walzenlage und die Ringstellung. Die inneren Schlüsseleinstellungen durften nur durch einen Offizier vorgenommen werden, der dazu das Gehäuse aufschloss, die Walzen entsprechend auswählte, einrichtete und anordnete. Danach schloss er die ENIGMA wieder zu und übergab sie dem Funkmaat.

Aufgabe des Funkers war es, die äußeren Schlüsseleinstellungen vorzunehmen, also die zehn Steckerpaare dem Tagesschlüssel entsprechend in das Steckerbrett an der Frontplatte der M4 einzustecken, die Frontklappe zu schließen und danach die vier Walzen in die richtige Grundstellung zu drehen. Während die inneren Einstellungen nur alle zwei Tage verändert wurden, mussten die äußeren jeden Tag gewechselt werden. Der Schlüsselwechsel passierte auch auf hoher See um 12:00 D.G.Z. („Deutsche gesetzliche Zeit“), also beispielsweise bei U-Booten, die gerade vor der amerikanischen Ostküste operierten, am frühen Morgen.

Die befohlenen Schlüssel waren auf damals streng geheimen „Schlüsseltafeln“ verzeichnet. Auch hierbei wurde zwischen inneren und äußeren Einstellungen unterschieden. Die für den Offizier bestimmte Schlüsseltafel hatte etwa folgendes Aussehen:[3]

Schlüssel M " T r i t o n " --------------------------- Monat: O k t o b e r 1943 Prüfnummer: 246 ------ ---------------- Geheime Kommandosache! ---------------------- Schlüsseltafel M-Allgemein --------------------------- (Schl.T. M Allg.) Innere Einstellung ------------------ Wechsel 1200 Uhr D.G.Z. -------------------------- ---------------------------------------------- |Monats- | | | tag | Innere Einstellung | ---------------------------------------------- | 31. |B Beta I IV VIII | | | A P Z H | ---------------------------------------------- | 29. |B Beta II VII I | | | A R X K | ---------------------------------------------- | 27. |B Beta III I VI | | | A A Q V | ----------------------------------------------

Oben sind beispielhaft nur wenige Monatstage dargestellt, wobei, wie damals üblich, die Tage absteigend sortiert sind. So kann man leicht die „verbrauchten“ Codes der vergangenen Tage abschneiden und vernichten. Ähnlich strukturiert war die andere Schlüsseltafel, die die äußeren Schlüsselteile verzeichnete.

Schlüssel M " T r i t o n " --------------------------- Monat: O k t o b e r 1943 Prüfnummer: 246 ------ ---------------- Geheime Kommandosache! ---------------------- Schlüsseltafel M-Allgemein --------------------------- (Schl.T. M Allg.) Äußere Einstellung ------------------ Wechsel 1200 Uhr D.G.Z. -------------------------- ---------------------------------------------------------------------- | Mo- | | Grund- | | nats-| S t e c k e r v e r b i n d u n g e n | stel- | | tag | | lung | ---------------------------------------------------------------------- | 31. |1/4 3/14 5/20 6/12 7/9 10/22 11/26 16/21 17/25 23/24|Z R N T | | 30. |2/14 4/26 5/16 6/24 7/20 8/23 9/25 15/21 17/22 18/19|U H L N | | 29. |1/8 2/12 3/24 4/9 5/18 6/11 7/21 14/16 15/17 20/25 |V T N D | | 28. |1/9 3/24 4/10 5/15 6/11 7/21 12/17 14/23 16/18 21/25|B H X N | | 27. |1/18 2/12 3/19 4/21 5/22 8/14 9/23 13/17 16/25 20/24|O A R B |

Beispiel für den 31. des Monats: Innere Einstellung B Beta I IV VIII bedeutet, der Offizier hat als Umkehrwalze die Walze B (dünn) zu wählen. Die Griechenwalze Beta ist links (als nichtrotierende Walze), dann Walze I (als langsamer Rotor) und Walze IV und schließlich Walze VIII rechts (als schneller Rotor) einzusetzen. Die Ringe, die außen am Walzenkörper angebracht sind und den Versatz zwischen der internen Verdrahtung der Walzen und dem Buchstaben bestimmen, zu dem der Übertrag auf die nächste Walze erfolgt, sind auf die Buchstaben A, P, Z und H einzustellen. (Die Griechenwalze wurde fast immer mit Ringstellung „A“ betrieben.) Der Offizier übergibt die M4 nun an den Funker.

Der Funkmaat muss die an der Frontplatte angebrachten doppelpoligen Steckbuchsen mit entsprechenden doppelpoligen Kabeln beschalten. In der Regel wurden genau zehn Kabel eingesteckt. Sechs Buchstaben bleiben „ungesteckert“. Die Steckerverbindungen wurden bei der Marine (im Gegensatz zu den anderen Wehrmachtsteilen) numerisch und nicht alphabetisch verzeichnet. In der dazugehörigen geheimen Marine-Dienstvorschrift M.Dv.Nr. 32/1 mit dem Titel „Der Schlüssel M − Verfahren M Allgemein“ war als Hilfe für den Bediener eine Umrechnungstabelle angegeben.[4]

-

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z 01 02 03 04 05 06 07 08 09 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26

Nun muss der Schlüssler noch die vier Walzen in eine definierte Anfangsstellung, genannt die Grundstellung, drehen, und die ENIGMA-M4 ist zur Verschlüsselung oder auch Entschlüsselung von Funksprüchen bereit.

Schlüsselraum

Die Größe des Schlüsselraums der ENIGMA-M4 lässt sich aus den vier einzelnen Teilschlüsseln sowie der Anzahl der jeweils möglichen unterschiedlichen Schlüsseleinstellungen berechnen. Der gesamte Schlüsselraum der ENIGMA-M4 ergibt sich aus den folgenden vier Faktoren:

- a) die Walzenlage

- Drei von acht Walzen für die rechten drei Plätze werden ausgewählt. Dazu eine von zwei Griechenwalzen für den linken Platz und eine von zwei Umkehrwalzen ganz links. Das ergibt 2·2·(8·7·6) = 1344 mögliche Walzenlagen (entspricht einer „Schlüssellänge“ von etwa 10 bit).

- b) die Ringstellung

- Es gibt jeweils 26 verschiedene Ringstellungen für die beiden rechten Walzen. Die Ringe der linken Walzen sind kryptographisch bedeutungslos, da ihre Übertragskerben kein Fortschalten von anderen Walzen bewirken. Insgesamt sind 26² = 676 Ringstellungen (entspricht etwa 9 bit) relevant.

- c) die Grundstellung

- Es gibt für jede der vier Walzen 26 unterschiedliche Grundstellungen. (Die Umkehrwalze kann nicht verstellt werden.) Insgesamt sind somit 264 = 456.976 Grundstellungen verfügbar (entspricht knapp 19 bit).

- d) die Steckerverbindungen

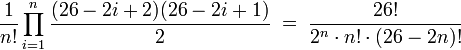

- Es können bis zu maximal 13 Steckerverbindungen zwischen den 26 Buchstaben durchgeführt werden. Für die erste gibt es 26 Auswahlmöglichkeiten für das eine Steckerende und dann noch 25 für das andere Ende des Kabels. Somit gibt es für das erste Kabel 26·25 unterschiedliche Möglichkeiten es einzustecken. Da es aber keine Rolle spielt, in welcher Reihenfolge die beiden Kabelenden gesteckt werden, entfallen davon die Hälfte der Möglichkeiten. Es bleiben also 26·25/2 = 325 Möglichkeiten für die erste Verbindung. Für die zweite erhält man analog 24·23/2 = 276 Möglichkeiten. Allgemein gibt es (26-2n+2)·(26-2n+1)/2 Möglichkeiten für die n-te Steckerverbindung (siehe auch: Gaußsche Summenformel).

-

-

Nummer der ---- Möglichkeiten für ---- Möglichkeiten für Steckverbindung erste Seite zweite Seite Steckverbindung 0 1 1 1 1 26 25 325 2 24 23 276 3 22 21 231 4 20 19 190 5 18 17 153 6 16 15 120 7 14 13 91 8 12 11 66 9 10 9 45 10 8 7 28 11 6 5 15 12 4 3 6 13 2 1 1

-

- Die Gesamtzahl der möglichen Steckkombinationen bei Verwendung von mehreren Steckern ergibt sich aus dem Produkt der Möglichkeiten für die einzelnen Steckerverbindungen. Da aber auch hier die Reihenfolge der Durchführung keine Rolle spielt (es ist kryptographisch gleichwertig, wenn beispielsweise zuerst A mit X gesteckert wird und danach B mit Y oder umgekehrt zuerst B mit Y und dann A mit X), dürfen die entsprechenden Fälle nicht als Schlüsselkombinationen berücksichtigt werden. Dies sind bei zwei Steckerverbindungen genau die Hälfte der Fälle. Das vorher ermittelte Produkt ist also durch 2 zu dividieren. Bei drei Steckerverbindungen gibt es 6 mögliche Reihenfolgen für die Durchführung der Steckungen, die alle sechs kryptographisch gleichwertig sind. Das Produkt ist also durch 6 zu dividieren. Im allgemeinen Fall, bei n Steckerverbindungen, ist das Produkt der vorher ermittelten Möglichkeiten durch n! (Fakultät) zu dividieren. Die Anzahl der Möglichkeiten für genau n Steckerverbindungen ergibt sich als

-

-

Stecker -------------- Möglichkeiten für ---------------- Steckver- genau n Steck- bis zu n Steck– bindung verbindungen verbindungen 0 1 1 1 1 325 325 326 2 276 44850 45176 3 231 3453450 3498626 4 190 164038875 167537501 5 153 5019589575 5187127076 6 120 100391791500 105578918576 7 91 1305093289500 1410672208076 8 66 10767019638375 12177691846451 9 45 53835098191875 66012790038326 10 28 150738274937250 216751064975576 11 15 205552193096250 422303258071826 12 6 102776096548125 525079354619951 13 1 7905853580625 532985208200576

-

- Bei der M4 waren genau zehn Steckerverbindungen durchzuführen. Für diese ergeben sich nach der obigen Tabelle 150.738.274.937.250 (mehr als 150 Billionen) Steckmöglichkeiten (entspricht etwa 47 bit).

Der gesamte Schlüsselraum einer ENIGMA-M4 mit drei aus einem Vorrat von acht ausgewählten Walzen, einer von zwei Griechenwalzen und einer von zwei Umkehrwalzen sowie bei Verwendung von zehn Steckern lässt sich aus dem Produkt der in den obigen Abschnitten a) bis d) ermittelten 1344 Walzenlagen, 676 Ringstellungen, 456.976 Grundstellungen und 150.738.274.937.250 Steckermöglichkeiten berechnen. Er beträgt:

1344 · 676 · 456.976 · 150.738.274.937.250 = 62.583.939.499.390.760.715.264.000

Das sind mehr als 6·1025 Möglichkeiten und entspricht einer Schlüssellänge von fast 86 bit.

Der Schlüsselraum ist riesig groß. Wie allerdings im Hauptartikel über die ENIGMA ausführlicher erläutert wird, ist die Größe des Schlüsselraums jedoch nur eine notwendige, aber keine hinreichende Bedingung für die Sicherheit eines kryptographischen Verfahrens. Selbst eine so simple Methode wie eine einfache monoalphabetische Substitution verfügt über einen Schlüsselraum von 26! (Fakultät), das ist grob 4·1026 und entspricht ungefähr 88 bit und ist somit sogar noch etwas größer als bei der ENIGMA-M4. Dennoch ist eine monoalphabetische Substitution sehr unsicher und kann leicht gebrochen (entziffert) werden.

Entzifferung

Basierend auf den Ergebnissen, die polnische Codeknacker bereits vor dem Zweiten Weltkrieg erzielen konnten, arbeiteten britische Kryptoanalytiker seit Ausbruch des Krieges im etwa 70 km nordwestlich von London gelegenen Bletchley Park (BP) an der Entzifferung der ENIGMA. Das wichtigste Hilfsmittel dabei war eine spezielle elektromechanische Maschine, genannt die Turing-Bombe, die vom englischen Mathematiker Alan Turing ersonnen wurde. Mithilfe der Turing-Bombe gelang es bald nach Beginn des Krieges zunächst die von der Luftwaffe und später auch die vom Heer verschlüsselten Funksprüche zu entziffern.[5]

Die Verschlüsselungsverfahren der Kriegsmarine, von ihr als der „Schlüssel M“ bezeichnet, zeigten sich deutlich hartnäckiger. Schon die ENIGMA-M3, bei der nur drei (und noch nicht vier) von acht Walzen eingesetzt wurden und die bis Ende Januar 1942 bei allen Marineeinheiten gebraucht wurde, war schwieriger zu brechen als die von Luftwaffe und Heer benutzte ENIGMA I. Dies lag außer an der Verwendung eines größeren Walzensortiments (acht statt nur fünf zur Auswahl) ganz wesentlich auch an einem besonders ausgeklügelten Verfahren zur Spruchschlüsselvereinbarung, das die Marine benutzte.

Hierzu wurde der vom Benutzer gewählte Spruchschlüssel, beispielsweise VXJ zunächst zu VXJVXJ verdoppelt und anschließend mithilfe der auf den Tagesschlüssel eingestellten ENIGMA verschlüsselt. Das Ergebnis der Verschlüsselung, beispielsweise ZTZRRN ordnete man rechteckförmig an:

* Z T Z R R N *

Die durch Sterne gekennzeichneten freien Plätze wurden mit willkürlichen Buchstaben („Blendern“) aufgefüllt, hier beispielsweise mit X und Y.

X Z T Z R R N Y

Die senkrecht abzulesenden vier Bigramme, also XR, ZR, TN und ZY mussten nun mithilfe von speziellen Doppelbuchstabentauschtafeln für Kenngruppen verschlüsselt werden. Dabei handelte es sich um insgesamt zehn verschiedene involutorische Bigrammtabellen, die für alle 26² = 676 möglichen Bigramme von AA bis ZZ entsprechende Verschlüsselungen angaben, beispielsweise AA-PQ, AB-CH, AC-OS und so weiter bis ZZ-NG. Die jeweils zu verwendende Tauschtafel wurde durch individuelle Kennworte wie Quelle, Bach, Fluß, Strom, Ufer, Mündung oder Teich beschrieben.

Die vier obigen vertikalen Bigramme wurden so beispielsweise in UN, RF, NK und WA vertauscht und es ergab sich

U R N W N F K A

Zur Kennzeichnung des wahren Spruchschlüssels VXJ (von oben) wurde nun das Ergebnis des komplizierten Verfahrens, also URNW NFKA gesendet. Der Empfänger hatte die beschriebenen Schritte unter Verwendung seiner identischen Tauschtafeln rückwärts durchzuführen und erhielt so den Spruchschlüssel. Diesen musste er als Grundstellung für seine M4-Maschine einstellen, um die empfangene Nachricht entschlüsseln zu können.

Den britischen Codeknackern gelang der Einbruch in den Schlüssel M erst im Mai 1941 nach Kaperung des deutschen U-Boots U 110 mitsamt einer intakten M3-Maschine und sämtlicher Geheimdokumente (Codebücher) inklusive der Tauschtafeln durch den britischen Zerstörer HMS Bulldog am 9. Mai 1941.[6]

Eine besonders schmerzliche Unterbrechung („Black-out“) für die Engländer gab es dann, als am 1. Februar 1942 die M3 (mit drei Walzen) exklusiv bei den U-Booten durch die M4 abgelöst wurde.[7] Dieses von den Deutschen „Schlüsselnetz Triton“ und von den Engländern „Shark“ (deutsch: „Hai“) genannte Verfahren konnte zehn Monate lang nicht gebrochen werden, eine Zeit, in der die deutsche U-Bootwaffe erneut große Erfolge verbuchen konnte. Der Einbruch in Shark gelang erst im Dezember 1942,[8] nachdem der britische Zerstörer HMS Petard am 30. Oktober 1942 im Mittelmeer das deutsche U-Boot U 559 aufbrachte.[9] Ein Prisenkommando enterte das Boot und erbeutete wichtige geheime Schlüsselunterlagen wie Kurzsignalheft und Wetterkurzschlüssel, mit deren Hilfe es die Codeknacker in Bletchley Park schafften, auch die ENIGMA-M4 zu überwinden.[10] Nun kamen auch die Amerikaner zu Hilfe, die unter Federführung von Joseph Desch[11] in der National Cash Register Company (NCR) in Dayton, Ohio, ab April 1943 mehr als 120 Stück[12] Hochgeschwindigkeitsvarianten der Turing-Bombe produzierten, die speziell gegen die M4 gerichtet waren. Danach waren die deutschen U-Boote nie mehr sicher (siehe auch: U-Boot-Krieg).

Unmittelbare Folge der amerikanischen Entzifferungen war – beginnend mit U 118 am 12. Juni 1943[13] – die Versenkung von neun der zwölf deutschen U-Tanker („Milchkühe“) innerhalb weniger Wochen im Sommer 1943. Dies führte zu einer Schwächung aller Atlantik-U-Boote, die nun nicht mehr auf See versorgt werden konnten, sondern dazu die lange und gefährliche Heimreise durch die Biskaya zu den U-Boot-Stützpunkten an der französischen Westküste antreten mussten.

Authentischer Funkspruch

Als Beispiel dient eine Mitteilung von Kapitänleutnant Hartwig Looks, Kommandant des deutschen U-Boots U 264, die am 19. November 1942 mit einer ENIGMA-M4 verschlüsselt wurde.[14] Vor der Verschlüsselung übertrug der Funker den Text in eine Kurzfassung, die er dann Buchstabe für Buchstabe mit der M4 verschlüsselte und schließlich den Geheimtext im Morsecode sendete. Da die ENIGMA nur Großbuchstaben verschlüsseln kann, wurden Zahlen ziffernweise ausgeschrieben, Satzzeichen durch „Y“ für Komma und „X“ für Punkt ersetzt, Eigennamen in „J“ eingeschlossen sowie wichtige Begriffe oder Buchstaben als Schutz vor Missverständnissen durch Übertragungsfehler verdoppelt oder verdreifacht. Außerdem war es bei der Marine üblich, den Text in Vierergruppen anzuordnen, während Heer und Luftwaffe Fünfergruppen benutzten. Kurze Funksprüche sowie die in der Praxis nahezu unvermeidlichen Schreib- und Übertragungsfehler erschweren dabei Entzifferungen, die sich auf statistische Analysen stützen.

Diese vom deutschen U-Boot U 505 erbeutete M4 ist mit dem „Schreibmax“ versehen, wodurch das mühsame Ablesen der Buchstabenlampen entfiel

Diese vom deutschen U-Boot U 505 erbeutete M4 ist mit dem „Schreibmax“ versehen, wodurch das mühsame Ablesen der Buchstabenlampen entfielAusführlicher Klartext:

- Von U 264 Hartwig Looks - Funktelegramm 1132/19 - Inhalt:

- Bei einem Angriff durch Wasserbomben wurden wir unter Wasser gedrückt. Der letzte von uns erfasste Standort des Gegners war um 08:30 Uhr Marine-Quadrat AJ 9863, Kurs 220 Grad, Geschwindigkeit 8 Seemeilen. Wir stossen nach. Wetterdaten: Luftdruck 1014 Millibar fallend. Wind aus Nord-Nord-Ost, Stärke 4. Sichtweite 10 Seemeilen.

Verkürzter Klartext:

- Von Looks - FT 1132/19 - Inhalt:

- Bei Angriff unter Wasser gedrückt, Wabos.

- Letzter Gegnerstand 0830 Uhr

- Mar.-Qu. AJ 9863, 220 Grad, 8 sm. Stosse nach.

- 14 mb, fällt. NNO 4. Sicht 10.

Transkribierter Klartext in Vierergruppen:

vonv onjl ooks jfff ttte inse insd reiz woyy eins neun inha ltxx beia ngri ffun terw asse rged ruec ktyw abos xlet zter gegn erst andn ulac htdr einu luhr marq uant onjo tane unac htse chsd reiy zwoz wonu lgra dyac htsm ysto ssen achx eins vier mbfa ellt ynnn nnno oovi erys icht eins null

Geheimtext (mit Schreib- und Übertragungsfehlern):

NCZW VUSX PNYM INHZ XMQX SFWX WLKJ AHSH NMCO CCAK UQPM KCSM HKSE INJU SBLK IOSX CKUB HMLL XCSJ USRR DVKO HULX WCCB GVLI YXEO AHXR HKKF VDRE WEZL XOBA FGYU JQUK GRTV UKAM EURB VEKS UHHV OYHA BCJW MAKL FKLM YFVN RIZR VVRT KOFD ANJM OLBG FFLE OPRG TFLV RHOW OPBE KVWM UQFM PWPA RMFH AGKX IIBG

Der Geheimtext konnte am 2. Februar 2006 mit den folgenden Schlüsseleinstellungen entziffert werden (Quelle siehe „Moderne Entzifferung der M4“):

Schlüssel:

- UKW: B, Walzenlage: „Beta“ 2 4 1

- Ringstellung: AAAV

- Stecker: AT BL DF GJ HM NW OP QY RZ VX

- Spruchschlüssel: VJNA

Entzifferter Text (mit Schreib- und Übertragungsfehlern):

von von j looks j hff ttt eins eins drei zwo yy qnns neun inhalt xx bei angriff unter wasser gedrueckt y wabos x letzter gegnerstand nul acht drei nul uhr mar qu anton jota neun acht seyhs drei y zwo zwo nul grad y acht sm y stosse nach x ekns vier mb faellt y nnn nnn ooo vier y sicht eins null

Chronologie

Im Folgenden sind einige wichtige Zeitpunkte zur Geschichte der ENIGMA-M4 aufgelistet:

23. Feb. 1918 Erstes Patent zur ENIGMA 24. Jul. 1939 Dreitägiges alliiertes Treffen bei Pyry (Übergabe der Walzen I bis V) 12. Feb. 1940 Erbeutung der Walzen VI und VII von U 33 Aug. 1940 Erbeutung der Walze VIII Mai 1941 BP erhält ein von U 110 erbeutetes Exemplar des Wetterkurzschlüssels 5. Okt 1941 Einführung der Schlüsselnetzes „Triton“ zunächst noch mit der M3 1. Feb. 1942 Indienststellung der M4 (zunächst nur Griechenwalze β) 30. Okt. 1942 HMS Petard erbeutet zweite Ausgabe des Wetterkurzschlüssels von U 559 10. März 1943 Dritte Ausgabe des Wetterkurzschlüssels 1. Juli 1943 Einführung der Griechenwalze γ [15] Diagramm: Der Bruch des Schlüssels M (nach Ralph Erskine[16])

Jahr J F M A M J J A S O N D 1939 o o o o 1940 o o o o o o o o o o o o 1941 o o o o # # # # # o # # 1942 # o o o o o o o o o o # 1943 # # o # # # # # # # # # 1944 # # # # # # # # # # # # 1945 # # # # #

o Keine Entzifferung möglich # Entzifferung gelingt

Auffällig sind die drei Lücken (o) in der Entzifferungsfähigkeit der Alliierten. Die Gründe dafür sind: Im Oktober 1941 wurde ein eigenes Schlüsselnetz nur für die U-Boote (zunächst noch mit der M3) gebildet. Im Februar 1942 wurde die M4 eingeführt, die erst im Dezember überwunden werden konnte. Im März 1943 gab es eine neue Ausgabe des Wetterkurzschlüssels. Ab September 1943 wurden die M4-Funksprüche in der Regel innerhalb von 24 Stunden gebrochen.

Siehe auch

- ENIGMA (Übersichtsartikel)

- ENIGMA-Uhr

- ENIGMA-Walzen

- ENIGMA-Gleichung

Literatur

Ausführliches Literaturverzeichnis siehe Übersichtsartikel zur ENIGMA

- Arthur O. Bauer: Funkpeilung als alliierte Waffe gegen deutsche U-Boote 1939–1945. Selbstverlag, Diemen Niederlande 1997. ISBN 3-00-002142-6

- Friedrich L. Bauer: Entzifferte Geheimnisse, Methoden und Maximen der Kryptographie. Springer, Berlin 2000 (3. Aufl.). ISBN 3-540-67931-6

- Stephen Harper: Kampf um Enigma. Die Jagd auf U-559. Mittler, Hamburg 2001. ISBN 3-8132-0737-4

- Hugh Sebag-Montefiore: ENIGMA – The battle for the code. Cassell Military Paperbacks, London 2004. ISBN 0-304-36662-5

- Oberkommando der Kriegsmarine: Der Schlüssel M – Verfahren M Allgemein. Berlin 1940. PDF; 0,7 MB

Weblinks

- Enigma Simulation für Windows (ENIGMA I, ENIGMA-M3 und M4, Freeware Download)

- M4-Replikat

- Die verschiedenen Arten von U-Boot-Funksprüchen Auszüge aus dem Buch von Arthur O. Bauer

- The pinch from U 559

- Moderne Entzifferung der M4

- Authentischer Buchdeckel der M. Dv. Nr. 32/1

- Allied Breaking of Naval ENIGMA von Ralph Erskine

Belege

- ↑ Friedrich L. Bauer: Entzifferte Geheimnisse, Methoden und Maximen der Kryptographie. Springer, Berlin 2000 (3. Aufl.), S. 119. ISBN 3-540-67931-6

- ↑ Oberkommando der Kriegsmarine: Der Schlüssel M – Verfahren M Allgemein. Berlin 1940. Abgerufen: 15. April 2008, S. 23. PDF; 0,7 MB

- ↑ Authentische Schlüsseltafel Schlüssel M Triton. Abgerufen: 17. April 2008. PDF; 0,5 MB

- ↑ Oberkommando der Kriegsmarine: Der Schlüssel M – Verfahren M Allgemein. Berlin 1940. Abgerufen: 15. April 2008, S. 26. PDF; 0,7 MB

- ↑ Gordon Welchman: The Hut Six Story - Breaking the Enigma Codes. Allen Lane, London 1982; Cleobury Mortimer M&M, Baldwin Shropshire 2000, S. 230. ISBN 0-947712-34-8

- ↑ Hugh Sebag-Montefiore: ENIGMA – The battle for the code. Cassell Military Paperbacks, London 2004, S. 149ff. ISBN 0-304-36662-5

- ↑ Hugh Sebag-Montefiore: ENIGMA – The battle for the code. Cassell Military Paperbacks, London 2004, S. 225. ISBN 0-304-36662-5

- ↑ Rudolf Kippenhahn: Verschlüsselte Botschaften, Geheimschrift, Enigma und Chipkarte. Rowohlt, Reinbek bei Hamburg 1999, S. 247. ISBN 3-499-60807-3

- ↑ Stephen Harper: Kampf um Enigma – Die Jagd auf U-559. Mittler, Hamburg 2001, S. 50ff. ISBN 3-8132-0737-4

- ↑ Stephen Harper: Kampf um Enigma – Die Jagd auf U-559. Mittler, Hamburg 2001, S. 66ff. ISBN 3-8132-0737-4

- ↑ Hugh Sebag-Montefiore: ENIGMA – The battle for the code. Cassell Military Paperbacks, London 2004, S. 311. ISBN 0-304-36662-5

- ↑ Jennifer Wilcox: Solving the Enigma - History of the Cryptanalytic Bombe. Center for Cryptologic History, NSA, Fort Meade (USA) 2001, S. 52. Abgerufen: 26. März 2008. PDF; 0,6 MB

- ↑ Hans Herlin: Verdammter Atlantik - Schicksale deutscher U-Boot-Fahrer. Heyne, München 1985, S. 282. ISBN 3-453-00173-7.

- ↑ Authentischer Funkspruch von U 264. Abgerufen: 17. April 2008

- ↑ Friedrich L. Bauer: Entzifferte Geheimnisse, Methoden und Maximen der Kryptographie. Springer, Berlin 2000 (3. Aufl.), S. 220. ISBN 3-540-67931-6

- ↑ Allied breaking of Naval Enigma. Abgerufen: 17. April 2008

ENIGMA | ENIGMA-M4 | Fialka | Heberns Electric Code Machine | Kryha | Lorenz SZ42 „Tunny“ | M-209 | NEMA | PURPLE | Schlüsselgerät 41 | Schlüsselgerät 39 | Siemens T52 „Sturgeon“ | Siemens T43 | SIGABA | TypeX

Hugh Alexander | Shackleton Bailey | John Cairncross | Alastair Denniston | Harry Golombek | Irving John Good | Harry Hinsley | John Jeffreys | Dillwyn Knox | Donald Michie | Stuart Milner-Barry | Max Newman | John Tiltman | Edward Travis | Alan Turing | William Tutte | Peter Twinn | Gordon Welchman

-

Wikimedia Foundation.