- Certified Information Systems Security Professional

-

Der Certified Information Systems Security Professional (CISSP) ist eine Zertifizierung, die vom International Information Systems Security Certification Consortium, Inc. (auch: (ISC)²) angeboten wird. Es handelt sich bei dem Zertifikat um einen international anerkannten Weiterbildungsstandard auf dem Gebiet Informationssicherheit [1]. Laut (ISC)² gab es am 14. Januar 2009 in Deutschland 690 CISSP, in der Schweiz 432 und in Österreich 78. [2]

Zur Erlangung des Zertifikats ist umfangreiches Wissen über sicherheitsrelevante Aspekte aus 10 Domains des sogenannten Common Body of Knowledges (CBK) nachzuweisen. Die Domains spannen dabei einen Bogen von physikalischer Sicherheit, Softwarearchitekturen, Netzwerk und Telekommunikation, Kryptographie bis hin zu rechtlichen Fragestellungen (vollständige Liste der Domains s.u.). Während die rechtlichen Fragestellungen stark auf die USA fokussieren [3], enthalten die übrigen neun Domains international gültige Sicherheitsvorgaben, was die weltweite Relevanz des Zertifikats erklärt.

Speziell für Deutschland und den europäischen Raum wurde vom TeleTrusT e.V. das Teletrust Information Security Professional (T.I.S.P.) Zertifikat entwickelt. [1] [4]

Inhaltsverzeichnis

Nutzen eines CISSP-Zertifikats

Die Prüfung zum Certified Information Systems Security Professional ist eine Wissensprüfung im Bereich der Informationssicherheit. Als die erste Zertifizierung, die durch ANSI als ISO-Standard 17024:2003 im Bereich Informationssicherheit akkreditiert wurde[5], bietet die CISSP-Zertifizierung Security Professionals nicht nur eine objektive Bewertung ihrer Kompetenz, sondern auch die international am meisten respektierte und gesuchte Sicherheitszertifizierung am Markt. Auch im deutschsprachigen Raum ist das CISSP-Zertifikat immer häufiger in Stellenausschreibungen und Arbeitsbeschreibungen zu finden.[6].

Die umfangreiche und zertifizierte Prüfung, der Zwang zum Nachweis relevanter Berufserfahrung sowie die Pflicht zur ständigen Weiterbildung, um die Zertifizierung aufrechtzuerhalten[7] bilden die Grundlage für diesen Stellenwert. Die Prüfung ist neben Fachleuten in der Informationssicherheit vor allem für Personen interessant, die im IT-Umfeld oder im IT-Security-Umfeld arbeiten.

Erlangung des CISSP-Zertifikats

Der Zertifizierungsprozess besteht aus mehreren Teilen. Zunächst ist eine Prüfung über zehn vorgeschriebene Wissensgebiete abzulegen, die durch eine Schulung oder Selbststudium vorbereitet werden kann. Danach wird der eigentliche Zertifizierungsprozess eingeleitet. Dazu muss die berufliche Expertise der Kandidaten von einer dritten Person bestätigt werden. Alle Kandidaten können zufällig für ein Audit ausgewählt und noch eingehender auf ihre fachlichen Kenntnisse hin überprüft werden [7]. Damit soll sichergestellt werden, dass der Kandidat die geprüften Kenntnisse auch wirklich in der Praxis erworben und eingesetzt hat.

Aufbau der CISSP-Prüfung

Um die Prüfung zu bestehen wird ein großes und detailliertes Fachwissen abgeprüft. Grundlage ist der aus zehn Themengebieten (Domains) bestehende Common Body of Knowledge (CBK)[8].

Es handelt sich um eine Multiple Choice-Prüfung. Während sechs Stunden sind 250 Fragen aus den zehn CBK-Domains zu beantworten. Es geht um die schnelle Beantwortung von Fragen, deren Antwort durch entsprechende Lerntechnik gelernt werden sollte. Logisches Herleiten und frei formulierte Antworten sind nicht gefragt. Die Prüfung soll einen möglichst breiten Querschnitt des Sicherheitsspektrums abdecken und durch gezielte Fragen das breitbandige Wissen der Kandidatinnen testen.

Die Fragen sind nach einem ganz bestimmten Schema aufgebaut. Die Grundidee der Prüfung ist es, nur so genannte geschlossene Fragen zu stellen. Jede Frage muss also genau so formuliert sein, dass bei vier gegebenen Antwortmöglichkeiten genau eine richtig ist. Es gibt im Grunde nur drei Typen von Fragen: Auswahl (Erkennung), Reihung (Ranking) und Näherung (am besten/am schlechtesten). Diese kehren immer wieder und lassen sich leicht an Schlüsselwörtern ablesen.

Seit 2005 kann die Prüfung auch auf Deutsch absolviert werden. Da die Prüfungsfragen sehr häufig auf Definitionen und Beschreibungen mit einem sehr speziellen Vokabular und bestimmten Schlüsselwörtern abzielen, ist eine rein deutsche Prüfung aber nicht zu empfehlen. Trotzdem sollte man derzeit als Prüfungssprache Deutsch angeben. Man bekommt dann einen zweisprachigen Fragenkatalog und kann so die Vorteile beider Sprachen nutzen.

Während die offiziellen Fragenkataloge nicht öffentlich sind und daher für die Prüfungsvorbereitungen nicht genutzt werden können, gibt es im Internet Quellen für freie CISSP Quiz, wie z.B. unter [9]. Die hier zu beantwortenden Fragen geben einen guten ersten Eindruck über die Tiefe und Qualität der Fragen, die denen der offiziellen Fragen ähnlich sind. Zu beachten ist dabei, dass es sich bei den Fragen nicht um offizielle handelt, sondern um freiwillige Beiträge der Internetgemeinde. Dadurch kommt es bei diesem Quiz gelegentlich auch zu falschen Musterantworten. Hier ist Vorsicht angebracht. Für einen ersten Eindruck der anstehenden Prüfung eignet sich die Seite jedoch gut.

Rezertifizierungsanforderungen

Um seine Zertifizierung zu behalten, muss der CISSP Weiterbildungsaktivitäten (CPE = continuous professional education) unternehmen, um in einer Dreijahresperiode 120 CPE-Punkte zu sammeln. Dazu stehen eine ganze Reihe unterschiedlicher Möglichkeiten zur Auswahl. Die meisten CPE-Punkte bringen Lehrtätigkeiten in der Sicherheit (4 Punkte pro Stunde, maximal 80), Veröffentlichungen von Artikeln oder Büchern (maximal 40 Punkte) und das Selbststudium, mit maximal 40 Punkten, oder Lesen von sicherheitsrelevanten Büchern, mit maximal 30 Punkten. Weitere Weiterbildungsaktivitäten sind der Besuch von Hersteller-Trainings (1 Punkt pro Stunde), der Besuch von Sicherheitskongressen (1 Punkt pro Stunde) und Studiengänge an Hochschulen im Bereich Sicherheit (11,5 Punkte pro Schein). Auch Engagement in der Berufspolitik oder in Ehrenämtern wird honoriert. Die Mitgliedschaft im Vorstand eines Berufsverbandes in der Sicherheit mit maximal 20 Punkten und ehrenamtliche Arbeit für das (ISC)² nach deren Ermessen.[10]

Code of Ethics

Jeder CISSP muss sich zur Einhaltung bestimmter ethischer Grundsätze verpflichten. Handelt ein CISSP nicht nach diesen Grundsätzen, kann er jederzeit durch einen anderen CISSP bei der (ISC)² gemeldet werden. Dies kann ein formelles Audit zur Folge haben, welches bis zu der Revozierung des Zertifikats und zum Ausschluss aus der (ISC)² führen kann.

Der Code hat folgende Bestimmungen[11]:

- Beschütze die Gesellschaft, das Gemeinwesen und die Infrastruktur.

- Handle ehrenwert, ehrlich, gerecht, verantwortungsvoll und den Gesetzen entsprechend.

- Arbeite gewissenhaft und kompetent.

- Fördere und beschütze den Berufsstand.

Weiterentwicklung: Concentrations

Als Weiterentwicklungsmöglichkeit stehen zertifizierten CISSPs drei Concentrations zur Auswahl, die eine Spezialisierung und ein vertieftes Wissen in eine bestimmte Richtung darstellen.[5]

- Information Systems Security Architecture Professional (ISSAP), Weiterentwicklung zu Sicherheitsarchitekturen

- Information Systems Security Engineering Professional (ISSEP), Weiterentwicklung im Bereich sicherer Softwareentwicklung

- Information Systems Security Management Professional (ISSMP), Weiterentwicklung im Informationssicherheits-Management

CBK-Domains für die CISSP-Prüfung

Die CBK-Domains stellen eine Sammlung von Themen aus dem Bereich der Informationssicherheit dar. Sie sind in 10 Themengebiete untergliedert[8].

Access Control - Domain 1

In diesem Themengebiet (Domain) werden vor allem die Grundmechaniken der Zugriffskontrolle abgehandelt.

Sicherheitsmodelle

Regeln und Strukturen, die eine Entscheidung über einen Zugriff ermöglichen nennt man Sicherheitsmodelle. Sie regeln die Beziehung zwischen Subjekten, Objekten und Operationen. Für die Prüfung werden vor allem die im folgenden dargestellten Modelle und ihre Funktion abgefragt[12].

Schichten des Biba-Modells

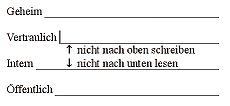

Schichten des Biba-Modells

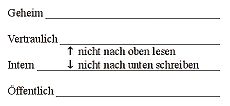

Schichten des Bell-LaPadula-Modells

Schichten des Bell-LaPadula-Modells

Zunächst unterscheidet man einige Grundlagenmodelle, deren Konzepte zum Teil Einzug in die weiterführenden Modelle gehalten haben. Ziel der Zustandsorientierten Maschine ist ein sicherer Systemzustand zu jeder Zeit. Dazu arbeitet das Modell in klar definierten Zuständen. Das Informationsfluss-Modell hebt vor allem auf den zwischen den Ebenen der mehrschichtigen Modelle stattfindenden Informationsflüsse ab. Als weiteres Grundlagenmodell hat das Goguen-Meseguer-Modell oder Modell der Nichteinmischung die Verhinderung von Rückschlüssen zwischen den Ebenen zum Ziel.

Das Clark-Wilson-Modell hat die Sicherstellung der Integrität zum Ziel und verfolgt dabei alle drei Integritätsziele. Unzulässige Modifikationen durch unautorisierte Anwender, unzulässiger Modifikationen durch autorisierte Anwender sowie interne und externe Konsistenz werden gleichermaßen verhindert.

Beim mehrschichtigen, zustandsorientierten Bell-LaPadula-Modell wird die Vertraulichkeit sichergestellt. Dabei gelten für die Subjekte zwischen den Ebenen die beiden Regeln nicht nach oben lesen und nicht nach unten schreiben. Das ebenfalls mehrschichtige Biba-Modell verfolgt das erste Integritätsziel, die unzulässige Modifikationen durch unautorisierte Anwender. Dabei gelten für die Subjekte zwischen den Ebenen die beiden Regeln nicht nach oben schreiben und nicht nach unten lesen.

Das Brewer-Nash-Modell oder auch Modell der Chinesischen Mauer passt die Zugriffsrechte eines Anwenders dynamisch und aktivitätsorientiert an um mögliche Interessenskonflikte zu verhindern.

Das beziehungsorientierte Graham-Denning-Modell stellt einen grundlegenden Befehlssatz für Operationen zwischen den Subjekten und Objekten zur Verfügung und verfolgt damit wie das auf Rechteänderung, Erstellung und Löschung von Subjekten und Objekten spezialisierte Harrison-Ruzzo-Ullman-Modell einen praxisbezogenen Ansatz. [13]

Zugriffskontrollmodelle

Zugriffskontrollmodelle sind eng verwandt mit den Sicherheitsmodellen. Auch hier steht der Zugriff von Subjekten auf Objekten im Mittelpunkt der Betrachtung. Sie dienen der Umsetzung von Regeln und Zielen einer allgemeinen Sicherheitspolitik.

Die drei wichtigsten Zugriffskontrollmodelle für die CISSP-Prüfung sind die offenen, die geschlossenen und die rollenbasierten Modelle.

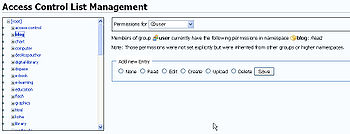

Beispiel für eine Access Control List

Beispiel für eine Access Control List

Die offenen Zugriffskontrollmodelle oder auch Discretionary Access Control-Modelle (DAC) erlauben dem Eigentümer von Objekten Art und Umfang des Zugriffs zu kontrollieren. Dies geschieht meist mittels Access Control Lists (ACLs), in denen die Rechte nach dem need-to-know-Prinzip vergeben werden.

Geschlossene Zugriffskontrollmodelle oder auch Mandatory Access Control-Modelle (MACs) dagegen nehmen dem Subjekt die Entscheidungen zur Zugriffskontrolle ab. Jedes Objekt trägt eine Sicherheitskennung, mit deren Hilfe der Zugriff geregelt wird. Besitzt ein Subjekt nicht die nötige Freigabe kann kein Zugriff erfolgen.

Die rollenbasierten Modelle oder auch Role Based Access Control-Modelle (RBACs) treffen die Zugriffsentscheidung anhand spezieller Rollen- bzw. Gruppenzugehörigkeiten. Die Subjekte werden bei den RBACs in diese Systematik eingeordnet und erhalten so ihre Rechte. Das zugeordnete Objekt erbt die Rechte der jeweiligen Rolle oder Gruppe.

DAC-, MAC- und RBAC-Modelle können gemeinsam benutzt und zu einem Gesamtsystem zusammengefügt werden. Sie werden durch physikalische, administrative, logische und datenbasierende Zugriffkontrollelemente umgesetzt.[14]

Praktische Zugriffskontrolle

Eine wichtige Kategorie stellen die biometrischen Zugriffskontrollen dar. Zu den in der CISSP-Prüfung relevanten Varianten gehören die bereits länger erprobten Methoden mit Fingerabdrücken, Netzhaut- und Iris-Scannern, Aber auch speziellere Techniken wie Gesichtserkennung, Handgeometrie, das Tippverhalten auf Tastaturen oder die individuelle Sprecher-Erkennung spielen eine Rolle.

Bei der Authentifizierung mittels Token werden Speicherkarten und Smart Cards näher betrachtet.

Des weiteren werden die Funktionsweise, Vor- und Nachteile von ticket-basierten Zugriffskontrollen wie z.B. Einmalkennwörter oder Single Sign On-Lösungen wie Kerberos oder das Secure European System for Applications in a Multi-Vendor Environment (SESAME) abgefragt.

Bei den Techniken der zentralen Zugriffskontrollverwaltung sind vor allem die drei Technologien RADIUS, TACACS+ und Diameter von Interesse. RADIUS ist ein Authentisierungsprotokoll zur Zugriffskontrolle bei Einwahlverbindungen, das hauptsächlich durch Internetdienstanbieter genutzt wird. TACACS+ bietet ähnliche Funktionalitäten wie RADIUS, bietet jedoch aufgrund umfangreicherer Verschlüsselung ein höheres Sicherheitsniveau. RADIUS und TACACS+ können jedoch nicht zur Authentisierung beliebiger Geräte genutzt werden, da die nutzbaren Protokolle beschränkt sind. Diese zusätzliche Flexibilität liefert das Diameter-Protokoll.[15].

Weitere Themen

Zu den bisher genannten Themen in der Domain 1 kommen viele weitere Security-Themen. Als organisatorische Sicherheitsmaßnahme werden das Vier-Augen-Prinzip oder auch Separation of Duty eingeführt. Diese Maßnahme ist geeignet andere Maßnahmen zu ergänzen und zu verschärfen.

Die sichere Gestaltung von Passwörtern und Passprasen und der sichere Umgang mit Personal-IDs gehören zum Thema Identifikations- und Authentifikationstechniken.

Es werden umfangreiche Kenntnisse zur Überprüfung der Access-Control-Maßnahmen abgefragt. Hierzu gehören Kenntnisse über Einbruchserkennungssysteme (IDS) ebenso wie der sichere und rechtlich unbedenkliche Betrieb von speziellen Fallen für Angreifer: Die sogenannten Honeypots.

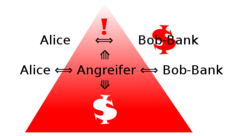

Unter dem Oberbegriff der Penetrationstests wird Wissen zu verschiedenen Angriffsarten abgeprüft. Hierzu gehören Techniken zum Ausnutzen bisher unbeseitigter Programmierfehler durch Zero-Day Exploits) und das Fälschen von Webseiten durch den Austausch der Webseiten-Adresse (DNS-Spoofing). Insbesondere die Risiken und technischen Voraussetzungen für Man-In-The-Middle-Angriffe werden betrachtet. Dies sind Angriffe, bei denen sich der Angreifer unbemerkt zwischen das Opfer und das System schaltet, das das Opfer gerne verwenden möchte.

Das abgefragte Themengebiet wird durch Fragen zu Wörterbuchangriffen und der Brute-Force-Methode auf Passwörter ergänzt. Bei Wörterbuchangriffen werden softwaregestützt Wortlisten als Passwörter durchprobiert. Bei der Brute-Force-Methode wird diese Idee auf alle möglichen Passwörter ausgedehnt. Für die Prüfung ist wichtig, diese Angriffsmethoden in den Kontext von Sicherheitsmaßnahmen stellen zu können.

Angriffe, deren Ziel es ist die Verfügbarkeit von Systemen zu beeinträchtigen bezeichnet man als Denial of Service Angriffe (DoS). Der CISSP muss über Wissen zu den verschiedenen Varianten von DoS-Angriffen verfügen. Dies beinhaltet z.B. Wissen zur Smurf-Attacke.

Information Security and Risk Management - Domain 5

Für die CISSP-Prüfung werden Grundlagen zur CIA-Triade abgefragt. Unter diesem Schlagwort werden die Begriffe confidentiality, integrity und availability (deutsch: Vertraulichkeit, Integrität, Verfügbarkeit) zusammengefasst. Unter Integrität versteht man den Schutz vor Verlust und den Schutz vor vorsätzlicher Veränderung. Eine weitere Forderung ist die nach Nachvollziehbarkeit von Systemoperationen und nach Privatsphäre.

Ein großer Teil der Prüfung beschäftigt sich mit Fragen zur Management-Sicht auf Informationssysteme. Dies beinhaltet die Themen Risikomanagement, Sicherheitsanalyse und Sicherheitsmanagement. Im Gegensatz zu anderen Ansätzen richtet sich die CISSP-Prüfung dabei an der Sicherheit in Informationssystemen aus. Das geht - je nach Begriffsdefinition - über die reine Sicherheit von Informationen hinaus. Im Management-Teil befasst sich die CISSP-Prüfung mit Techniken des Change- und Konfigurationsmanagements.

Es werden Modelle zur Klassifizierung von Informationen in der Öffentlichen Verwaltung (inkl. Militär) und der Privatwirtschaft abgefragt. Des Weiteren sind personelle Maßnahmen wichtig. Job-Rotation wird im Rahmen des CISSP in Bezug auf Korruptionsprävention eingeführt. Sicherheitsmaßnahmen bei Stellenbeschreibungen gehören ebenso wie die Gestaltung von Vertraulichkeitsvereinbarungen zum Prüfungsumfang. Zur Steigerung der Akzeptanz von Sicherheitsmaßnahmen werden Möglichkeiten von Security Awareness Programmen beleuchtet.

Der CISSP-CBK verlangt umfassende Kenntnisse über Industriestandards aus den Bereichen Informationssicherheit und IT-Sicherheit. Am wichtigsten sind die Standards der ISO/IEC 27000-Reihe, ITSEC, Common Criteria, Cobit und TCSEC, die das Thema Sicherheit aus verschiedenen Blickwinkeln beleuchten. Ein zertifizierter CISSP muss für konkrete Situationen in der Lage sein, den jeweils richtigen Standard auszuwählen.

Telecommunications and Network Security - Domain 10

Physikalische Charakteristiken

Netzwerk Layouts

- Sterntopologie

- Bus-Topologie

- Token Ring

- Ethernet

- Wireless LAN

- Wide Area Network

- Local Area Network

- Metropolitan Area Network

Routers und Firewalls

Protokolle

- TCP/IP

- IPsec IP Security

- Secure Communication Interoperability Protocol (SCIP)

- Transport Layer Security (TLS)

- Secure Sockets Layer (SSL)

- S/MIME

- Privacy Enhanced Mail (PEM)

- Challenge Handshake Authentication Protocol (CHAP)

- Password Authentication Protocol (PAP)

- Address Resolution Protocol (ARP)

- Simple Network Management Protocol (SNMP)

- Domain Name System (DNS)

- Internet Control Message Protocol (ICMP)

Services

- High-Level Data Link Control (HDLC)

- Frame Relay

- SDLC

- Integrated Services Digital Network (ISDN)

- X.25

- CSMA/CD

Sicherheitsrelevante Techniken

- Virtual Private Network (VPN)

- Network Address Translation (NAT)

- RADIUS

- TACACS

- S-RPC

- Packet Sniffer

- Zyklische Redundanzprüfung (CRC)

- Blockprüfzeichenfolge

Weitere Themen

Weitere Domains

- Application Security - Domain 2

In dieser Domain werden softwarebasierte Sicherheitsmaßnahmen, die Softwareentwicklung und insbesondere der Software-Lebenszyklus zusammengefasst.

- Business Continuity and Disaster Recovery Planning - Domain 3

Ausgehend von einer Business Impact Analyse (BIA) werden in Domain 3 Strategien zu Reaktions- und Wiederanlaufmaßnahmen abgefragt. Dazu gehören insbesondere Maßnahmen zum Business Continuity Management (BCM) und der Disaster Recovery Plan (DRP).

- Cryptography - Domain 4

Die Kryptologie unterteilt sich in die zwei Hauptbereiche Kryptographie und Kryptoanalyse (eine wörtliche Übersetzung von Cryptography wäre also eine unzulässige thematische Einschränkung). Es werden wichtige Konzepte, wie z.B. Public Key Infrastrukturen (PKI) und verbreitete Algorithmen sowie deren Schwachstellen in dieser Domain behandelt.

- Legal, Regulations, Compliance and Investigations - Domain 6

Besonders in Domain 6 kommen die rechtlichen Unterschiede zum europäischen Raum zum Tragen. Das deutsche Recht spielt in der Prüfung keinerlei Rolle. Insbesondere im Bereich des Bundesdatenschutzgesetzes (BDSG) sind die Unterschiede erheblich. Grundlage bilden die US-amerikanischen Gesetze. Auf andere Länder wird nur am Rande eingegangen. Sie werden nur im Rahmen grenzüberschreitender Datenübertragung abgefragt, jedoch nicht im Detail.[3]

- Operations Security - Domain 7

In diesem Abschnitt kommen hauptsächlich Themen aus dem Bereich des IT-Managements zum Tragen. Medienverwaltung, Backupstrategien und Change Management werden in Domain 7 abgeprüft.

- Physical (Environmental) Security - Domain 8

Physikalische Sicherheit wird oft nicht zum Bereich der Informationssicherheit gezählt. Für die CISSP-Prüfung sind Brandschutz, Standortsicherheit und Bewachung wichtige Themen.

- Security Architecture and Design - Domain 9

Domain 9 befasst sich mit Trusted Systems und Trusted Computing. Weitere Themen sind System und Enterprise Architecture.

Weblinks

- International Information Systems Security Certification Consortium, Inc. auch: (ISC)², der Anbieter der Zertifizierung; (ISC)² bietet diverse Zertifizierungen (u. a. CISSP) und (über Partner) Vorbereitungskurse an

- Digicomp CISSP Vorbereitungskurs Anbieter

- Institut für Wirtschaftsinformatik FHNW CAS Information Security & Risk Management mit BSI-Zertifizierung und Vorbereitung auf die CISSP-Prüfung (Deutsch), Basel

Einzelnachweise

- ↑ a b Mit Auszeichnung - Zertifikate für Security Professionals. In <kes>. 3, 2006, S.27.

- ↑ (ISC)² Member Counts

- ↑ a b Mike Meyers, Shon Harris: CISSP 2. überarbeitete Auflage Redline Verlag, Heidelberg 2007, ISBN 978-3-8266-1745-4, S. 22.

- ↑ TeleTrust Deutschland e.V. T.I.S.P. - TeleTrusT Information Security Professional

- ↑ a b (ISC)²: Career Path Brochure 09/2008, S. 12.

- ↑ Mike Meyers, Shon Harris: CISSP 2. überarbeitete Auflage Redline Verlag, Heidelberg 2007, ISBN 978-3-8266-1745-4, Buchumschlag

- ↑ a b CISSP® - How to Certify

- ↑ a b About the (ISC)² CBK®

- ↑ Free practice exams for the CISSP, CISA, SSCP, GSEC

- ↑ Mike Meyers, Shon Harris: CISSP 2. überarbeitete Auflage Redline Verlag, Heidelberg 2007, ISBN 978-3-8266-1745-4, S. 26.

- ↑ (ISC)² Code of Ethics

- ↑ Mike Meyers, Shon Harris: CISSP 2. überarbeitete Auflage Redline Verlag, Heidelberg 2007, ISBN 978-3-8266-1745-4, S. 129 ff.

- ↑ Mike Meyers, Shon Harris: CISSP 2. überarbeitete Auflage Redline Verlag, Heidelberg 2007, ISBN 978-3-8266-1745-4, S. 139.

- ↑ Mike Meyers, Shon Harris: CISSP 2. überarbeitete Auflage Redline Verlag, Heidelberg 2007, ISBN 978-3-8266-1745-4, S. 86 ff.

- ↑ Mike Meyers, Shon Harris: CISSP 2. überarbeitete Auflage Redline Verlag, Heidelberg 2007, ISBN 978-3-8266-1745-4, S. 65 ff.

Kategorien:- Berufsbildung

- IT-Qualifikation

- IT-Sicherheit

Wikimedia Foundation.